ESET Research, Gamaredon’un güncellenmiş siber casusluk araç setini, yeni gizlilik odaklı tekniklerini ve 2024 boyunca gözlemlenen agresif spearphishing operasyonlarını analiz ediyor

Rusya’nın Şubat 2022’de Ukrayna’yı işgalinden bu yana siber casusluk, daha geniş tehdit ortamında önemli bir rol oynamıştır. Rusya’ya bağlı gelişmiş kalıcı tehdit (APT) grupları, dezenformasyon kampanyalarının yanı sıra siber saldırılar da kullanarak Ukrayna’daki kurumları acımasızca hedef aldı. ESET Research, bu faaliyetleri yakından izleyerek oldukça aktif olan Gamaredon grubu da dâhil olmak üzere çeşitli tehdit aktörleri tarafından yürütülen siber operasyonları düzenli olarak belgeledi.

Bu blog yazısının kilit noktaları:

- Gamaredon, NATO ülkelerine yönelik önceki girişimlerini bırakarak 2024 yılında yalnızca Ukrayna devlet kurumlarını hedef almaya odaklandı.

- Grup, Cloudflare tarafından barındırılan alan adlarından PowerShell çalıştıran kötü amaçlı köprüler ve LNK dosyaları gibi yeni dağıtım yöntemleri kullanarak kimlik avı kampanyalarının ölçeğini ve sıklığını önemli ölçüde artırdı.

- Gamaredon, PowerShell ve VBScript’ten yararlanan ve öncelikle gizlilik, kalıcılık ve yanal hareket için tasarlanmış altı yeni kötü amaçlı yazılım aracı tanıttı.

- Mevcut araçlar, gelişmiş gizleme, iyileştirilmiş gizlilik taktikleri ve yanal hareket ve veri sızıntısı için sofistike yöntemler de dâhil olmak üzere önemli yükseltmeler aldı.

- Gamaredon operatörleri neredeyse tüm C&C altyapılarını Cloudflare tünellerinin arkasına gizlemeyi başardı.

- Gamaredon, C&C altyapısını korumak için üçüncü taraf hizmetlerine (Telegram, Telegraph, Cloudflare, Dropbox) ve DNS-over-HTTPS’ye (DoH) giderek daha fazla bel bağladı.

Önceki blog yazımızda Gamaredon yöntemiyle siber casusluk: 2022 ve 2023’te Ukrayna’da casusluk yapmak için kullanılan araç setinin analizi başlıklı yazımızda Gamaredon’un Ukrayna devlet kurumlarına yönelik agresif siber casusluk faaliyetlerini anlatmıştık. Devam eden soruşturmamızın bir parçası olarak, Gamaredon’un 2024 yılı boyunca gerçekleştirdiği operasyonların kapsamlı bir teknik analizini yaptık. Ayrıntılı sonuçlar ve teknik içgörüler en son teknik raporumuzda mevcuttur.

Araştırmalarımız grubun hâlâ son derece aktif olduğunu, sürekli olarak Ukrayna’yı hedef aldığını ancak taktiklerini ve araçlarını önemli ölçüde uyarladığını gösteriyor.

2024’te Gamaredon

Sadece Ukrayna’yı hedef alıyor

Ukrayna Güvenlik Servisi (SSU) tarafından Rusya Federal Güvenlik Servisi’nin (FSB) 18. Bilgi Güvenliği Merkezi’ne atfedilen Gamaredon, en azından 2013’ten beri Ukrayna devlet kurumlarını hedef almaktadır. Önceki yıllarda zaman zaman diğer NATO ülkelerindeki hedeflere yönelik girişimler görülürken 2024 yılında Gamaredon operatörleri odak noktalarını sadece Ukrayna kurumlarına çevirdi.

Bu durum, Rusya’nın jeopolitik çıkarlarıyla uyumlu bir siber casusluk aktörü olarak grubun tarihsel hedefiyle büyük ölçüde örtüşmektedir. Devam eden savaş ve jeopolitik gerilimler göz önüne alındığında Gamaredon’un Ukrayna’yı hedef almasının öngörülebilir gelecekte değişmeden devam etmesini bekliyoruz.

Spearphishing kampanyaları büyüyor ve sıklaşıyor

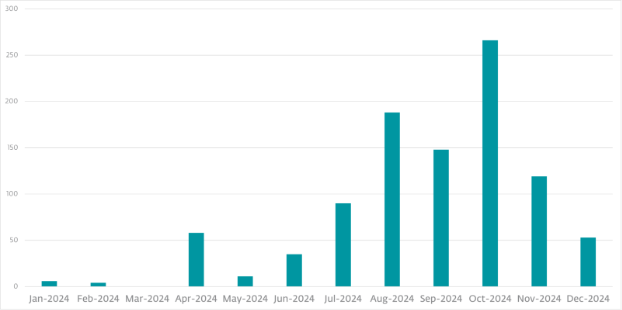

Gamaredon’un spearphishing faaliyetleri 2024 yılının ikinci yarısında önemli ölçüde yoğunlaşmıştır. Kampanyalar genellikle art arda bir ila beş gün sürdü ve e-postalar HTML kaçakçılığı teknikleri kullanan kötü amaçlı arşivler (RAR, ZIP, 7z) veya XHTML dosyaları içeriyordu. Bu dosyalar, PteroSand gibi gömülü VBScript indiricilerini çalıştıran kötü amaçlı HTA veya LNK dosyaları göndermiştir. Şekil 1, 2024 yılında Gamaredon spearphishing kampanyalarında her ay gönderilen bu HTA ve LNK dosyalarının benzersiz örneklerinin sayısını göstermektedir.

Şaşırtıcı bir şekilde, Ekim 2024’te, spearphishing e-postalarının ekler yerine kötü amaçlı köprüler içerdiği nadir bir durum gözlemledik – Gamaredon’un olağan taktiklerinden bir sapma. Ayrıca Gamaredon yeni bir teknik daha ortaya koydu: PowerShell komutlarını doğrudan Cloudflare tarafından oluşturulan alan adlarından çalıştırmak için kötü amaçlı LNK dosyaları kullanarak bazı geleneksel tespit mekanizmalarını atladı.

Araç seti evrimi: Yeni araçlar ve önemli iyileştirmeler

Gamaredon’un araç seti kayda değer güncellemelerden geçmiştir. Daha az sayıda yeni araç kullanıma sunulurken (2022’de sekiz ve 2023’te dokuz araca karşılık altı araç), mevcut araçların güncellenmesi ve iyileştirilmesi için önemli miktarda kaynak harcanmıştır:

2024’te tanıtılan yeni araçlar şunlardır:

- PteroDespair: Ocak 2024’te keşfedilen kısa ömürlü bir PowerShell keşif aracı, daha önce konuşlandırılmış kötü amaçlı yazılımlar hakkında tanılama verileri toplamak için geliştirilmiştir.

- PteroTickle: Mart 2024’te keşfedilen, sabit ve çıkarılabilir sürücülerde yürütülebilir dosyalara dönüştürülen Python uygulamalarını hedef alan ve yanal hareketi kolaylaştıran bir PowerShell silahlandırıcısı. Genellikle Tkinter kullanan Python GUI uygulamalarında bulunan ve PyInstaller ile oluşturulmuş Tcl komut dosyalarını silahlandırır.

- PteroGraphin: Ağustos 2024’te keşfedilen bu PowerShell aracı başlangıçta Microsoft Excel eklentilerini içeren alışılmadık bir kalıcılık yöntemi kullanmıştır. Telegraph API aracılığıyla yük teslimi için şifreli bir iletişim kanalı oluşturur. Daha sonraki sürümler bunun yerine zamanlanmış görevler kullanarak kalıcılığı basitleştirir.

- PteroStew: Ekim 2024’te keşfedilen, daha önce bilinen indiricilere (ör. PteroSand, PteroRisk) benzeyen ancak kodunu kurbanın sistemindeki iyi huylu dosyalarla ilişkili alternatif veri akışlarında depolayan yeni bir genel amaçlı VBScript indiricisi.

- PteroQuark: Ekim 2024’te keşfedilen ve PteroLNK silahlandırıcısının VBScript sürümünde yeni bir bileşen olarak sunulan bir başka VBScript indiricisi.

- PteroBox: Kasım 2024’te keşfedilen, PteroPSDoor’a çok benzeyen ancak çalınan dosyaları Dropbox’a sızdıran bir PowerShell dosya hırsızı. Yeni takılan USB sürücüleri tespit etmek için WMI olay aboneliklerinden yararlanır ve Dropbox API’sini kullanarak seçilen dosyaları dışarı çıkarır. Çalınan dosyalar, gereksiz yüklemeleri önlemek için titizlikle takip ediliyor ve Gamaredon’un gizlilik ve verimliliğe artan ilgisini vurguluyor.

2024’te mevcut araçlarda büyük güncellemeler

Yeni araçlara ek olarak, Gamaredon operatörleri cephaneliklerindeki araçları da önemli ölçüde geliştirdiler:

- PteroPSDoor: Büyük bir yükseltme, dizinleri sürekli taramak yerine IO.FileSystemWatcher nesnesi aracılığıyla dosya değişikliklerini izlemek gibi gelişmiş gizli teknikler sunarak görünürlüğü önemli ölçüde azalttı. Ayrıca yeni USB eklemelerini tespit etmek için WMI olay abonelikleri uygulayarak dosya sızıntısını daha hedefli ve daha gizli hâle getirdi. Ek olarak, en son sürümler kodu dosyalar yerine yalnızca kayıt defteri anahtarlarında depolayarak algılamayı daha da zorlaştırdı.

- PteroLNK (VBScript sürümü): Bu araç 2024 yılının başlarında sadece USB sürücüleri değil aynı zamanda eşlenmiş ağ sürücülerini de silah olarak kullanacak şekilde geliştirilmiş ve yanal hareket kabiliyetleri artırılmıştır. 2024’ün ikinci yarısı boyunca, gelişmiş gizleme, LNK dosyası oluşturmak için daha karmaşık yöntemler ve dosyaları ve dosya uzantılarını kurbanlardan gizlemek için kayıt defteri tabanlı teknikler de dâhil olmak üzere çok sayıda artımlı güncelleme aldı. Bu silahlandırıcı Gamaredon’un en sık güncellenen ve aktif olarak bakımı yapılan araçlarından biri hâline gelmiştir.

- PteroVDoor: Bu VBScript dosya hırsızı iki varyantta (gizlenmiş ve gizlenmemiş) kullanılmaya devam etti. Gamaredon operatörleri 2024 yılı boyunca aracı tekrar tekrar güncelleyerek komuta ve kontrol (C&C) sunucusu bilgilerini dinamik olarak dağıtmak için Codeberg depoları gibi yeni haricî platformlar ekleyerek savunma önlemlerini zorlaştırdı.

- PteroPSLoad: Gamaredon, C&C altyapısı için ngrok yerine Cloudflare tünellerini kullanmaya geri döndü. Bu, Gamaredon’un neredeyse tüm C&C altyapısını Cloudflare tarafından oluşturulan alan adlarının arkasına gizlemesinin başlangıcı oldu ve operasyonel güvenliğini önemli ölçüde artırdı.

Olağan dışı yükler: Kötü amaçlı yazılım yoluyla Rus propagandası mı?

Özellikle ilgi çekici bir bulgu, Temmuz 2024’te Gamaredon indiricileri tarafından gönderilen benzersiz bir ad hoc VBScript yükünün keşfedilmesiydi. Bu yükün casusluk işlevi yoktu; bunun yerine tek amacı Odessa bölgesini hedef alan Rusya yanlısı mesajlar yayan Guardians of Odessa adlı bir Telegram propaganda kanalını otomatik olarak açmaktı. Gamaredon’un tipik operasyonları için alışılmadık olsa da bu yükü Gamaredon’a atfediyoruz.

Ağ altyapısı ve kaçınma teknikleri

Gamaredon, 2024 yılı boyunca ağ tabanlı savunmalardan kaçma konusunda ısrarlı bir kararlılık sergilemiştir:

- Grup, daha düşük ölçekte de olsa alan adlarının arkasındaki IP adreslerini sık sık değiştirerek hızlı akan DNS tekniklerinden yararlanmaya devam etti. Ancak 2023’te 500’ün üzerinde olan kayıtlı alan adı sayısı 2024’te yaklaşık 200’e düşmüştür.

- Gamaredon, C&C altyapısını gizlemek ve dinamik olarak dağıtmak için Telegram, Telegraph, Codeberg ve Cloudflare tünelleri gibi üçüncü taraf hizmetlerine giderek daha fazla güveniyordu. Cloudflare tarafından oluşturulan alt alan adları grubun birincil iletişim uç noktaları hâline geldi ve geleneksel alan adları çoğunlukla yedek kullanıma bırakıldı.

- Birden fazla DoH hizmeti (Google ve Cloudflare) ve üçüncü taraf çözümleyici web siteleri (nslookup.io, who.is, dnswatch.info ve check-host.net gibi) alan adı tabanlı engellemeleri aşmak için düzenli olarak kullanıldı.

- Gamaredon ayrıca gömülü HTA ve VBScript dosyalarını geçici dizinlere bırakma ve C&C alan adlarını çözümlemek için bunları ayrı ayrı çalıştırma gibi yeni teknikler sunarak otomatik tespit çabalarını daha da karmaşık hâle getirdi.

Gözlemlenebilir kapasite sınırlamalarına ve eski araçları terk etmesine rağmen Gamaredon sürekli yenilikleri, agresif spearphishing kampanyaları ve tespitlerden kaçmak için ısrarlı çabaları nedeniyle önemli bir tehdit aktörü olmaya devam etmektedir. Rusya’nın Ukrayna’ya karşı savaşı devam ettiği sürece, Gamaredon’un taktiklerini ısrarla geliştireceğini ve Ukrayna kurumlarına karşı siber casusluk operasyonlarını yoğunlaştıracağını tahmin ediyoruz.

Gamaredon’un 2024 faaliyetlerinin, güncellemelerinin ve kötü amaçlı yazılım analizlerinin ayrıntılı teknik dökümü için teknik incelememizin tamamını okuyun.