CosmicBeetle, kendi fidye yazılımını geliştirdikten sonra şansını RansomHub iştiraki olarak deniyor

ESET araştırmacıları, CosmicBeetle tehdit aktörünün son faaliyetlerinin haritasını çıkararak yeni ScRansom fidye yazılımını belgeledi ve diğer köklü fidye yazılımı çeteleriyle bağlantılarını vurguladı.

CosmicBeetle, ScRansom’u dünyanın çeşitli yerlerindeki KOBİ’lere aktif olarak dağıtıyor. Birinci sınıf olmasa da tehdit aktörü ilginç hedefleri tehlikeye atabiliyor.

CosmicBeetle, daha önce kullandığı fidye yazılımı Scarab’ı, sürekli olarak geliştirdiği ScRansom ile değiştirdi. Ayrıca tehdit aktörünün sızdırılmış LockBit oluşturucusunu kullandığını ve hem fidye notlarında hem de sızıntı sitesinde kötü şöhretli fidye yazılımı çetesini taklit ederek LockBit’in itibarından yararlanmaya çalıştığını gözlemledik.

LockBit’in yanı sıra CosmicBeetle’ın Mart 2024’ten bu yana aktif olan ve hızla artan etkinliğe sahip yeni bir fidye yazılımı çetesi olan RansomHub’ın yeni bir iştiraki olduğuna inanıyoruz.

Bu yazımızda CosmicBeetle’ın geçtiğimiz yılki faaliyetlerini inceliyor ve diğer köklü fidye yazılımı çeteleriyle olan bağlantılarını analiz ediyoruz. Ayrıca ScRansom hakkında da bilgi paylaşıyoruz.

Blog yazısının kilit noktaları:

- CosmicBeetle 2024’te aktif olmaya devam ediyor ve özel fidye yazılımı ScRansom’u sürekli olarak geliştirip dağıtıyor.

- Bazı şifrelenmiş dosyaları geri yüklemenin imkânsız olduğunu vurgulayarak ScRansom’un bir analizini sunuyoruz.

- CosmicBeetle, sızdırılan LockBit kurucusunu deniyor ve markasını kötüye kullanmaya çalışıyor.

- CosmicBeetle, hizmet olarak fidye yazılımı aktörü RansomHub’ın yeni bir iştiraki olabilir.

- CosmicBeetle, dünyanın dört bir yanındaki KOBİ’lere sızmak için yılların güvenlik açıklarından yararlanıyor.

Genel Bakış

En az 2020’den beri aktif olan CosmicBeetle, ESET araştırmacılarının 2023’te keşfettiği bir tehdit aktörüne verdiği isimdir. Bu tehdit aktörü en çok ScHackTool, ScInstaller, ScService ve ScPatcher’dan oluşan ve genellikle Spacecolon olarak adlandırılan özel Delphi araçları koleksiyonunu kullanmasıyla biliniyor. Ağustos 2023’te ESET araştırmacıları CosmicBeetle ile ilgili görüşlerini yayımladı. Yayımlamadan kısa bir süre önce, CosmicBeetle ile ilişkili olduğuna inandığımız ScRansom adını verdiğimiz yeni özel fidye yazılımı ortaya çıktı. O zamandan beri bu ilişkiye olan güvenimizi artırmak için daha fazla neden bulduk ve ScRansom’un artık bu grubun tercih ettiği fidye yazılımı olduğuna ve daha önce kullanılan Scarab fidye yazılımının yerini aldığına inanıyoruz.

2023’teki bu yayın sırasında, yaygında herhangi bir faaliyet gözlemlememiştik. Ancak bu durum kısa bir süre sonra değişti. CosmicBeetle o zamandan beri ScRansom’u özellikle Avrupa ve Asya’daki SMB’lere yayıyor.

ScRansom çok sofistike bir fidye yazılımı değildir ancak CosmicBeetle ilginç hedefleri tehlikeye atmayı ve onlara büyük zarar vermeyi başarmıştır. Çoğunlukla CosmicBeetle fidye yazılımı dünyasında olgunlaşmamış bir aktör olduğu için ScRansom’un dağıtımında sorunlar yaşanmaktadır. ScRansom’dan etkilenen ve ödeme yapmaya karar veren kurbanlar dikkatli olmalıdır. Şifre çözücünün kendisi beklendiği gibi çalışsa da (yazının yazıldığı sırada), CosmicBeetle’ın şifreleme sırasında nasıl ilerlediğine bağlı olarak genellikle birden fazla şifre çözme anahtarı gerekir ve bazı dosyalar kalıcı olarak kaybolabilir. Bu blog yazısının ilerleyen bölümlerinde daha fazla ayrıntıya gireceğiz. CosmicBeetle ile ilgili deneyimlerimize uygun olarak GuidePoint Security tarafından yakın zamanda yayımlanan olgunlaşmamış fidye yazılımı gruplarıyla ilgili ilginç bir çalışma, ilgili sonuçları göstermektedir.

CosmicBeetle, muhtemelen son birkaç yılın en kötü şöhretli fidye yazılımı çetesi olan ve kısa süre önce çökertilen LockBit’i taklit ederek bu sorunları kısmen ele almaya ya da daha doğrusu gizlemeye çalıştı. CosmicBeetle, LockBit markasını kötüye kullanarak kurbanları ödeme yapmaya daha iyi ikna etmeyi umuyordu. CosmicBeetle ayrıca Türkçe fidye notu içeren özel örneklerini oluşturmak için sızdırılan LockBit Black builder’ı kullandı.

Son zamanlarda, CosmicBeetle’ın RansomHub’ın yeni bir iştiraki olabileceğine inanmamıza neden olan ilginç bir vakayı araştırdık. RansomHub, Change Healthcare’e yapılan saldırının sorumluluğunu üstlenen BlackCat fidye yazılımı çetesinin kötü şöhretli üyesi Notchy’nin, BlackCat’in Notchy’nin fidye ödemesini çaldığından ve bu nedenle rakip çete RansomHub ile ortaklık kuracağından şikâyet etmesiyle hızla kamuoyunun dikkatini çeken, oldukça yakın zamanda ortaya çıkmış bir hizmet olarak fidye yazılımı çetesidir.

Bu blog yazısı ScRansom’un geçtiğimiz yıl geçirdiği evrimi ve CosmicBeetle’ın kurbanları tehlikeye atma yaklaşımını belgelemektedir. Ayrıca tehdit aktörünün diğer fidye yazılımı çeteleriyle olan ilişkilerini de derinlemesine inceliyoruz.

Atıf

ScRansom’un CosmicBeetle’ın özel araç setine en yeni ekleme olduğuna son derece inanıyoruz. Bu bölümde gerekçelerimizi bulabilirsiniz.

ESET telemetrisi, ScRansom dağıtımının CosmicBeetle tarafından yaygın olarak kullanılan diğer araçlarla örtüştüğü birkaç durum göstermektedir. Ayrıca VirusTotal’a yüklenen bir ZIP arşivi, her biri muhtemelen bir saldırıdan örnekler içeren iki gömülü arşiv içermektedir. Her iki arşiv de ScRansom, ScHackTool ve CosmicBeetle tarafından yaygın olarak kullanılan diğer araçları içermekte ve şüphelerimizi daha da desteklemektedir.

ScRansom ve önceki CosmicBeetle araçları arasında çok fazla kod benzerliği vardır, yani:

- Tercih edilen programlama dili olarak Delphi,

- Şifreleme için IPWorks kütüphanesi,

- Koddaki özdeş Türkçe dizeler,

- Spacecolon araç setine adını veren, dizelerde iki nokta üst üste işaretlerinden sonra boşluk kullanma ve

- ScHackTool ile GUI benzerliği.

Tüm bu benzerlikler ilişkilendirmemizi daha da güçlendiriyor. Zaufana Trzencia Strona analistleri yakın zamanda CosmicBeetle hakkında bir blog yazısı yayımlayarak CosmicBeetle’ı gerçek bir kişiye – bir Türk yazılım geliştiricisine – atfetmiş olsalar da ESET araştırmacıları bu atfın doğru olduğunu düşünmüyor. Bu atıf, ScHackTool’da (ScRansom değil) kullanılan özel şifreleme şemasına dayanıyor. Özellikle, bu algoritmayı içeren ve garip görünümlü bir merkeze sahip bir Türk yazılım geliştirme şirketi olan VOVSOFT tarafından imzalanmış kötü amaçlı bir örnek (SHA‑ 1: 28FD3345D82DA0CDB565A11C648AFF196F03D770) buldular.

Ancak söz konusu örnek VOVSOFT’a ait değildir; aslında VOVSOFT tarafından geliştirilen birçok üründen biri olan Disk Monitor Gadget‘ın düzgün bir şekilde imzalanmış (SHA1:2BA12CD5E44839EA67DE8A07734A4E0303E5A3F8) kötü amaçlı yamalı bir sürümüdür. Dahası, dijital imza yasal sürümden kopyalanmış ve basitçe yamalı sürüme eklenmiş, bu da kötü amaçlı örneğin görünüşte imzalı olmasına rağmen geçerli bir imzaya sahip olmamasına neden olmuştur.

İlginç bir şekilde, ScHackTool’un şifreleme şeması yasal Disk Monitor Gadget’ında da kullanılmaktadır. Zaufana Trzencia Strona analistleri, algoritmanın muhtemelen 13 yıl önceki bu Stack Overflow başlığından kaynaklandığını keşfetti. Gönderinin yazarı MohsenB, 2012’den beri Stack Overflow’un aktif bir kullanıcısı olduğundan ve profil resimlerine göre VOVSOFT geliştiricisinin kendisi olmadığından bu algoritmanın VOVSOFT tarafından uyarlanmış olması ve yıllar sonra CosmicBeetle’ın bunu fark ederek ScHackTool için kullanmış olması muhtemeldir.

İlk Erişim ve mağduriyet

CosmicBeetle hedeflerine saldırmak için genellikle kaba kuvvet yöntemlerini kullanır. Bunun yanı sıra aşağıdaki güvenlik açıkları tehdit aktörü tarafından istismar edilmektedir:

- CVE-2017-0144 (diğer adıyla EternalBlue),

- CVE-2023-27532 (Veeam Backup &[NF1] Replication bileşenindeki bir güvenlik açığı),

- noPac aracılığıyla CVE-2021-42278 ve CVE-2021-42287 (AD ayrıcalık yükseltme güvenlik açıkları),

- CVE-2022-42475 (FortiOS SSL-VPN’de bir güvenlik açığı) ve

- CVE-2020-1472 (diğer adıyla Zerologon).

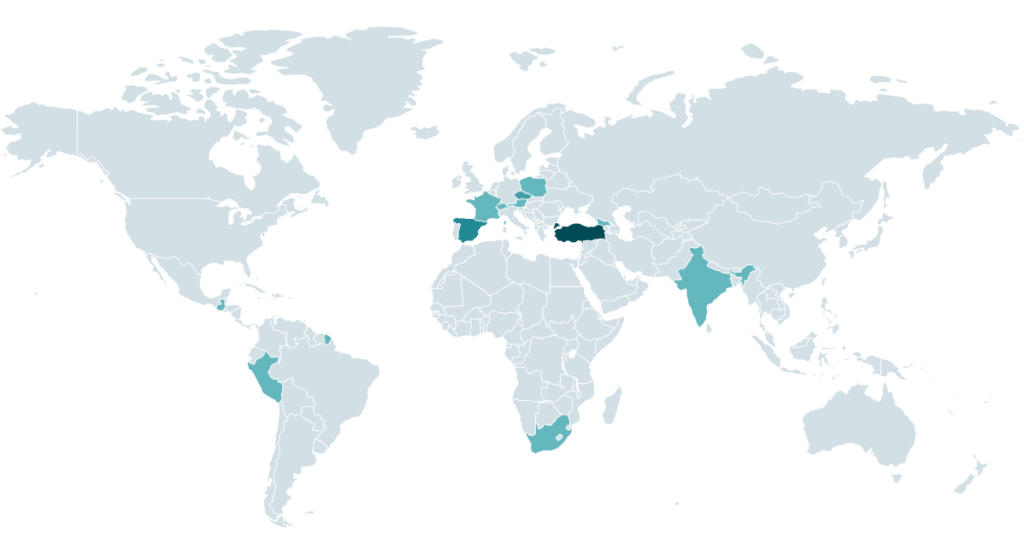

Dünyanın dört bir yanındaki her türlü dikey sektörden KOBİ’ler bu tehdit aktörünün en yaygın kurbanlarıdır çünkü etkilenen yazılımı kullanma ve sağlam yama yönetimi süreçlerine sahip olmama olasılığı en yüksek kesimdir. CosmicBeetle’ın sızıntı sitesi, birazdan göstereceğimiz gibi çok güvenilmez ve tutarsızdır; bu nedenle ESET telemetrisine başvuruyoruz.Şekil 1 ESET telemetrisine göre CosmicBeetle’ın kurbanlarını gösterir.

Aşağıdaki dikey sektörlerde KOBİ’lere yönelik saldırılar gözlemledik:

- İmalat,

- İlaç,

- Yasal,

- Eğitim,

- Sağlık hizmetleri,

- Teknoloji,

- Konukseverlik eğlence,

- Finansal hizmetler ve

- Bölgesel hükümet.

Marka

ScRansom tarafından bırakılan fidye notlarının çoğunda fidye yazılımına bir isim verilmemiştir. CosmicBeetle, Tox protokolünü kullanması nedeniyle esas olarak e-posta ve birçok fidye yazılımı çetesi tarafından kullanılan bir anlık mesajlaşma uygulaması olan qTox‘a dayanır. Tox protokolü eşler arası uçtan uca şifreli iletişim sağlar.

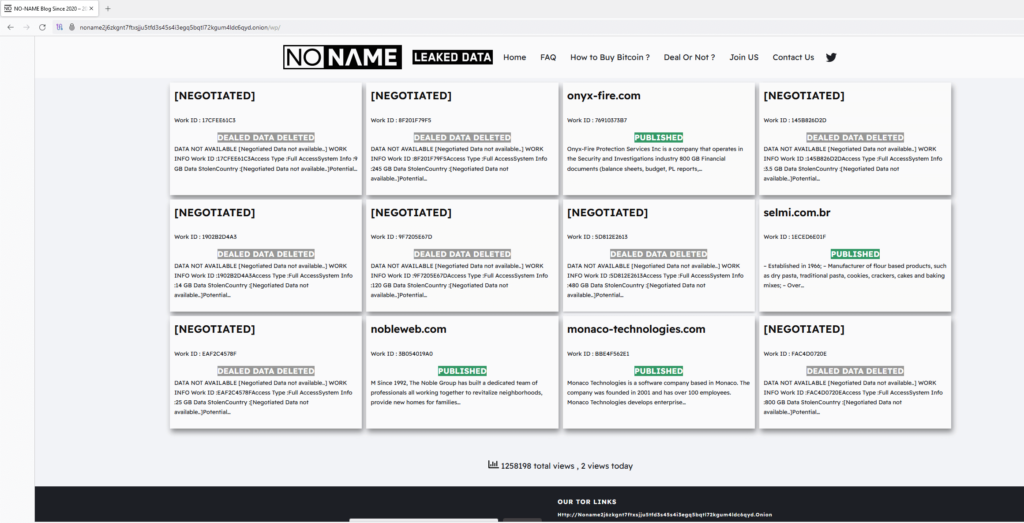

CosmicBeetle’ın kendi özel fidye yazılımı için seçtiği tek isim ironik bir şekilde NONAME’dir çünkü tehdit aktörü fidye yazılımını kısaca markalaştırmıştır ve bunu bir sonraki bölümde tartışacağız. Markalamanın kaotik doğası nedeniyle bu blog yazısının amacı doğrultusunda fidye yazılımına ScRansom olarak atıfta bulunmaya devam edeceğiz.

LockBit taklitçisi

Eylül 2023’te CosmicBeetle, Tor üzerinde NONAME adını verdiği özel bir sızıntı sitesi (DLS) kurmaya karar verdi. Bu site, şu şekilde gösterilmiştir Şekil 2, LockBit’in sızıntı sitesinin bir kopyasıdır (bkz. Şekil 3).

Birkaç grafiksel değişiklik yapılmış olsa da ilham kaynağı hala açıktır. Üstelik LockBit ile tek benzerlik tasarım da değil. LockBit’te görünen tüm kurbanlar Şekil 2 aslında ScRansom değil LockBit tarafından tehlikeye atılmıştır. Bu, RansomLook gibi DLS izleme hizmetleri kullanılarak doğrulanabilir. Tüm kurbanlar LockBit’in sızıntı sitesinde (çoğu Eylül 2023’te) NONAME DLS ortaya çıkmadan kısa bir süre önce yayımlanmıştır. The Work ID dizesi, ScRansom ile ilişkili olduğu yanılsamasını artırmak için eklenmiştir çünkü kurbanlar fidye notlarında bu şekilde tanımlanır.

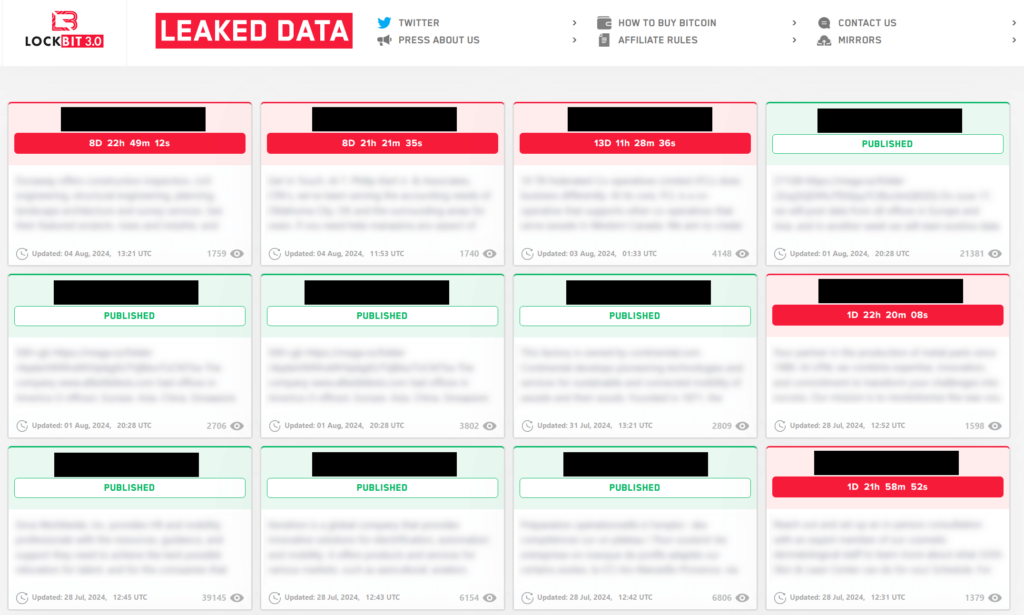

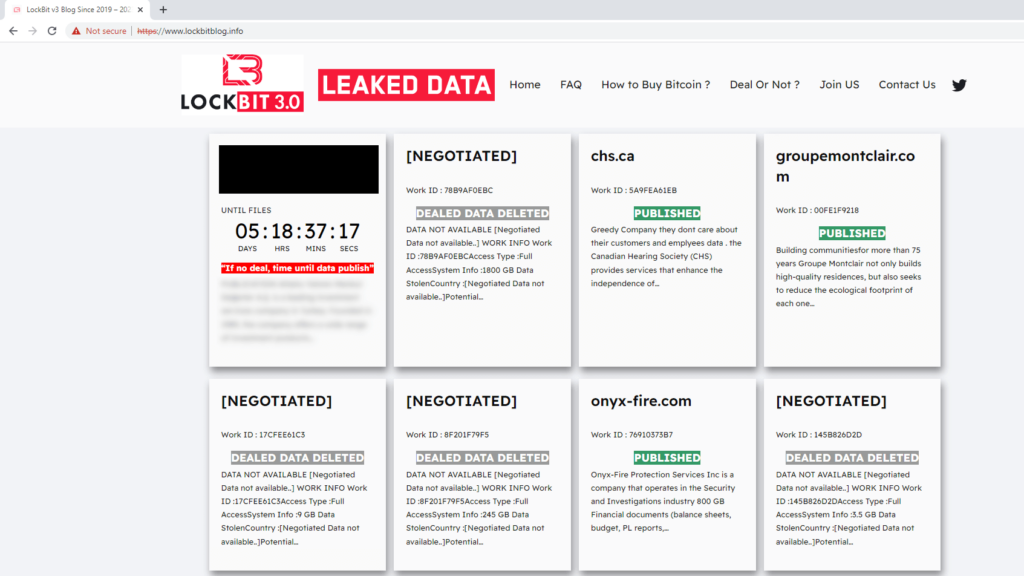

Kasım 2023’ün başlarında CosmicBeetle daha da ileri gitmeye karar verdi ve LockBit’i tamamen taklit etmeye karar verdi. Bunu lockbitblog[.]info alan adını kaydederek ve NONAME DLS ile aynı yaklaşımı kullanarak yaptılar ancak bu sefer LockBit logosunu da eklediler (bkz. Şekil 4). Daha sonra bir süre için, ScRansom’un fidye notları bu web sitesine bağlanmıştır. Aynı ilham görülebilir ve NONAME DLS ile grafiksel benzerlik (Şekil 2) inkâr edilemez.

Sızdırılan LockBit 3.0 oluşturucusu kullanılarak oluşturulmuş bir örnek Ağustos 2024′te VirusTotal’e Türkiye’den yüklenmiştir. Bu örneği benzersiz kılan şey, bir fidye mesajı kullanmasıdır (bkz. Şekil 5) Türkçe ve bahsettiği qTox kimliği, CosmicBeetle ile kesin olarak ilişkilendirdiğimiz bir kimliktir. LockBit dağıtımının CosmicBeetle’ın araç setiyle örtüştüğü bir vakayı araştırdığımız için ESET telemetri bu bağlantıyı doğruluyor.

| Verilerinizi şifreledim ve ödeyeceğiniz ücret karşılığında sisteminize yeniden bağlanarak şifresini çözüp size teslim edeceğim. Bilinen veri kurtarma yöntemleri ile verilerinizi geri alamayacağınızı bilmenizi isteriz. Bu yöntemler sadece zaman kaybetmenize neden olacaktır. Ancak yine de veri kurtarma şirketlerini veya programlarını kullanmak istiyorsanız, lütfen işlemi orijinal dosyalarınız üzerinde değil, onların kopyaları üzerinde gerçekleştirin ve/veya gerçekleştirmiş olun. Orijinal dosyaların bozulması verilerinizde geri dönüşü olmayan hasara neden olabilir. Şifrelenmiş dosyalarınızın orijinalleri rastgele bir veri yazma tekniği kullanılarak silinmiştir. NAS Depolama ve Disklerinizdeki tüm yedeklerin üzerine veri yazılarak yedekleriniz silinmiştir. Eğer 48 saat içerisinde geri dönüş yapılmazsa sistemde kullanılan şifre silinecek ve verileriniz asla iade edilmeyecektir. Diskleriniz Tam disk şifreleme ile şifrelenmiştir, yetkisiz müdahale kalıcı veri kaybına neden olur! Para verseniz bile açmayacaklarını söyleyen bilgisayarcılara ya da paranızı alıp dosyalarınızı vermeyeceklerini söyleyen çevrenizdeki insanlara inanmayın. Sana güvenmek için yeterince referansım var. Sizi tanımıyorum, bu yüzden size karşı kötü duygular beslememin ya da size zarar vermemin bir anlamı yok tek amacım bu işten gelir elde etmek. Ödemenizden sonra, verilerinizi geri yüklemek için mümkün olan en kısa sürede sunucunuza bağlanacağım. Bu işlemden sonra sisteminizi nasıl güvenli hale getireceğinizi de açıklayacağım ki bu tür olaylar bir daha başınıza gelmesin. Kişisel Anahtar e-posta 1 : sunucuverikurtarma@gmail[.]com Yedekleme e-posta : serverdatakurtarma@mail[.]ru QTOX : A5F2F6058F70CE5953DC475EE6AF1F97FC6D487ABEBAE76915075E3A53525B1D863102EDD50E |

RansomHub ile İlişki

Sızdırılmış oluşturucuları kullanmak, olgunlaşmamış fidye yazılımı çeteleri için yaygın bir uygulamadır. Bu sayede hem köklü rakiplerinin markasını kötüye kullanabilirler hem de onlara genellikle düzgün çalışan bir fidye yazılımı örneği sunmuş olurlar. Ancak LockBit bağlantısı gözlemlediğimiz tek bağlantı değil.

Haziran ayında ScRansom ile ilgili bir olayı araştırdık. Telemetrilerimizden aşağıdakileri elde edebildik:

- 3 Haziran 2024’te CosmicBeetle, ScRansom ile Hindistan’daki bir imalat şirketinin güvenliğini tehlikeye atmaya çalıştı.

- Başarısız olduktan sonra CosmicBeetle, EDR korumasını kaldırmak için çeşitli işlem öldürme araçlarını denedi:

- Reaper,

- Darkside, ve

- RealBlindingEDR.

- 8 Haziran 2024’te RansomHub’ın EDR katili aynı makine üzerinde çalıştırıldı.

- 10 Haziran 2024’te RansomHub aynı makine üzerinde çalıştırıldı.

RansomHub’ın EDR katilinin çalıştırılma şekli çok sıra dışıdır. C:\Users\Administrator\Music\1.0.8.zip adresinde depolanan bir arşivden WinRAR aracılığıyla manuel olarak çıkarıldı ve çalıştırıldı. Böyle bir uygulama RansomHub iştirakleri için çok sıra dışıdır. Öte yandan Music klasörünü kullanmak ve yükleri manuel olarak çıkarıp çalıştırmak kesinlikle tipik CosmicBeetle davranışıdır.

Bildiğimiz kadarıyla, RansomHub kodunun veya kurucusunun halka açık bir sızıntısı yoktur (ancak RansomHub’ın kendisi muhtemelen başka bir fidye yazılımı çetesi olan Knight’tan satın alınan koda dayanmaktadır). Bu nedenle CosmicBeetle’ın kendisini yeni bir RansomHub üyesi olarak kaydettirdiğine orta derecede güveniyoruz.

Teknik analiz

CosmicBeetle’ın özel cephaneliğinin geri kalanına benzer şekilde, ScRansom da Delphi’de yazılmıştır. Elde edebildiğimiz en eski örnekler Mart 2023’ün sonunda derlendi ancak bildiğimiz kadarıyla vahşi saldırılar Ağustos ayına kadar başlamadı. ScRansom geliştirilmeye devam etmektedir.

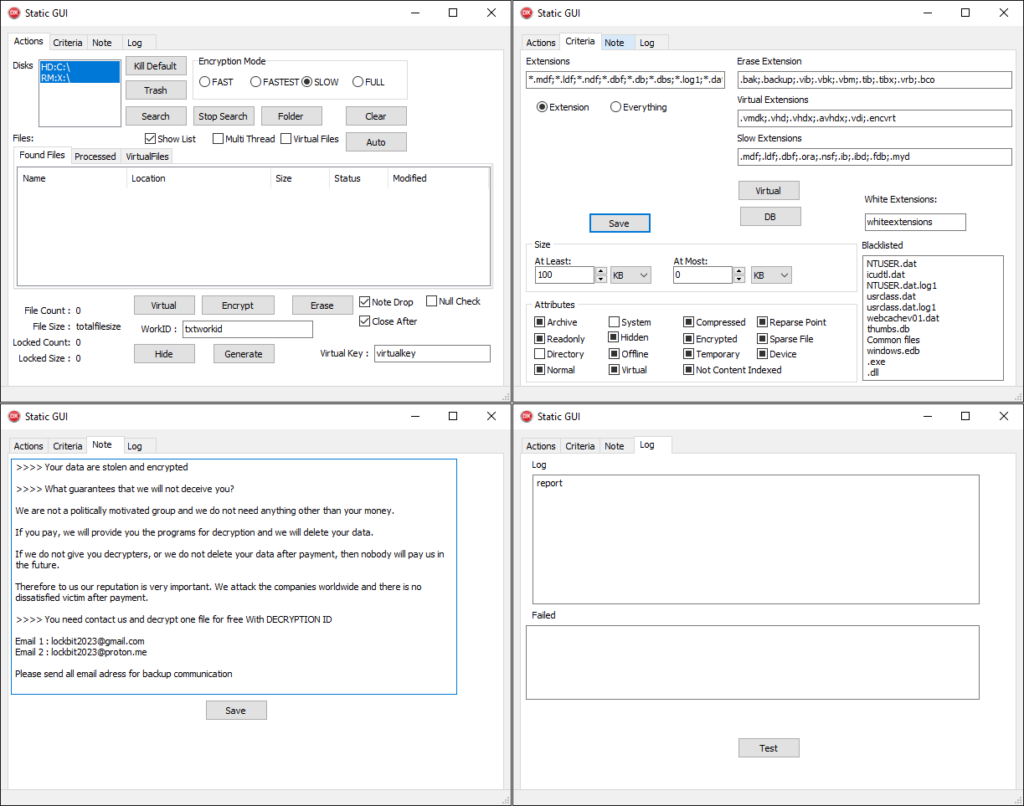

GUI, Delphi uygulamaları için tipiktir ancak fidye yazılımı için çok fazla değildir. Tüm ScRansom örnekleri yapılandırılmış bir GUI içerir. Geliştiriciler tarafından genellikle “Static” olarak adlandırılan eski örnekler, herhangi bir şeyi gerçekten şifrelemek için kullanıcı etkileşimi gerektirir. Bu bir komplikasyon gibi görünse de bu tür örnekleri analiz kum havuzlarında çalıştırmak herhangi bir kötü amaçlı etkinlik göstermediğinden ScRansom’un bir süre tespit edilmemesinin nedenlerinden biri olabilir.

Böyle bir şifreleyiciyi başlatmak için tehdit aktörünün kurbanın ekranına erişebilmesi ve faresini kullanabilmesi gerekir. CosmicBeetle bu yaklaşımı ilk kez kullanmıyor; ScHackTool da kurbanın makinesinde çalıştırılması gereken ve manuel etkileşim gerektiren bir araç. CosmicBeetle’ın bu hedefe nasıl ulaştığından tam olarak emin değiliz ancak kullanılan diğer araçlardan yola çıkarak daha önce çalınan kimlik bilgileri ve RDP ile VPN erişimi kullanmanın en olası senaryo olduğunu düşünüyoruz.

CosmicBeetle ayrıca “SSH” adında nadiren görülen bir varyantı da denemiştir. Şifreleyici mantığı diğer varyantlarla aynıdır ancak yerel dosyaları şifrelemek yerine dosyaları FTP üzerinden şifreler.

Daha yeni derlemeler, yalnızca koddan doğru düğmelere tıklamayı simüle ederek otomasyonu kullanır. Geliştiriciler tarafından “Auto” olarak adlandırılan bu otomatik yapılar, genellikle gölge kopyaları silmek için küçük araçlar veya komut dosyalarıyla birlikte bir MSI yükleyicisinin içinde paketlenir. GUI varsayılan olarak gizlidir; en son sürümü şu adreste gösterilmektedir Şekil 6.

Bazıları hiçbir işe yaramayan çok sayıda düğme içeren karmaşık bir GUI, CosmicBeetle için tipiktir. Dört sekmeli GUI karmaşık görünse de işlevsellik aslında çok basittir. ScRansom tüm sabit, uzak ve çıkarılabilir sürücülerdeki dosyaları kodlanmış bir uzantı listesine göre şifreler (bkz. Ek A: Hedeflenen dosya uzantıları) – bu liste Extensions etiketli metin kutusu aracılığıyla değiştirilebilir.

ScRansom kısmi şifreleme kullanır, dosyanın yalnızca bazı kısımları şifrelenir. Beş şifreleme modu desteklenir:

- FAST

- FASTEST

- SLOW

- FULL

- ERASE

İlk dört mod, fidye yazılımının dosyanın hangi bölümlerini şifreleyeceğine nasıl karar verdiği konusunda farklılık gösterir. Tüm modlar kullanılmadığı için bunların kullanımı hala kısmen geliştirme aşamasında gibi görünüyor. Bununla birlikte son mod olan ERASE önemlidir: Uygulandığında hedeflenen dosyaların seçilen bölümleri şifrelenmez ancak içerikleri sabit bir değerle değiştirilir ve bu dosyaları kurtarılamaz hale getirir. Belirli bir dosya için hangi modun uygulanacağı, Actions sekmesindeki radyo düğmeleriyle ya da uzantısının Criteria sekmesine dahil edilmesiyle belirlenir. Virtual Extensions olarak etiketlenen uzantılar listesi farklı bir şifreleme işlevini tetikler ancak bu işlev normal işlevle aynıdır. Muhtemelen tahmin ettiğiniz gibi, White Extensions şifrelemeden hariç tutulan uzantıların bir listesini tanımlamalıdır ancak bu özellik uygulanmamıştır.

ScRansom şifrelemenin yanı sıra çeşitli süreçleri ve hizmetleri de öldürür (bkz. Ek B: Öldürülen Süreçler ve Ek C: Öldürülen hizmetler). Son zamanlarda yeni bir Delphi örneği ScRansom’dan ayrılarak ScKill adını verdiğimiz ve tek amacı süreçleri öldürmek olan bir parçaya dönüştürüldü. ScRansom ayrıca bir ext.txt dosyasından şifrelenecek uzantıların listesini ve bir note.txt dosyasından fidye notu içeriğini yüklemek gibi hata ayıklama benzeri özellikler kullanır.

Şifreleme

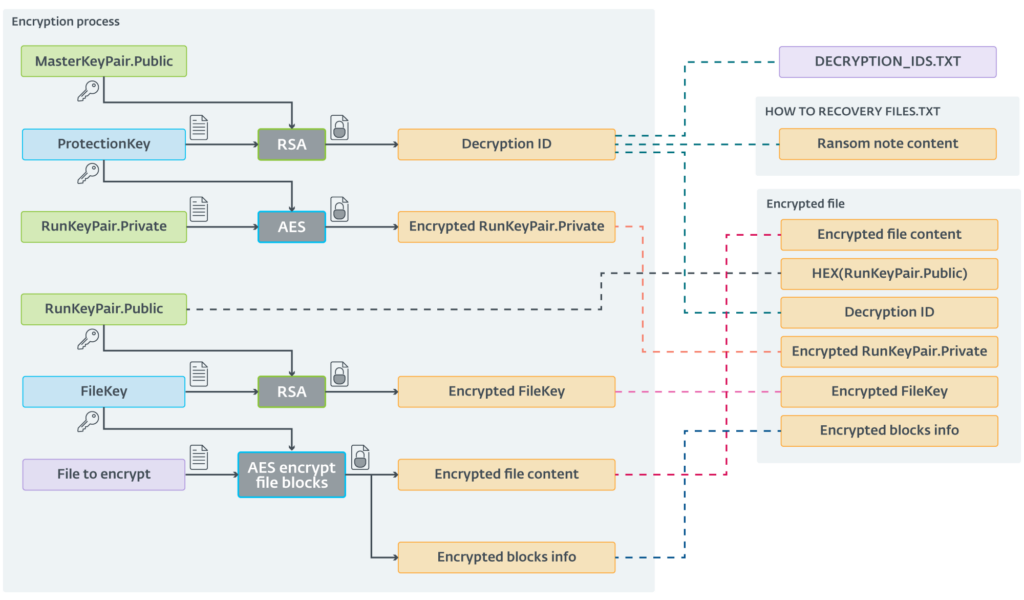

İlk ScRansom örnekleri AES-CTR-128 kullanarak basit simetrik şifreleme kullanmıştır. Aralık 2023’ten beri şifreleme şeması güncellenmiştir. Yeni şema oldukça (gereksiz yere) karmaşıktır. ScRansom, başlangıçta ProtectionKey olarak adlandıracağımız bir AES anahtarı ve RunKeyPair olarak adlandıracağımız bir RSA-1024 anahtar çifti oluşturur.

Bu yeni şemayı kullanan her ScRansom örneği, MasterKeyPair olarak adlandıracağımız bir çiftten kodlanmış bir genel RSA anahtarı içerir. Bu genel anahtar, RSA kullanılarak CosmicBeetle’ın Şifre Çözme Kimliği olarak adlandırdığı şeye şifrelenir.

Her dosya için FileKey adını vereceğimiz bir AES-CTR-128 anahtarı oluşturulur. Dosyanın bölümleri daha sonra FileKey ile AES kullanılarak şifrelenir. ScRansom bir dosyayı şifrelemeyi bitirdiğinde özellikle sonuna veri ekler:

- TIMATOMA dizesi (veya tüm dosya şifrelenmişse TIMATOMAFULL).

- TBase64EncodingButton12ClickTESTB64@#$% (eski yapılarda TESTB64) dizesi, FileKey kullanılarak AES ile şifrelenmiştir.

- Aşağıdaki girişler $ (dolar işareti) ile sınırlandırılmıştır:

- Hex kodlu RunKeyPair.Public,

- Şifre çözme kimliği,

- RunKeyPair.Private, ProtectionKey ile AES-CTR-128 kullanılarak şifrelenmiş ve

- RunKeyPair.Public ile RSA kullanılarak şifrelenmiş FileKey.

- Şifrelenmiş blokların başlangıcı ve uzunlukları hakkında bilgi (dosyanın tamamı şifrelenmişse yoktur).

Son olarak, Şifre Çözme Kimliği DECRYPTION_IDS.TXT adlı bir metin dosyasına kaydedilir ve ayrıca HOW TO RECOVERY FILES.TXT adlı fidye notuna yazılır. Şifreleyici her çalıştırıldığında şifre çözme kimliği farklıdır. Sonraki yürütme(ler)de, Şifre Çözme Kimlikleri DECRYPTION_IDS.TXT dosyasına eklenir ancak fidye notunda güncellenmez.

Dosya adı (uzantı dahil) daha sonra base64 kodlanır ve .Encrypted uzantısı eklenir. Tüm sürecin karmaşıklığına rağmen bunu şu şekilde özetledik Şekil 7.

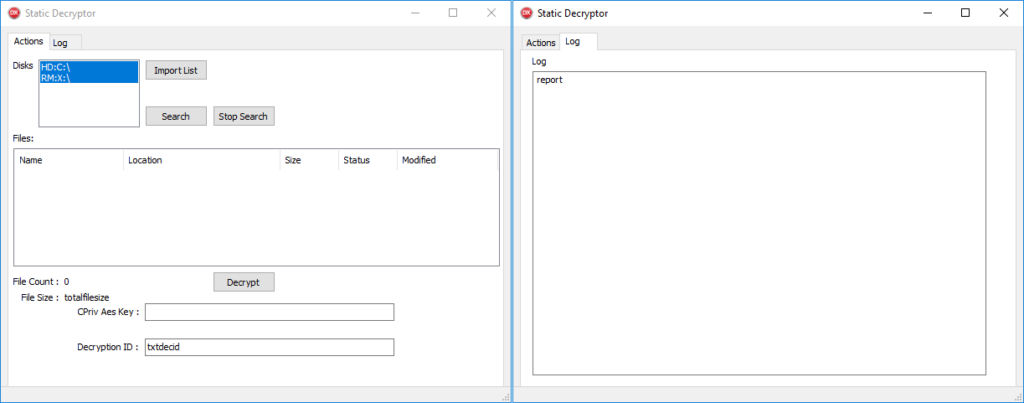

Şifre Çözme

Bu son şifreleme şeması için CosmicBeetle tarafından uygulanan bir şifre çözücü elde edebildik. CosmicBeetle kurbanlarına MasterKeyPair.Private anahtarını değil halihazırda şifresi çözülmüş ProtectionKey’i (CPriv Aes Key etiketli alana girilmesi gereken) sağlamaktadır. Ek olarak şifre çözücü, özel anahtar sağlanmadığı için işe yaramayan Şifre Çözme Kimliğini bekler; aslında şifre çözücü bu değeri yok sayar. Şifre çözücünün GUI’si Şekil 8’de şu şekilde gösterilmiştir:

Doğru Koruma Anahtarı girilirse şifre çözücü beklendiği gibi çalışır. Kurbanlar fidyeyi ödemeye karar verirse ScRansom’un çalıştırıldığı tüm makinelerden tüm Şifre Çözme Kimliklerini toplamaları gerekir. CosmicBeetle’ın daha sonra tüm Şifre Çözme Kimlikleri için farklı bir Koruma Anahtarı sağlaması gerekir. Mağdurların daha sonra şifre çözücüyü şifrelenmiş her makinede manuel olarak çalıştırması, doğru Koruma Anahtarını girmesi (veya hepsini denemesi), Decrypt düğmesini tıklaması ve şifre çözme işleminin bitmesini beklemesi gerekir.

Dahası, kurbanlardan biriyle yaptığımız iş birliği sonucunda ScRansom’un bazı makinelerde birden fazla kez çalıştırıldığını ve bunun da daha fazla Şifre Çözme Kimliğine yol açtığını öğrendik. Bu kurban, CosmicBeetle’dan 31 Koruma Anahtarı gerektiren 31 farklı Şifre Çözme Kimliği topladı. Bunlarla bile tüm dosyalarını tam olarak kurtaramadılar. Şifrelenmiş dosyalara müdahale edilmediğini varsayarsak bu durum bazı Şifre Çözme Kimliklerinin eksik olmasından, CosmicBeetle’ın gerekli tüm Koruma Anahtarlarını sağlamamasından veya ScRansom’ın ERASE şifreleme modunu kullanarak bazı dosyaları kalıcı olarak yok etmesinden kaynaklanıyor olabilir. Bu şifre çözme yaklaşımı, olgunlaşmamış bir fidye yazılımı tehdit aktörü için tipiktir.

Tecrübeli çeteler, doğru şifre çözme şansını artırmak için şifre çözme işlemlerinin mümkün olduğunca kolay olmasını tercih eder, bu da itibarlarını ve kurbanların ödeme yapma olasılığını artırır. Tipik olarak (sızdırılan LockBit Black builder örneğinde olduğu gibi), bir şifre çözücü bir şifreleyici ile birlikte oluşturulur. Kurbana dağıtıldığında anahtar zaten ikili dosyada bulunduğu için ek bir kullanıcı çabası gerekmez. Ayrıca kurbanın ağında nerede olduklarına bakılmaksızın tüm şifrelenmiş dosyaların şifresini çözmek için tek bir anahtar yeterlidir.

Sonuç

Bu blog yazısında CosmicBeetle’ın geçtiğimiz yılki faaliyetlerini analiz ettik. Tehdit aktörü hala fidye yazılımı dağıtıyor ancak Scarab’dan ScRansom adını verdiğimiz yeni bir özel aileye geçti. Muhtemelen sıfırdan özel fidye yazılımı yazmanın getirdiği engeller nedeniyle CosmicBeetle, muhtemelen temel fidye yazılımındaki sorunları maskelemek ve kurbanların ödeme yapma şansını artırmak için LockBit’in itibarından yararlanmaya çalıştı.

Ayrıca CosmicBeetle’ın ScRansom’a geri dönmeden önce kısa bir süreliğine de olsa sızan oluşturucu kullanılarak oluşturulmuş LockBit örneklerini dağıtmaya çalıştığını tespit ettik. Tehdit aktörü, şifreleme mantığını değiştirerek ve özellikler ekleyerek ScRansom’u sürekli geliştirmek için çaba harcıyor.

Yakın zamanda, ScRansom ve RansomHub yüklerinin aynı makinede yalnızca bir hafta arayla dağıtıldığını gözlemledik. RansomHub’ın bu şekilde çalıştırılması, ESET telemetrisinde gördüğümüz tipik RansomHub vakalarına kıyasla çok sıra dışıydı. RansomHub’ın halka açık sızıntıları olmadığından bu durum bizi CosmicBeetle’ın RansomHub’ın yeni bir üyesi olabileceğine orta güvenle inanmaya yöneltiyor.

ScRansom, fidye yazılımlarında asla iyi bir işaret olmayan sürekli geliştirmeye tabi tutulur. Şifreleme (ve şifre çözme) sürecinin aşırı karmaşıklığı hatalara açıktır, bu da tüm dosyaların geri yüklenmesini güvensiz hale getirir. Başarılı bir şifre çözme işlemi, şifre çözücünün düzgün çalışmasına ve CosmicBeetle’ın gerekli tüm anahtarları sağlamasına bağlıdır ve bu durumda bile bazı dosyalar tehdit aktörü tarafından kalıcı olarak yok edilmiş olabilir. En iyi senaryoda bile şifre çözme işlemi uzun ve karmaşık olacaktır.

IoC’ler

Dosyalar

| SHA-1 | Filename | Detection | Description |

| 4497406D6EE7E2EF561C949AC88BB973BDBD214B | auto.exe | Win32/Filecoder.Spacecolon.A | Auto variant of ScRansom. |

| 3C32031696DB109D5FA1A09AF035038BFE1EBE30 | Project1.exe | Win32/Filecoder.Spacecolon.B | Auto variant of ScRansom. |

| 26D9F3B92C10E248B7DD7BE2CB59B87A7A011AF7 | New.exe | Win32/Filecoder.Spacecolon.A | Static variant of ScRansom. |

| 1CE78474088C14AFB8495F7ABB22C31B397B57C7 | Project1.exe | Win32/Filecoder.Spacecolon.B | Auto encryptor variant of ScRansom, Turkish ransom note. |

| 1B635CB0A4549106D8B4CD4EDAFF384B1E4177F6 | Project1.exe | Win32/Filecoder.Spacecolon.A | Static SSH encryptor variant of ScRansom. |

| DAE100AFC12F3DE211BFF9607DD53E5E377630C5 | Project1.exe | Win32/Filecoder.Spacecolon.A | Decryptor variant of ScRansom (oldest). |

| 705280A2DCC311B75AF1619B4BA29E3622ED53B6 | Rarlab_sib.msi | Win32/Filecoder.Spacecolon.A Win32/Filecoder.Spacecolon.B BAT/DelShad.E BAT/Agent.OPN | MSI file with embedded ScRansom, ScKill, BAT script to stop services, and BAT script to delete shadow copies. |

Şebeke

| IP | Domain | Hosting provider | First seen | Details |

| 66.29.141[.]245 | www.lockbitblog[.]info | Namecheap, Inc. | 2023-11-04 | Fake LockBit leak site. |

Fidye notu parçaları

E-posta adresleri

- decservice@ukr[.]net

- nonamehack2024@gmail[.]com

- tufhackteam@gmail[.]com

- nonamehack2023@gmail[.]com

- nonamehack2023@tutanota[.]com

- lockbit2023@proton[.]me

- serverrecoveryhelp@gmail[.]com

- recoverydatalife@gmail[.]com

- recoverydatalife@mail[.]ru

Toksik Kimlikler

- 91E3BA8FACDA7D4A0738ADE67846CDB58A7E32575531BCA0348EA73F6191882910B72613F8C4

- A5F2F6058F70CE5953DC475EE6AF1F97FC6D487ABEBAE76915075E3A53525B1D863102EDD50E

- F1D0F45DBC3F4CA784D5D0D0DD8ADCD31AB5645BE00293FE6302CD0381F6527AC647A61CB08D

- 0C9B448D9F5FBABE701131153411A1EA28F3701153F59760E01EC303334C35630E62D2CCDCE3

Tor bağlantıları

- http://nonamef5njcxkghbjequlibwe5d3t3li5tmyqdyarnrsryopvku76wqd[.]onion

- http://noname2j6zkgnt7ftxsjju5tfd3s45s4i3egq5bqtl72kgum4ldc6qyd[.]onion

- http://7tkffbh3qiumpfjfq77plcorjmfohmbj6nwq5je6herbpya6kmgoafid[.]onion

MITRE ATT&CK teknikleri

Bu tablo MITRE ATT&CK çerçevesinin 15. sürümü kullanılarak oluşturulmuştur.

| Tactic | ID | Name | Description |

| Reconnaissance | T1595.002 | Active Scanning: Vulnerability Scanning | CosmicBeetle scans its targets for a list of vulnerabilities it can exploit. |

| T1590.005 | Gather Victim Network Information: IP Addresses | CosmicBeetle scans the internet for IP addresses vulnerable to the vulnerabilities it can exploit. | |

| Resource Development | T1583.001 | Acquire Infrastructure: Domains | CosmicBeetle registered its own leak site domain. |

| T1587.001 | Develop Capabilities: Malware | CosmicBeetle develops its custom toolset, Spacecolon. | |

| T1588.002 | Obtain Capabilities: Tool | CosmicBeetle utilizes a large variety of third-party tools and scripts. | |

| T1588.005 | Obtain Capabilities: Exploits | CosmicBeetle utilizes publicly available PoCs for known exploits. | |

| T1588.001 | Obtain Capabilities: Malware | CosmicBeetle probably obtained ransomware from RansomHub and the leaked LockBit 3.0 builder. | |

| Initial Access | T1190 | Exploit Public-Facing Application | CosmicBeetle gains initial access by exploiting vulnerabilities in FortiOS SSL-VPNand other public-facing applications. |

| Execution | T1204 | User Execution | CosmicBeetle relies on user execution for some of its tools, though this is usually done by the threat actor via RDP. |

| T1059.003 | Command and Scripting Interpreter: Windows Command Shell | CosmicBeetle executes various BAT scripts and commands. | |

| T1059.001 | Command and Scripting Interpreter: PowerShell | CosmicBeetle executes various PowerShell scripts and commands. | |

| Persistence | T1136.001 | Create Account: Local Account | CosmicBeetle often creates an attacker-controlled administrator account. |

| Defense Evasion | T1078 | Valid Accounts | CosmicBeetle abuses valid accounts whose credentials it successfully obtains. |

| T1140 | Deobfuscate/Decode Files or Information | ScRansom samples protect public RSA keys by encryption. | |

| Credential Access | T1110.001 | Brute Force: Password Guessing | CosmicBeetle utilizes RDP and SMB brute-force attacks. |

| T1212 | Exploitation for Credential Access | CosmicBeetle exploits known vulnerabilities to obtain credentials. | |

| Impact | T1485 | Data Destruction | CosmicBeetle renders some encrypted files unrecoverable. |

| T1486 | Data Encrypted for Impact | CosmicBeetle encrypts sensitive files on compromised machines. |

Ek A: Hedeflenen dosya uzantıları

Bu yapılandırma her ScRansom örneğinde sabit olarak kodlanmıştır ve sık sık değişikliğe tabidir. Aşağıdaki bölümler, yazım sırasındaki en son yapılandırmayı içerir.

Şifrelenecek dosya adı maskeleri

| *._ms *.0001 *.001 *.002 *.003 *.004 *.005 *.006 *.007 *.008 *.1* *.2* *.3* *.3dm *.3dmbak *.3ds *.4* *.5* *.6* *.7* *.7z *.8* *.9* *.a01 *.a02 *.a03 *.a06 *.accdb *.ACD *.adm *.afi *.ai *.alt *.arc *.arc *.archive *.ard *.asm *.avhdx *.avi *.axf *.b1 *.bac *.backup *.bak *.BBCK *.BBCK3 *.bck *.bco *.bdmp *.bi4 *.bik *.bin *.bkf *.bkp | *.bkup *.blend *.box *.bpf *.btr *.bup *.c1 *.cbd *.cbu *.cdr *.cdx *.cfgbak *.cgd *.couch *.csv *.ctf *.d0 *.d1 *.d2 *.d3 *.d4 *.da1 *.da2 *.da3 *.da4 *.danger *.dat *.db *.db1 *.db2 *.dbc *.dbdmp *.dbf *.dbs *.dbw *.df *.dft *.diff *.dmp *.doc *.docx *.dwg *.dxf *.dxt5_2d *.ebk *.edb *.edp *.elg *.eml *.encvrt *.fbf *.fbk *.fbw *.fdb *.fmp12 | *.fp5 *.fp7 *.frm *.ful *.full *.fxl *.gan *.gbk *.gdb *.gho *.ghs *.hbp *.hlp *.hrl *.ib *.ibd *.idx *.imd *.indd *.itdb *.iv2i *.jet *.jpg *.L5X *.lbl *.ldb *.ldf *.llp *.log *.log1 *.lst *.mat *.max *.mdb *.mdbx *.mdf *.mmo *.mov *.mp4 *.mrimg *.msg *.mtx *.myd *.myi *.nb7 *.nbf *.ndf *.ndk *.ndx *.nsf *.nsg *.ntf *.nx1 *.nyf *.obk | *.oeb *.ol2 *.old *.one *.ora *.ost *.ostx *.ova *.pak *.par *.pbd *.pcb *.pdb *.pod *.ppt *.pptx *.pqb *.pri *.prt *.psd *.psm *.pst *.pstx *.ptb *.qba *.qbb *.qbm *.qbw *.qic *.qrp *.qsm *.qvx *.rar *.raw *.rbf *.rct *.rdb *.redo *.rfs *.rman *.rpd *.rpo *.rpt *.rtf *.sai *.saj *.seq *.sev *.sic *.sko *.skp *.SLDASM *.SLDDRW *.SLDLFP | *.SLDPRT *.sldprt *.sldrpt *.slp *.sna *.sna *.spf *.spl *.sql *.sqlaudit *.sqlite *.sqlite3 *.srd *.step *.stm *.stp *.tar *.tar.gz *.tga *.tgz *.tib *.tibx *.tif *.tiff *.tmp *.trc *.trn *.tuf *.upd *.usr *.vbk *.vbm *.vct *.vcx *.vhd *.vhdx *.vib *.vix *.vmdk *.vmsd *.vmsn *.vmx *.vmxf *.vob *.vrb *.vswp *.wim *.wt *.xls *.xlsm *.xlsx *.zip *ibdata |

SLOW modunu kullanarak şifrelemek için uzantılar

| .dbf .fdb | .ib .ibd | .ldf .mdf | .myd .nsf | .ora |

Kalıcı olarak silinmesi hedeflenen uzantılar

| .backup .bak | .tib .tibx | .vbk .vbm | .vib |

“Kara listeye alınmış” dosya adları ve yol parçaları[RH4] [NF5]

| .bat .cab .cmd .com .dll .drv .encrypted .encrypting .encrypting.map .exe .inf | .ini .msi .nt .ntfs .ocx .reg .sys \Common Files\ \Windows\ c:\windows Common files | icudtl.dat mpenginedb.db NTUSER.dat NTUSER.dat.log1 settings.dat thumbs.db unins0 usrclass.dat usrclass.dat.log1 webcachev01.dat windows.edb |

Ek B: Öldürülen Süreçler

Aşağıdaki listede göze çarpan iki dosya adı bulunmaktadır. Birçok ScRansom varyantını ifade eden Project1.exe ve eski ScHackTool yapıları için kullanılan dosya adı olan app.exe.

| amService.exe app.exe blnsvr.exe cissesrv.exe cmd.exe CompatTelRunner.exe conhost.exe cqmghost.exe cqmgserv.exe cqmgstor.exe csrss.exe ctfmon.exe dwm.exe explorer.exe FCDBLog.exe fontdrvhost.exe fsptool-x64.exe launcher-x64.exe LogonUI.exe LsaIso.exe lsass.exe lsm.exe mobsync.exe msdtc.exe msiexec.exe MsMpEng.exe Project1.exe rdpclip.exe | RuntimeBroker.exe SearchUI.exe services.exe ShellExperienceHost.exe sihost.exe smss.exe snmp.exe spoolsv.exe SppExtComObj.Exe sppsvc.exe ssh.exe sshfs.exe sshfs-win.exe StartMenuExperienceHost.exe svchost.exe taskhost.exe taskhostw.exe tasklist.exe userinit.exe VGAuthService.exe vmtoolsd.exe vmware-usbarbitrator64.exe VSSVC.exe wininit.exe winlogon.exe wlms.exe WmiPrvSE.exe WUDFHost.exe |

Ek C: Öldürülen hizmetler

| adws aelookupsvc ajrouter alg apphostsvc appinfo appmgmt appreadiness appxsvc audioendpointbuilder audiosrv avpsus.kes bdesvc bfe bits bluetoothuserservice brokerinfrastructure browser bthavctpsvc camsvc cbdhsvc ccmexec cdpsvc cdpusersvc certpropsvc cfvspm cissesrv clicktorunsvc clipsvc clussvc comsysapp coremessagingregistrar cpqrcmc cpqvcagent cryptsvc dcomlaunch dcpsvc deviceassociationservice deviceinstall dfs dfsr dhcp diagtrack dispbrokerdesktopsvc displayenhancementservice dmserver dns dnscache dosvc dps dssvc dtsapo4service dusmsvc efs ersvc eventlog eventsystem fa_scheduler fdphost fontcache ftpsvc gisvc gpsvc helpsvc hidserv httpfilter ias iisadmin ikeext installservice intel(r) proset monitoring service iphlpsvc ismserv kdc keyiso klnagent lanmanserver lanmanworkstation lfsvc licensemanager lmhosts lsm mpssvc msdtc msiscsi msmframework ncbservice netlogon netman netprofm netsetupsvc nfsclnt nfsservice nla nlasvc nsi ntds | ntlmssp ntmssvc onesyncsvc pcasvc pimindexmaintenancesvc plugplay policyagent power profsvc protectedstorage rasman remoteregistry rmsvc rpceptmapper rpcss samss scdeviceenum schedule sdd_service seclogon securityhealthservice semgrsvc sens sessionenv sgrmbroker shellhwdetection simptcp spooler ssdpsrv sstpsvc staterepository storsvc swprv sysdown sysmain sysmgmthp systemeventsbroker tabletinputservice tapisrv termservice themes tiledatamodelsvc timebrokersvc tokenbroker trkwks trustedinstaller ualsvc umrdpservice unistoresvc userdatasvc usermanager usosvc uxsms vaultsvc vds vflragentd vgauthservice vm3dservice vmauthdservice vmicheartbeat vmickvpexchange vmicrdv vmicshutdown vmictimesync vmicvss vmtools vmusbarbservice vmware-converter-agent vss w32time w3svc was wbiosrvc wcmsvc wcncsvc wdiservicehost wdisystemhost wdnissvc windefend WinFsp winfsp.launcher WinFsp.Launcher winhttpautoproxysvc winmgmt winrm wins wlansvc wlidsvc wlms wpnservice wpnuserservice wscsvc wsearch wuauserv wudfsvc wzcsvc zabbix agent |