ESET Research, Gamaredon’un Ukrayna odaklı siber casusluk faaliyetlerini yürütmek için kullandığı araç setinin kapsamlı bir teknik analizini gerçekleştirdi

Şubat 2014’te başlayan ve Rusya’nın 24 Şubat 2022’de ülkeyi işgal etmesiyle şiddetlenen Ukrayna savaşı, dezenformasyon kampanyaları ve siber savaşla dolu çok yönlü bir savaşı örnekliyor. ESET Research, bu yıllar boyunca Rusya’ya bağlı gelişmiş kalıcı tehdit (APT) gruplarının Ukraynalı kurumları ve Ukraynalı konuşmacıları hedef alan birçok yüksek profilli siber saldırısını ortaya çıkardı, çeşitli operasyonları analiz etti ve savaş nedeniyle bu bölgeye odaklanan çok sayıda APT grubunun izini sürdü.

Bu araştırmada, en az 2013’ten beri aktif olan ve şu anda Ukrayna’da en çok faaliyet gösteren Rusya’ya bağlı APT grubu olan Gamaredon’un operasyonlarını incelemeye karar verdik. Fiziksel çatışmanın yoğunluğu 2022’den bu yana gözle görülür şekilde arttı ancak Gamaredon’un faaliyet seviyesinin tutarlı kaldığını belirtmek gerekir. Grup, işgalin başlamasının çok öncesinden beri kötü amaçlı araçlarını hedeflerine karşı metodik olarak konuşlandırıyor.

Gamaredon’un 2022 ve 2023’te siber casusluk faaliyetlerini yürütmek için kullandığı araç setinin kapsamlı bir teknik analizini yaparken binlerce örneği analiz ettik; analizimizin sonuçlarını buradan tamamını okuyabileceğiniz beyaz bültenimizde paylaşıyoruz:

Gamaredon yöntemiyle siber casusluk:2022 ve 2023’te Ukrayna’da kullanılan araç setinin analizi

Teknik incelemede, Gamaredon’un sürekli değişen gizleme hileleri ve alan tabanlı engellemeyi atlamak için kullandığı çok sayıda teknik hakkında ayrıntıları paylaşıyoruz. Bu taktikler, sistemlerin grubun araçlarını otomatik olarak tespit etmesini ve engellemesini zorlaştırdığından izleme çabaları için önemli bir zorluk oluşturmaktadır. Yine de araştırmamız sırasında bu taktikleri tespit edip anlamayı ve Gamaredon’un faaliyetlerini takip etmeyi başardık. Ayrıca araçlar arasında var olan ilişkilere daha fazla ışık tutmak ve araçların ekosisteminin daha büyük bir resmini oluşturmaya yardımcı olmak için en yaygın veya başka bir şekilde ilginç olan araçları da açıklıyoruz.

Viktimoloji ve grup geçmişi

Gamaredon, Ukrayna Güvenlik Servisi (SSU) tarafından işgal altındaki Kırım’da faaliyet gösteren FSB’nin 18. Bilgi Güvenliği Merkezi’ne atfedilmiştir. Bu grubun, keşfettiğimiz ve InvisiMole adını verdiğimiz başka bir tehdit aktörü ile iş birliği yaptığına inanıyoruz.

Zaman içinde ESET telemetrisinde, CERT-UA ve diğer resmi Ukrayna kurumlarından gelen çeşitli raporlarda da görüldüğü gibi Gamaredon’un saldırılarının çoğu Ukrayna devlet kurumlarına yöneliktir. Şaşırtıcı bir şekilde Nisan 2022 ve Şubat 2023’te, Bulgaristan, Letonya, Litvanya ve Polonya gibi çeşitli NATO ülkelerindeki hedefleri tehlikeye atmak için birkaç girişim gördük ancak başarılı bir ihlal gözlemlenmedi.

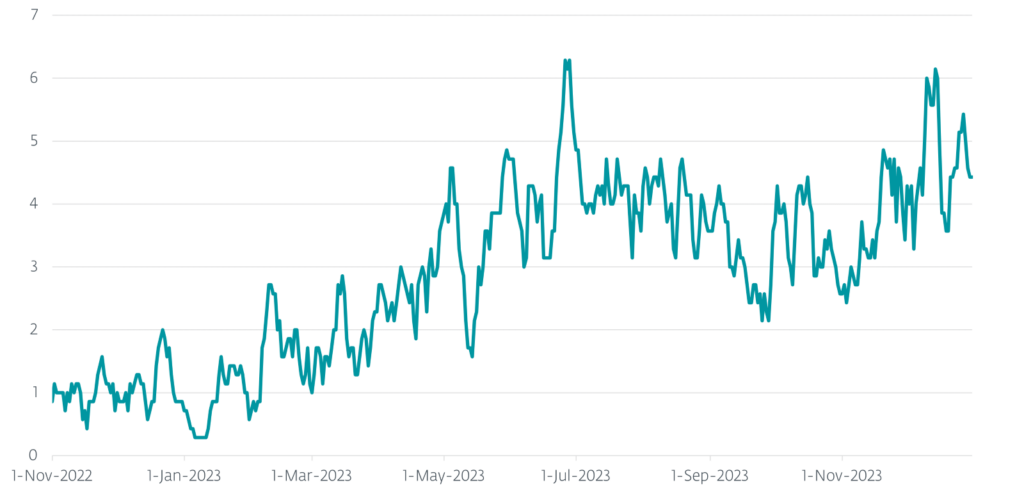

1 Kasım 2022 ile 31 Aralık 2023 tarihleri arasında Ukrayna’da Gamaredon tarafından saldırıya uğrayan binden fazla benzersiz makine gözlemledik. Günlük eklemelerin yedi günlük hareketli ortalaması şu şekilde görselleştirilmiştir Şekil 1.

Gürültülü ve umursamaz ama yine de tehlikeli

Gamaredon, yeni kurbanları tehlikeye atmak için hedefli kimlik avı kampanyaları yürütüyor ve ardından ilk kurbanın erişebildiği ve başka potansiyel kurbanlarla paylaşılması beklenen Word belgelerini ve USB sürücülerini silah haline getirmek için özel kötü amaçlı yazılımını kullanıyor.

Uzun süreli gözlemlerimize göre Gamaredon, çoğu APT grubunun aksine, siber casusluk operasyonlarını yürütürken yeni teknikler kullanarak gizli olmaya ve mümkün olduğunca uzun süre gizli kalmaya çalışmanın aksine operatörler pervasız ve operasyonları sırasında savunmacılar tarafından keşfedilmeyi umursamıyorlar. Gürültülü olmayı çok fazla önemsemeseler de güvenlik ürünleri tarafından engellenmekten kaçınmak için çok çaba sarf ettikleri ve tehlikeye atılan sistemlere erişimi sürdürmek için çok uğraştıkları görülmektedir.

Tipik olarak, Gamaredon aynı anda birden fazla basit indirici veya arka kapı kullanarak erişimini korumaya çalışır. Gamaredon araçlarının karmaşıklık eksikliği, sık güncellemeler ve düzenli olarak değişen gizleme kullanımı ile telafi edilir.

VBScript ve PowerShell’e doğru bir geçiş

Gamaredon’un araç seti zaman içinde çeşitli değişikliklere uğradı. Grup 2022’de yavaş yavaş VBScript ve PowerShell’i birlikte kullanmaya başladı ve Gamaredon daha önce birincil taktiği olan SFX arşivlerini kullanmaktan neredeyse tamamen vazgeçti. Gamaredon 2023’te siber casusluk yeteneklerini önemli ölçüde geliştirdi ve PowerShell’de, örneğin internet tarayıcılarında çalışan web uygulamalarından, e-posta istemcilerinden ve Signal ve Telegram gibi anlık mesajlaşma uygulamalarından değerli verileri çalmaya odaklanan birkaç yeni araç geliştirdi.

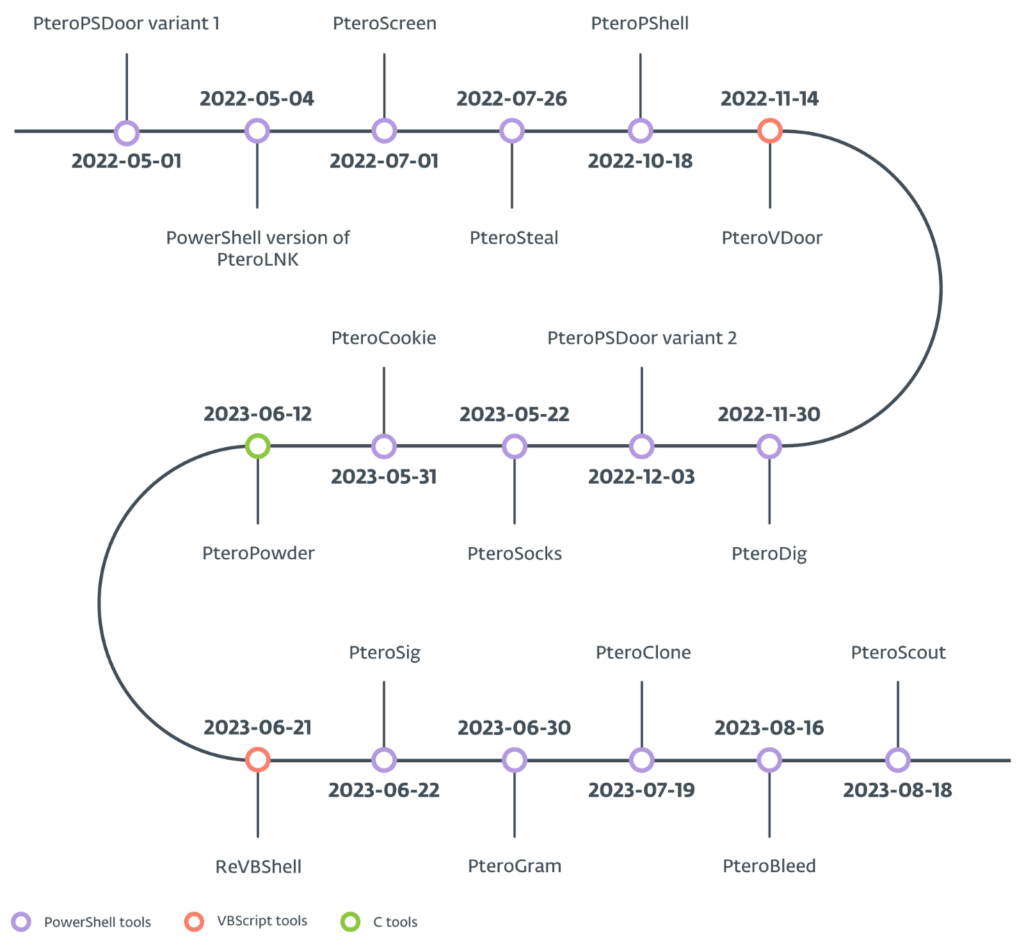

Bununla birlikte, Ağustos 2023’te keşfettiğimiz bir bilgi hırsızı olan PteroBleed de bir Ukrayna askeri sistemi ve bir Ukrayna devlet kurumu tarafından kullanılan bir web posta hizmetiyle ilgili verileri çalmaya odaklanmaktadır. 2022 ve 2023’te yayımlanan yeni araçların zaman çizelgesi aşağıda gösterilmiştir Şekil 2 PteroScreen hariç hepsi ESET Research tarafından keşfedildi.

Genel olarak, Gamaredon’un araç setini indiriciler, sızdırıcılar, silahlandırıcılar, hırsızlar, arka kapılar ve geçici araçlar olarak kategorize edebiliriz. Grup, yükleri teslim etmek için genel amaçlı ve özel indiricilerin bir kombinasyonunu kullanmaktadır. Sızdırıcılar çeşitli VBScript yüklerini teslim etmek için kullanılıyor; silahlandırıcılar mevcut dosyaların özelliklerini değiştiriyor ya da bağlı USB sürücülerde yeni dosyalar yaratıyor ve hırsızlar dosya sisteminden belirli dosyaları dışarı sızdırıyor. Ek olarak, arka kapılar uzak kabuk görevi görür ve geçici araçlar, ters SOCKS proxy veya yasal komut satırı programı rclone kullanılarak yük teslimi gibi belirli işlevleri yerine getirir.

C&C IP adreslerinin ve alan adlarının hızlı değişimi

Analizimiz ayrıca grubun ağ altyapısına da ışık tutuyor. Gamaredon, hızlı akışlı DNS olarak bilinen bir teknik kullanıyor. IP tabanlı engellemeyi önlemek için komuta ve kontrol (C&C) sunucularının IP adreslerini genellikle günde birkaç kez sık sık değiştiriyor. Grup ayrıca alan adı tabanlı engellemelerden kaçınmak için sık sık yeni C&C alan adları kaydetmekte ve güncellemekte, özellikle de üst düzey alan adı (TLD) olarak .ru kullanmaktadır.

Gamaredon ayrıca Telegram, Cloudflare ve ngrok gibi üçüncü taraf hizmetlerden yararlanarak ağ tabanlı tespitlerden kaçınmak için çeşitli teknikler kullanarak becerikli olduğunu göstermiştir.

Araçlarının görece basitliğine rağmen Gamaredon’un agresif yaklaşımı ve ısrarı onu önemli bir tehdit haline getirmektedir. Bölgede devam eden savaş göz önüne alındığında Gamaredon’un Ukrayna’ya odaklanmaya devam etmesini bekliyoruz.

Uzlaşma göstergelerinin (IoC’ler) kapsamlı bir listesi GitHub depomuzda ve Gamaredon teknik incelemesinde bulunabilir.