ESET Research, çevrimiçi pazarlarda ve 2024’ten bu yana konaklama rezervasyon platformlarında insanları dolandırmaya yönelik bir araç seti olan Telekopye hakkında yeni bulgular paylaşıyor

Çevrimiçi pazar yerlerinin artan popülaritesi, pazarlık yapmak yerine ödeme kartı bilgilerini ele geçirmeye çalışan dolandırıcıların masum alıcı ve satıcıları avlamasına neden oldu. ESET araştırmacıları, ESET Research tarafından 2023 yılında keşfedilen bir araç seti olan Telekopye’yi kullanan bu tür organize bir dolandırıcılık ağının, popüler konaklama rezervasyon platformlarının kullanıcılarını hedef alacak şekilde faaliyetlerini genişlettiğini tespit etti.

Geçen yıl, siber suçluların çevrimiçi pazarlarda insanları dolandırmak için kullandıkları Telegram tabanlı bir araç seti olan Telekopye hakkında iki bölümlük bir blog yazısı dizisi yayımladık. İlk bölümde Telekopye’nin temel özelliklerine odaklanırken ikinci bölümde bağlı dolandırıcılık gruplarının iç işleyişini incelemiştik. Bu blog yazısında, devam eden takibimize dayanarak son yayınımızdan bu yana Telekopye operasyonlarında nelerin değiştiğini takip ediyoruz. Bu dolandırıcı grupların Booking.com ve Airbnb’yi hedef almaya nasıl yöneldiklerini ve operasyonlarını optimize etmek ve mali kazancı en üst düzeye çıkarmak için çeşitli diğer çabalarını inceliyoruz. Son olarak, bu dolandırıcılıklardan nasıl korunabileceğiniz konusunda rehberlik sağlıyoruz.

Telekopye ile ilgili güncellenmiş bulgularımızı 2 Ekim 2024 tarihinde Virus Bulletin konferansında ve buradan tamamını okuyabileceğiniz bültenimizde sunduk. Makale ayrıca Virus Bulletin web sitesinde de yayımlandı.

Pazar yeri dolandırıcılığı: Neandertaller Telekopye ile Mamut Avlıyor

Bu blog yazısının kilit noktaları:

- ESET Research, siber suçluların çevrimiçi pazarlarda insanları dolandırmasına yardımcı olmak için tasarlanmış bir dolandırıcılık araç seti olan Telekopye ile ilgili güncellenmiş bulguları paylaşıyor.

- Önceki araştırmamız Telekopye dolandırıcılığının teknik ve örgütsel arka planını incelerken son araştırmamız dolandırıcıların kurban havuzlarını genişletmek, mevsimsel fırsatlardan yararlanmak ve araçlarını ve operasyonlarını geliştirmek gibi finansal kazançlarını en üst düzeye çıkarmak için gösterdikleri çeşitli çabaları açıklamaktadır.

- En önemlisi, Telekopye grupları hedeflerini Booking.com ve Airbnb gibi popüler konaklama rezervasyon platformlarına genişletti.

- Bu yeni dolandırıcılık senaryosu, yasal otel ve konaklama sağlayıcılarının ele geçirilmiş hesaplarını kullanarak bir hedef saptırmayla birlikte geliyor.

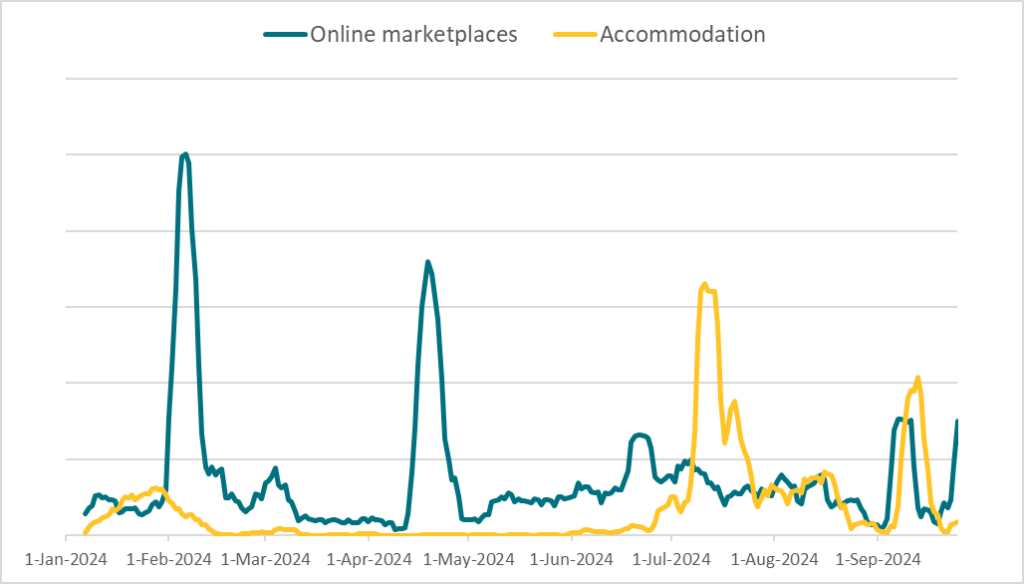

- ESET telemetrisine göre bu dolandırıcılıklar özellikle hedeflenen bölgelerde yaz tatili sezonunda yaygındı ve Telekopye pazar yeri dolandırıcılıklarını geride bıraktı.

Telekopye genel bakış

Telekopye, Telegram botu olarak çalışan ve öncelikle çevrimiçi pazar yeri dolandırıcılıklarını organize yasa dışı bir işe dönüştürmek için bir İsviçre Çakısı olarak hizmet veren bir araç setidir. Binlerce üyesi olan düzinelerce dolandırıcılık grubu tarafından, hedeflenen alıcı ve satıcılar olarak adlandırdıkları Mamutlardan milyonlar çalmak için kullanılmaktadır. Dolandırıcılar olarak adlandırdığımız Neandertaller çok az teknik bilgiye ihtiyaç duyarlar ya da hiç teknik bilgiye ihtiyaç duymazlar, Telekopye her şeyi birkaç saniye içinde halleder.

ESET Research tarafından 2023 yılında keşfedilen Telekopye, en az 2016 yılından beri kullanılıyor ve tüm dünyada kurbanları bulunuyor. Birden fazla ipucu, botun yazar(lar)ının ve aynı zamanda onu kullanan dolandırıcıların menşe ülkesi olarak Rusya’yı işaret ediyor. Telekopye, Avrupa ve Kuzey Amerika’da OLX, Vinted, eBay, Wallapop ve diğerleri gibi çok çeşitli çevrimiçi hizmetleri hedef almak üzere tasarlanmıştır. Bu yazının yazıldığı sırada, dolandırıcılıklar tarafından hedef alınan yaklaşık 90 farklı hizmet saydık.

Neandertaller – Telekopye kullanan herhangi bir Telegram grubunun üyeleri – botun kimlik avı e-postalarının, SMS mesajlarının, web sayfalarının ve diğer özelliklerin basit bir şekilde oluşturulmasını sağlayan kullanıcı arayüzüne erişim kazanırlar.

Telekopye grupları, açık bir hiyerarşi, tanımlanmış roller, yeni gelenler için kabul ve rehberlik süreçleri de dahil olmak üzere dahili uygulamalar, sabit çalışma saatleri ve Telekopye yöneticileri için komisyon ödemeleri ile iş benzeri bir işleyişe sahiptir. Dolandırıcılığı gerçekleştiren çalışanlar, çalınan hassas bilgileri teslim etmek zorundadır ve aslında organizasyonda diğer roller tarafından yönetilen herhangi bir parayı çalmazlar. Her grup, tüm üyelerin görebileceği şekilde tüm işlemlerin şeffaf bir sohbetini tutar.

Neandertaller çevrimiçi pazar yerlerini hedeflemek için iki ana senaryo kullanırlar; biri satıcı gibi davrandıkları diğeri ise çok daha yaygın olan alıcı gibi davrandıkları senaryolardır. Her iki senaryo da kurbanın/Mağdurun bir ödeme ağ geçidini taklit eden bir kimlik avı web sayfasına ödeme kartı bilgilerini veya çevrimiçi bankacılık kimlik bilgilerini girmesiyle son bulur.

Son zamanlarda Telekopye grupları, konaklama rezervasyonu için popüler çevrimiçi platformların kullanıcılarını dolandırmak için destek ekleyerek hedeflerini genişletti; bunu aşağıdaki bölümde ele alıyoruz.

Konaklama rezervasyon platformlarına açılma

2024 yılında Telekopye grupları, Booking.com ve Airbnb gibi otel ve daire rezervasyonları için popüler çevrimiçi platformların kullanıcılarını hedef alan planlarla dolandırıcılık oyun kitaplarını genişletti. Ayrıca kurban seçimlerinin ve hedeflemelerinin karmaşıklığını da artırdılar.

Bir bükülme ile hedefleme

Bu yeni dolandırıcılık senaryosunda, Neandertaller bu platformlardan birinin hedeflenen kullanıcısıyla iletişime geçerek kullanıcının rezervasyon ödemesiyle ilgili bir sorun olduğunu iddia ediyor. Mesaj, istismar edilen platformu taklit eden, iyi hazırlanmış, meşru görünümlü bir web sayfasına bağlantı içeriyor.

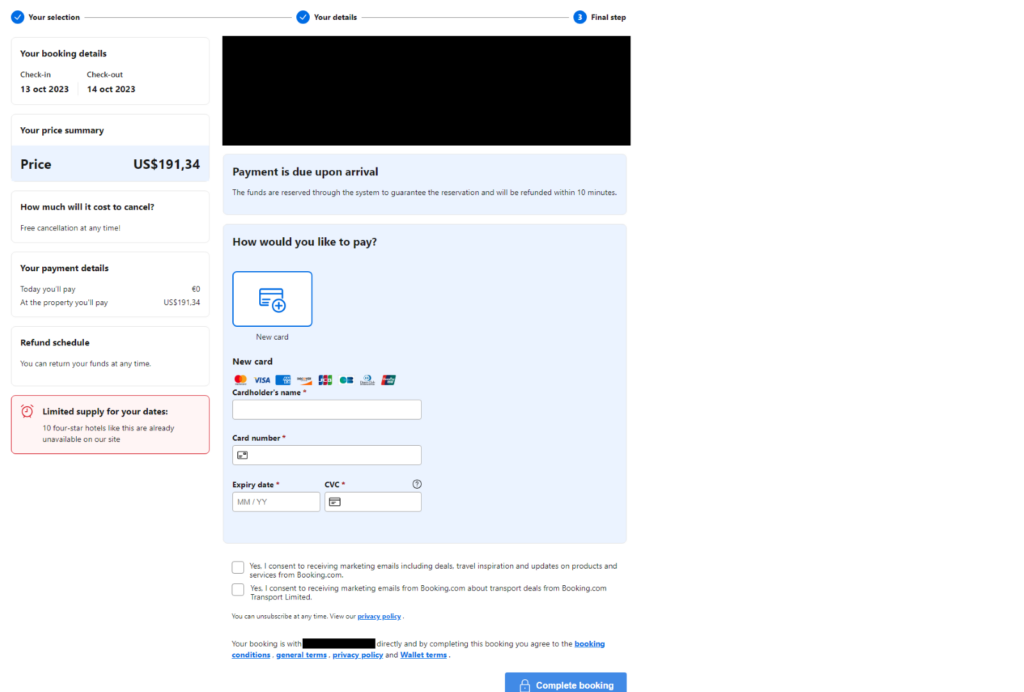

Sayfa, giriş ve çıkış tarihleri, fiyat ve konum gibi bir rezervasyon hakkında önceden doldurulmuş bilgiler içeriyor. Bunun rahatsız edici bir yanı var: Sahte sayfalarda sağlanan bilgiler, hedeflenen kullanıcılar tarafından yapılan gerçek rezervasyonlarla eşleşiyor.

Neandertaller bunu, büyük olasılıkla siber suç forumlarından satın aldıkları çalıntı kimlik bilgileriyle eriştikleri platformlardaki yasal otel ve konaklama sağlayıcılarının ele geçirilmiş hesaplarını kullanarak başarıyor. Dolandırıcılar bu hesaplara erişimlerini kullanarak yakın zamanda konaklama rezervasyonu yapmış ve henüz ödeme yapmamış ya da çok yakın zamanda ödeme yapmış kullanıcıları seçiyor ve platform içi sohbet yoluyla onlarla iletişime geçiyor. Platforma ve Mamut’un ayarlarına bağlı olarak, bu Mamut’un rezervasyon platformundan bir e-posta veya SMS almasına yol açar.

Sağlanan bilgiler kurbanlarla kişisel olarak ilgili olduğundan, beklenen iletişim kanalıyla ulaştığından ve bağlantılı sahte web siteleri beklendiği gibi göründüğünden bu, dolandırıcılığın fark edilmesini çok daha zor hale getirir. Bir şeylerin yanlış gittiğine dair tek görünür işaret, taklit edilen meşru web sitelerinin URL’leriyle eşleşmeyen web sitelerinin URL’leridir. Neandertaller ilk iletişim için (ele geçirilmiş hesaplar yerine) kendi e-posta adreslerini de kullanabilir, bu durumda e-postaların kötü niyetli olduğu daha kolay anlaşılabilir.

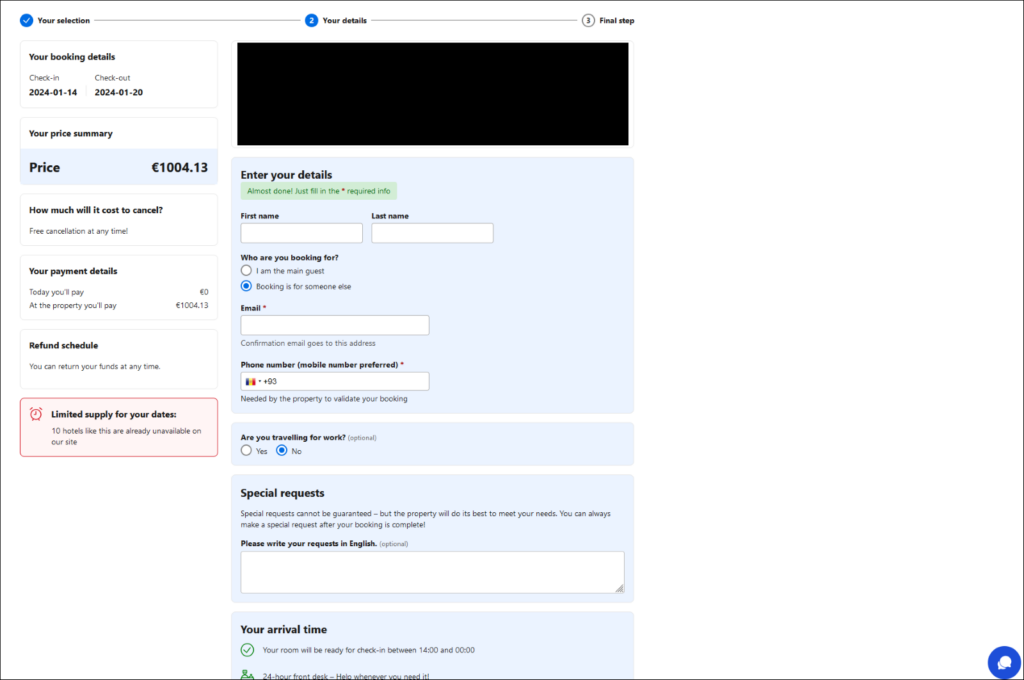

Hedef kimlik avı sayfasındaki formu doldurduktan sonra (Şekil 1), “rezervasyonun” son adımına getirilirler; ödeme kartı bilgilerini talep eden bir form (Şekil 2). Pazar yeri dolandırıcılıklarında olduğu gibi forma girilen kart bilgileri Neandertaller tarafından toplanır ve Mamut’un kartından para çalmak için kullanılır.

ESET telemetrisine göre, bu tür dolandırıcılık 2024 yılında ilgi görmeye başladı. Görüldüğü gibi Şekil 3 konaklama temalı dolandırıcılıklar Temmuz ayında keskin bir yükseliş göstererek ilk kez orijinal Telekopye pazar yeri dolandırıcılıklarını geride bıraktı ve o ay boyunca iki katından fazla tespit yapıldı. Ağustos ve Eylül aylarında iki kategori için tespit seviyeleri eşitlendi.

Bu artış, hedeflenen bölgelerde yaz tatili sezonuna denk geldiğinden (konaklama rezervasyonu yapan kişilerden faydalanmak için en iyi zaman) bu eğilimin devam edip etmeyeceğini göreceğiz. Genel 2024 verilerine baktığımızda bu yeni dolandırıcılıkların pazar yeri varyantlarının tespit sayılarının yaklaşık yarısını topladığını görebiliriz. Telekopye tarafından hedeflenen çok çeşitli çevrimiçi pazar yerlerine kıyasla yeni dolandırıcılıkların yalnızca iki platforma odaklandığı düşünüldüğünde bu durum dikkate değerdir.

Gelişmiş Telekopye özellikleri

Neandertaller, hedef portföylerini çeşitlendirmenin yanı sıra finansal getirilerini artırmak için araçlarını ve operasyonlarını da geliştirmiştir.

Telekopye’yi takip ettiğimiz süre boyunca farklı Telegram gruplarının dolandırıcılık sürecini hızlandırmak, hedeflerle iletişimi geliştirmek, kimlik avı web sitelerini rakipler tarafından bozulmaya karşı korumak ve diğer hedeflere yönelik kendi gelişmiş özelliklerini araç setine uyguladıklarını gözlemledik.

Otomatik kimlik avı sayfası oluşturma

Neandertaller, pazar yerlerinde alıcı kılığına girerek dolandırıcılık materyalleri oluşturma sürecini hızlandırmak adına hedeflenen popüler platformlar için web kazıyıcıları uyguladı. Bunlarla, hedeflenen Mamut ve söz konusu ürün hakkında manuel olarak bir anket doldurmak yerine yalnızca ürünün URL’si gereklidir. Telekopye web sayfasını ayrıştırır ve gerekli tüm bilgileri otomatik olarak çıkararak dolandırıcılar için önemli bir hızlanma sağlar.

Anında çeviri yapabilen interaktif chatbot

Neandertaller, Mamutlar tarafından sıkça sorulan sorulara önceden tanımlanmış geniş bir cevap koleksiyonu tutarlar. Bunlar çeşitli dillere çevrilir ve yıllar içinde mükemmelleştirilen çevirilerle birlikte dahili belgelerin bir parçası olarak saklanır.

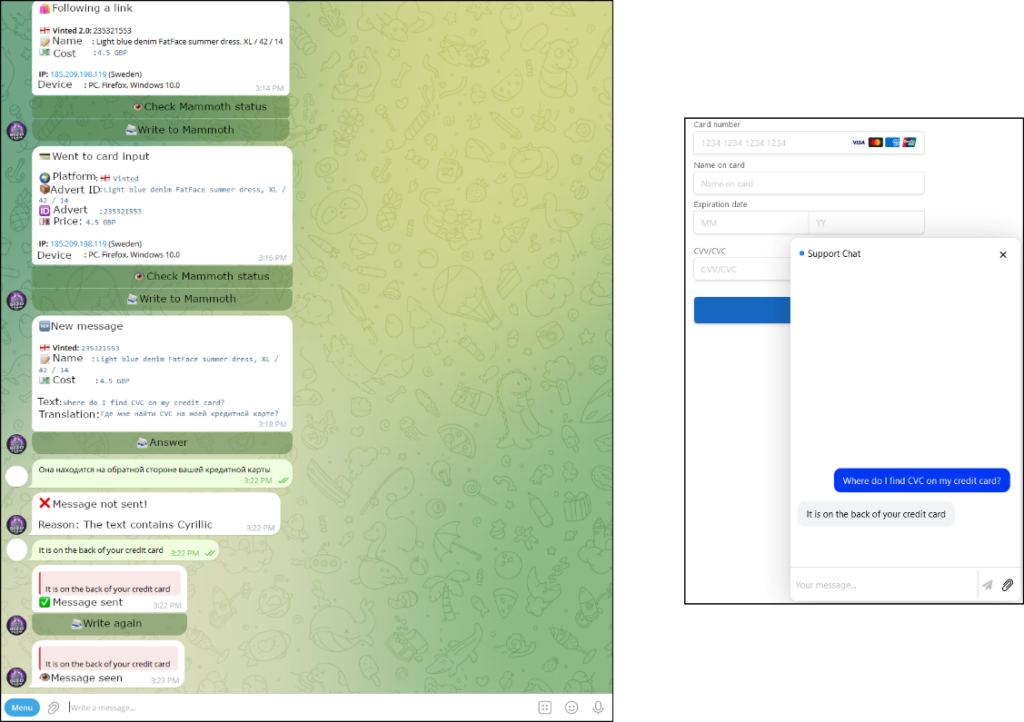

Neandertaller genellikle bu önceden tanımlanmış ifadeleri kullanarak Mamut’u, sağ alt köşesinde bir sohbet robotu bulunan kimlik avı web sitesine yönlendirmeye çalışır. Mamut’un sohbete girdiği herhangi bir mesaj Neandertal’in Telegram sohbetine iletilir ve burada otomatik olarak çevrilir. Neandertallerin mesajlarının otomatik çevirisi desteklenmez, Neandertaller mesajlarını genellikle DeepL adresini kullanarak manuel olarak çevirirler. Şekil 3 böyle bir etkileşimin Neandertal ve Mamut’un bakış açılarından nasıl göründüğünü göstermektedir.

Anti-DDoS önlemleri

Kimlik avı web sitelerinin büyük çoğunluğu Cloudflare tarafından sunuluyor ve bu hizmetin özellikle tarayıcılara ve otomatik analize karşı sağladığı ek korumaya güveniyor. İlginç bir şekilde, Telekopye kimlik avı sitelerinin bazılarında DDoS koruması da bulunuyor. Neanderthals’ın saflarına sızarak elde ettiğimiz bilgi tabanına göre bu özellik rakip grupların saldırılarına karşı koruma sağlamayı amaçlıyor. Bu saldırılar bazen bir rakibin faaliyetlerini kısa bir süreliğine sekteye uğratmak için başlatılıyor.

Kolluk kuvvetleri operasyonları

2023 yılının sonlarında ESET Research, Telekopye ile ilgili iki bölümlük serisini yayımladıktan sonra, Çek ve Ukrayna polisi iki ortak operasyonda kilit oyuncular da dahil olmak üzere Telekopye kullanan onlarca siber suçluyu tutukladı. Her iki operasyon da polis tahminlerine göre 2021’den bu yana en az 5 milyon euro (yaklaşık 5,5 milyon ABD doları) biriktirmiş olan ve sayısı belirtilmeyen Telekopye gruplarına yönelikti.

Bu tür suç faaliyetlerini engellemedeki bariz başarının yanı sıra tutuklamalar grupların işleyişine, özellikle de işe alma ve istihdam uygulamalarına ilişkin yeni bilgiler sağladı. Söz konusu gruplar, Doğu Avrupa ile Batı ve Orta Asya’dan orta yaşlı erkekler tarafından özel çalışma alanlarından yönetiliyordu. Zor durumdaki insanları, “kolay para” vaat eden iş portalı ilanları aracılığıyla ve üniversitelerdeki teknik açıdan yetenekli yabancı öğrencileri hedef alarak işe aldılar.

Bazı failler, Telekopye’dekine benzer şekilde çağrı merkezlerini kullanan başka bir dolandırıcılık grubuna da katıldıklarını itiraf etmişlerdir. Polis bu operasyonda işe alınanların pasaportlarının ve kimliklerinin ellerinden alındığını ve böylece işten ayrılmalarının zorlaştırıldığını öğrendi. Dahası, yöneticiler bazen personeli ve aile üyelerini tehdit edecek kadar ileri gitmişlerdir. Bu tüyler ürpertici gelişme de bu operasyonlara bambaşka bir ışık tutuyor.

Tavsiyeler

Telekopye tarafından yönlendirilen dolandırıcılıklara karşı korunmanın en iyi yolu, Neandertallerin taktiklerinin farkında olmak ve etkilenen platformlarda dikkatli davranmaktır. Hangi kırmızı bayraklara dikkat etmeniz gerektiğini bilmenin yanı sıra bir kimlik avı web sitesine çekilmeniz durumunda devreye girmesi için cihazınızda saygın bir kötü amaçlı yazılımdan koruma çözümü kullanmanızı şiddetle tavsiye ederiz.

Çevrimiçi pazar yeri dolandırıcılığı

- Konuştuğunuz kişiyi her zaman doğrulayın, özellikle platformdaki geçmişini, hesabının yaşını, derecelendirmesini ve konumunu (çok uzak bir konum, geçmişi olmayan yeni bir hesap veya kötü bir derecelendirme bir dolandırıcının göstergesi olabilir).

- Makine çevirisindeki gelişmelerle birlikte bir dolandırıcıdan gelen mesajlar dil bilgisi açısından herhangi bir kırmızı bayrak göstermeyebilir. Dile odaklanmak yerine, konuşmanın kendisine odaklanın (aşırı istekli veya iddialı iletişim bazı endişelere yol açmalıdır).

- Konuştuğunuz kişi aksini söylese bile iletişimi platformda tutun. Platformda kalma konusundaki isteksizlikleri büyük bir kırmızı bayrak olmalıdır.

- Alıcı iseniz mümkün olduğunda tüm satın alma süreci boyunca platform içindeki güvenli arayüzleri kullanın. Aksi takdirde, malların ve paranın yüz yüze takas edilmesinde ısrar edin veya teslimatta ödeme seçeneğiyle birlikte güvenilir teslimat hizmetleri tercihinizi ayarlayın.

- Satıcıysanız, mümkünse tüm satış süreci boyunca platform içindeki güvenli arayüzleri kullanın. Aksi takdirde, teslimat seçeneklerini kendiniz yönetin ve alıcı tarafından teklif edilenleri kabul etmeyin.

- Konuştuğunuz kişi tarafından gönderilen bir bağlantıyı ziyaret etme noktasına gelirseniz etkileşime geçmeden önce web sitesinin URL’sini, içeriğini ve sertifika özelliklerini dikkatlice kontrol ettiğinizden emin olun.

Konaklama rezervasyonu dolandırıcılığı

- Rezervasyonunuzla ilgili herhangi bir formu doldurmadan önce her zaman söz konusu platformun resmî web sitesinden veya uygulamasından ayrılmadığınızdan emin olun. Rezervasyonunuza ve ödemenize devam etmek için harici bir URL’ye yönlendirilmek, olası bir dolandırıcılığın göstergesidir.

- Bu dolandırıcılık, konaklama sağlayıcılarının ele geçirilmiş hesaplarını kullandığından sağlayıcılarla doğrudan iletişime geçmek, ödeme taleplerinin meşruiyetini doğrulamak için güvenilir bir yol değildir. Şüpheye düştüğünüzde platformun resmî müşteri desteğiyle iletişime geçin veya bir güvenlik sorunu bildirin (Booking.com, Airbnb).

- Hesabınızı tehlikeye karşı korumak için ister konaklama rezervasyonu yapıyor ister kiralıyor olun, güçlü bir parola kullanın ve mümkün olan her yerde iki faktörlü kimlik doğrulamayı etkinleştirin.

Sonuç

Telekopye faaliyetleri üzerine yaptığımız araştırma bize bu dolandırıcılıklar hakkında benzersiz bilgiler verdi: operasyonların kapsamının arkasındaki teknik araçları, Telekopye gruplarının iş yönünü anlayabildik ve hatta Neandertallerin kendileri hakkında bilgi edindik.

Grupların kurban havuzlarını genişletmek, mevsimsel fırsatlardan yararlanmak ve araçlarını ve operasyonlarını iyileştirmek de dahil olmak üzere mali kazançlarını en üst düzeye çıkarmak için gösterdikleri çeşitli çabaları anlattık. En önemlisi, Neandertallerin konaklama rezervasyon platformlarını hedef alan ve daha sofistike hedeflemeler içeren en yeni yaklaşımını detaylandırdık.

Araştırmamız boyunca Telekopye tarafından hedeflenen birkaç platformla iletişim kurduğumuzu belirtmekte fayda var; bu dolandırıcılıkların tamamen farkındalar ve bunlarla mücadele etmek için çeşitli taktikler uyguladıklarını doğruladılar. Bununla birlikte dolandırıcılıkların sayısı ve sürekli gelişimi nedeniyle kullanıcılar için hala dikkatli olunması tavsiye edilmektedir.

IoC’ler

Dosyalar

| SHA-1 | Filename | Detection | Description |

| E815A879F7F30FB492D4043F0F8C67584B869F32 | scam.php | PHP/HackTool.Telekopye.B | Telekopye bot. |

| 378699D285325E905375AF33FDEB3276D479A0E2 | scam.php | PHP/HackTool.Telekopye.B | Telekopye bot. |

| 242CE4AF01E24DB054077BCE3C86494D0284B781 | 123.php | PHP/HackTool.Telekopye.A | Telekopye bot. |

| 9D1EE6043A8B6D81C328C3B84C94D7DCB8611262 | mell.php | PHP/HackTool.Telekopye.B | Telekopye bot. |

| B0189F20983A891D0B9BEA2F77B64CC5A15E364B | neddoss.php | PHP/HackTool.Telekopye.A | Telekopye bot. |

| E39A30AD22C327BBBD2B02D73B1BC8CDD3E999EA | nscode.php | PHP/HackTool.Telekopye.A | Telekopye bot. |

| 285E0573EF667C6FB7AEB1608BA1AF9E2C86B452 | tinkoff.php | PHP/HackTool.Telekopye.A | Telekopye bot. |

Network

| IP | Domain | Hosting provider | First seen | Details |

| N/A | 3-dsecurepay[.]com | Cloudflare, Inc. | 2024-05-30 | Telekopye phishing domain. |

| N/A | approveine[.]com | Cloudflare, Inc. | 2024-06-28 | Telekopye phishing domain. |

| N/A | audittravelerbookdetails[.]com | Cloudflare, Inc. | 2024-06-01 | Telekopye phishing domain. |

| N/A | btsdostavka-uz[.]ru | TIMEWEB-RU | 2024-01-02 | Telekopye phishing domain. |

| N/A | burdchoureserdoc[.]com | Cloudflare, Inc. | 2024-05-31 | Telekopye phishing domain. |

| N/A | check-629807-id[.]top | Cloudflare, Inc. | 2024-05-30 | Telekopye phishing domain. |

| N/A | contact-click2399[.]com | Cloudflare, Inc. | 2024-05-26 | Telekopye phishing domain. |

| N/A | contact-click7773[.]com | Cloudflare, Inc. | 2024-05-30 | Telekopye phishing domain. |

| N/A | get3ds-safe[.]info | Cloudflare, Inc. | 2024-05-31 | Telekopye phishing domain. |

| N/A | hostelguest[.]com | Cloudflare, Inc. | 2024-05-30 | Telekopye phishing domain. |

| N/A | order-9362[.]click | Cloudflare, Inc. | 2024-05-29 | Telekopye phishing domain. |

| N/A | shiptakes[.]info | Cloudflare, Inc. | 2024-05-29 | Telekopye phishing domain. |

| N/A | quickroombook[.]com | Cloudflare, Inc. | 2024-06-02 | Telekopye phishing domain. |

| N/A | validation-confi[.]info | Cloudflare, Inc. | 2024-05-29 | Telekopye phishing domain. |

MITRE ATT&CK teknikleri

Bu tablo MITRE ATT&CK çerçevesinin 15. sürümü kullanılarak oluşturulmuştur.

| Tactic | ID | Name | Description |

| Reconnaissance | T1589 | Gather Victim Identity Information | Telekopye is used to gather payment card details, phone numbers, email addresses, etc. via phishing web pages. |

| Resource Development | T1583.001 | Acquire Infrastructure: Domains | Telekopye operators register their own domains. |

| T1585 | Establish Accounts | Telekopye operators establish accounts at online marketplaces. | |

| T1585.002 | Establish Accounts: Email Accounts | Telekopye operators set up email addresses associated with the domains they register. | |

| T1586.002 | Compromise Accounts: Email Accounts | Telekopye operators use compromised email accounts to increase their stealthiness. | |

| T1587.001 | Develop Capabilities: Malware | Telekopye is custom malware. | |

| T1588.002 | Obtain Capabilities: Tool | Telekopye operators use additional bots to launder money, scrape market research, and implement DDoS protection. | |

| Initial Access | T1566.002 | Phishing: Spearphishing Link | Telekopye sends email or SMS messages that contain links to phishing websites. |

| Collection | T1056.003 | Input Capture: Web Portal Capture | Web pages created by Telekopye capture sensitive information and report it to the operators. |