ESET Research, WinRAR’da iş başvuru belgeleri kisvesi altında yaygın olarak kullanılan bir sıfırıncı gün güvenlik açığı keşfetti; silah hâline getirilmiş arşivler, hedeflerini ele geçirmek için yol geçişi kusurunu kullanıyordu

ESET araştırmacıları, WinRAR’da daha önce bilinmeyen bir güvenlik açığı keşfetti. Bu güvenlik açığı, Rusya bağlantılı RomCom grubu tarafından kötü amaçlı olarak kullanılıyor. RomCom, önemli bir sıfırıncı gün güvenlik açığını kötü amaçlı olarak kullandığı en az üçüncü kez yakalandı. Önceki örnekler arasında Haziran 2023’te Microsoft Word aracılığıyla CVE-2023-36884’ün kötüye kullanılması ve CVE-2024-9680 olarak atanan, Windows’ta daha önce bilinmeyen başka bir güvenlik açığı olan CVE-2024-49039 ile zincirlenen güvenlik açıkları yer alıyor. Bu güvenlik açıkları, Firefox’un güvenlik açığı bulunan sürümlerini, Thunderbird ve Tor Browser’ın savunmasız sürümlerini hedefleyen ve Ekim 2024’te oturum açmış kullanıcının bağlamında rastgele kod yürütülmesine yol açan CVE-2024-49039’dur.

Bu blog yazısının önemli noktaları:

- WinRAR veya komut satırı yardımcı programlarının Windows sürümleri, UnRAR.dll veya taşınabilir UnRAR kaynak kodu gibi diğer etkilenen bileşenleri kullanıyorsanız derhal en son sürüme yükseltin.

- 18 Temmuz 2025 tarihinde, ESET araştırmacıları WinRAR’da daha önce bilinmeyen bir sıfır gün güvenlik açığı keşfettiler.

- Saldırının analizi, şu anda CVE-2025-8088 olarak adlandırılan güvenlik açığının keşfedilmesine yol açtı: Alternatif veri akışlarının kullanılmasıyla mümkün olan bir yol geçiş güvenlik açığı. Hemen bildirimde bulunulmasının ardından, WinRAR 30 Temmuz 2025 tarihinde yamalı bir sürüm yayımladı.

- Bu güvenlik açığı, arşiv içinde kötü amaçlı dosyaları gizlemeye ve bunları çıkarırken sessizce dağıtmaya olanak tanır.

- Başarılı istismar girişimleri, RomCom grubu tarafından kullanılan çeşitli arka kapılar, özellikle bir SnipBot varyantı, RustyClaw ve Mythic ajanı sağladı.

- Bu kampanya, Avrupa ve Kanada’daki finans, üretim, savunma ve lojistik şirketlerini hedef aldı.

RomCom profili

RomCom (Storm-0978, Tropical Scorpius veya UNC2596 olarak da bilinir), seçilmiş iş sektörlerine karşı fırsatçı kampanyalar ve hedefli casusluk operasyonları yürüten Rusya bağlantılı bir gruptur. Grubun odak noktası, daha geleneksel siber suç operasyonlarının yanı sıra istihbarat toplama casusluk operasyonlarını da içerecek şekilde değişmiştir. Grup tarafından yaygın olarak kullanılan arka kapı, komutları yürütme ve kurbanın makinesine ek modüller indirme yeteneğine sahiptir.

CVE-2025-8088’in keşfi

18 Temmuz 2025 tarihinde, dikkatimizi çeken olağan dışı yollar içeren bir RAR arşivinde msedge.dll adlı kötü amaçlı bir DLL dosyası tespit ettik. Daha ayrıntılı analizler sonucunda, saldırganların WinRAR’ın o zamanki sürümü 7.12 dâhil olmak üzere, daha önce bilinmeyen bir güvenlik açığını istismar ettiklerini tespit ettik. 24 Temmuz 2025 tarihinde WinRAR’ın geliştiricisiyle iletişime geçtik ve aynı gün güvenlik açığı giderildi ve WinRAR 7.13 beta 1 yayımlandı. WinRAR 7.13, 30 Temmuz 2025’te yayımlandı. WinRAR kullanıcılarının riski azaltmak için mümkün olan en kısa sürede en son sürümü yüklemeleri önerilir. UnRAR.dll dosyasının kamuya açık Windows sürümlerine veya ilgili kaynak koduna dayanan yazılım çözümlerinin de özellikle bağımlılıklarını güncellemeyenlerin, bu sorundan etkilendiğini unutmayın.

CVE-2025-8088 olarak izlenen bu güvenlik açığı, yol geçişi için alternatif veri akışlarını (ADS) kullanır. WinRAR’ı etkileyen benzer bir yol geçişi güvenlik açığı (CVE-2025-6218) yaklaşık bir ay önce, 19 Haziran 2025 tarihinde açıklanmıştır.

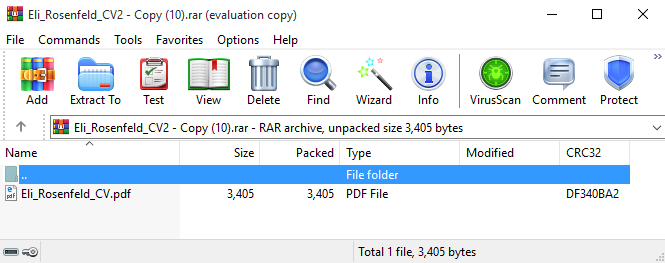

Saldırganlar, görünüşte yalnızca bir tane zararsız dosya içeren bir arşiv dosyası oluşturmuşlardır (bkz. Şekil 1) ancak bu dosya birçok kötü amaçlı ADS içerir (kullanıcı açısından bunlara dair herhangi bir belirti yoktur).

Kurban bu görünüşte zararsız dosyayı açtığında WinRAR dosyayı tüm ADS’leriyle birlikte açar. Örneğin, Eli_Rosenfeld_CV2 – Copy (10).rar dosyası için, %TEMP% dizinine kötü amaçlı bir DLL dosyası yerleştirilir. Benzer şekilde, Windows başlangıç dizinine kötü amaçlı bir LNK dosyası yerleştirilir, böylece kullanıcı oturum açtığında dosya çalıştırılarak kalıcılık sağlanır.

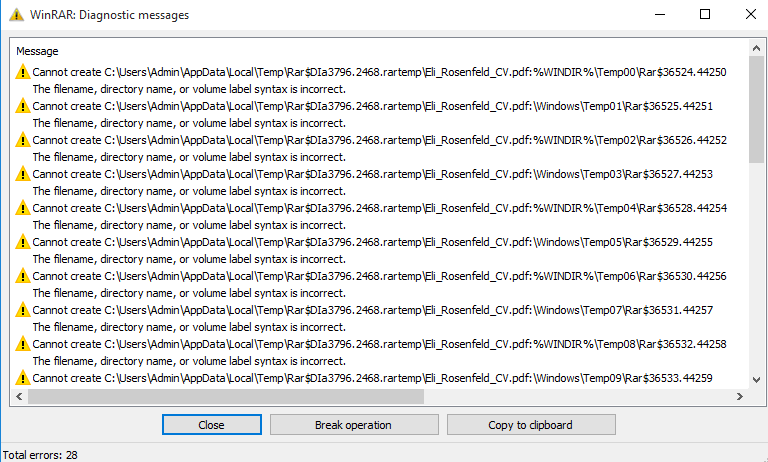

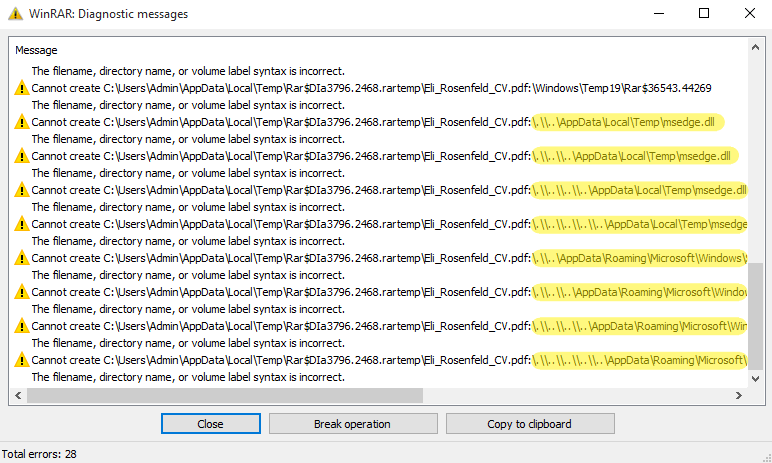

Daha yüksek başarı oranı sağlamak için saldırganlar, üst dizin göreli yol öğelerinin (..\\) derinliği artan birden fazla ADS sağladı. Ancak bu, WinRAR’ın açıkça uyarı verdiği var olmayan yollar oluşturur. İlginç bir şekilde, saldırganlar sahte veriler içeren ve geçersiz yollara sahip olması beklenen ADS’ler eklemiştir. Saldırganların bunları, kurbanın şüpheli DLL ve LNK yollarını fark etmemesi için eklediklerini düşünüyoruz (bkz. Şekil 2). Şüpheli yollar, WinRAR kullanıcı arayüzünde aşağı kaydırıldığında ortaya çıkar, Şekil 3‘te görüldüğü gibi.

Uzlaşma zinciri

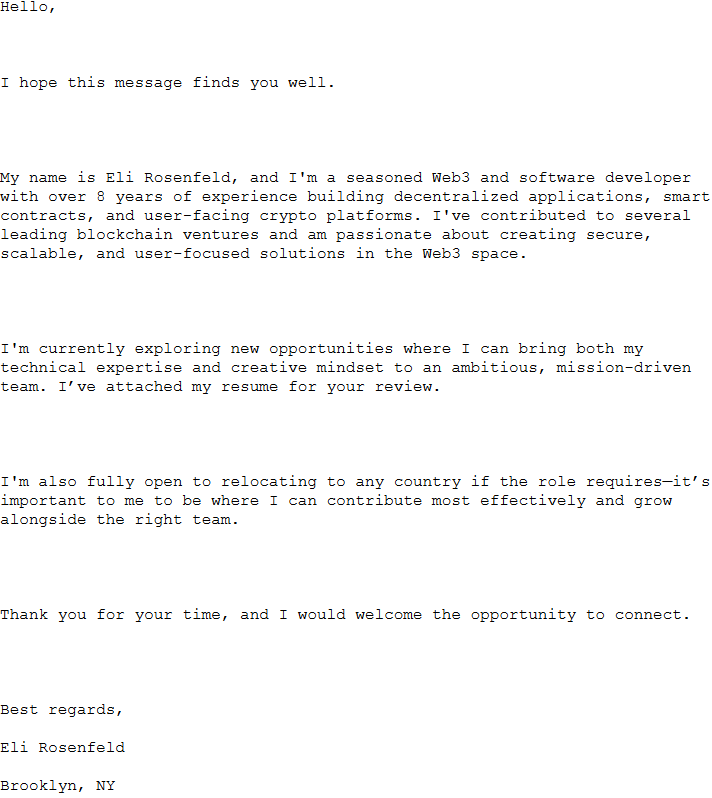

ESET telemetri verilerine göre, bu tür arşivler 18 – 21 Temmuz 2025 tarihleri arasında Avrupa ve Kanada’daki finans, üretim, savunma ve lojistik şirketlerini hedef alan spearphishing kampanyalarında kullanıldı. Tablo1, kampanyalarda kullanılan spearphishing e-postalarını (gönderen, konu ve ek dosyanın adı) içerir ve Şekil 4, bir e-postada gözlemlediğimiz mesajı göstermektedir. Tüm durumlarda, saldırganlar meraklı bir hedefin açmasını umarak bir CV göndermiştir. ESET telemetri verilerine göre, hedeflerin hiçbiri tehlikeye girmedi.

Tablo 1. ESET telemetrisinde gözlemlenen spearphishing e-postaları

| Sender | Subject | Attachment |

| Simona <2constheatcomshirl@seznam[.]cz> | Experienced Web3 Developer – CV Attached for Consideration | Eli_Rosenfeld_CV2 – Copy (100) – Copy – Copy – Copy – Copy – Copy – Copy.rar |

| Eli_Rosenfeld_CV2 – Copy (100) – Copy – Copy – Copy – Copy – Copy.rar | ||

| Eli_Rosenfeld_CV2 – Copy (100) – Copy – Copy – Copy – Copy.rar | ||

| Eli_Rosenfeld_CV2 – Copy (10).rar | ||

| Marshall Rico <geoshilovyf@gmx[.]com> | Motivated Applicant – Resume Enclosed | cv_submission.rar |

| Simona <93leocarperpiyd@seznam[.]cz> | ||

| Simona <93geoprobmenfuuu@seznam[.]cz> | ||

| Simona <2constheatcomshirl@seznam[.]cz> | ||

| Simona <3tiafratferpate@seznam[.]cz> | ||

| Russell Martin <sampnestpihydbi@gmx[.]com> | Job Application | Datos adjuntos sin título 00170.dat |

| Pepita Cordero <stefanmuribi@gmx[.]net> | Application for Job Openings – Pepita Cordero | JobDocs_July2025.rar |

| Sacchetti Jami <patricklofiri@gmx[.]net> | Application for Job Openings – Sacchetti Jami | Recruitment_Dossier_July_2025.rar |

| Jennifer Hunt <emponafinpu@gmx[.]com> | Applying for the Role | cv_submission.rar |

Bu RAR dosyaları her zaman iki kötü amaçlı dosya içerir: Windows başlangıç dizinine açılan bir LNK dosyası ve %TEMP% veya %LOCALAPPDATA% dizinine açılan bir DLL veya EXE dosyası. Bazı arşivler aynı kötü amaçlı yazılımı paylaşır. Üç yürütme zinciri tespit ettik.

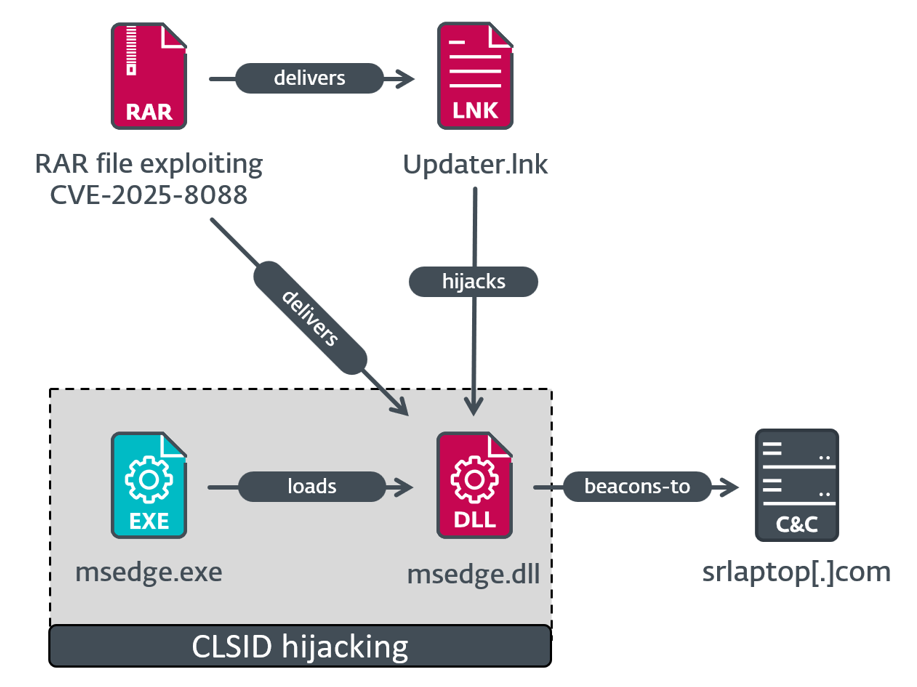

Mythic ajan yürütme zinciri

Şekil 5‘te gösterilen ilk yürütme zincirinde, kötü amaçlı LNK dosyası Updater.lnk, kayıt defteri değeri HKCU\SOFTWARE\Classes\CLSID\{1299CF18-C4F5-4B6A-BB0F-2299F0398E27}\InprocServer32 ekler ve bunu %TEMP%\msedge.dll olarak ayarlar. Bu, COM hijacking yoluyla söz konusu DLL’nin yürütülmesini tetiklemek için kullanılır. Özellikle, CLSID, npmproxy.dll dosyasında bulunan PSFactoryBuffer nesnesine karşılık gelir. Sonuç olarak, onu yüklemeye çalışan herhangi bir yürütülebilir dosya (örneğin, Microsoft Edge), kötü amaçlı DLL’nin kod yürütülmesini tetikler. Bu DLL, gömülü kabuk kodunu AES yoluyla şifresini çözmekten ve ardından yürütmekten sorumludur. İlginç bir şekilde, genellikle şirket adını içeren geçerli makinenin alan adını alır ve bunu sabit kodlanmış bir değerle karşılaştırır; iki değer eşleşmezse çıkar. Bu, saldırganların önceden keşif yaptığını ve bu e-postanın son derece hedefli olduğunu doğruladığını anlamına gelir.

Yüklenen kabuk kodu, aşağıdaki C&C sunucusuna sahip Mythic agent için bir dynamichttp C2 profili gibi görünmektedir: https://srlaptop[.]com/s/0.7.8/clarity.js.

Dynamichttp C2 profili için standart bir yapılandırma ve Şekil 6‘da gösterilen özel bir yapılandırma ile birlikte gelir. Önceki aşamada olduğu gibi, bu yapılandırma da hedefin sabit kodlanmış alan adını içerir.

{'disable_etw': '2', 'block_non_ms_dlls': '3', 'child_process': 'wmic.exe', 'use_winhttp': 1, 'inject_method': '1', 'dll_side': ['MsEdge', 'OneDrive'], 'domain': '[REDACTED]'}

Şekil 6. Mythic yürütme zincirinde özel yapılandırma

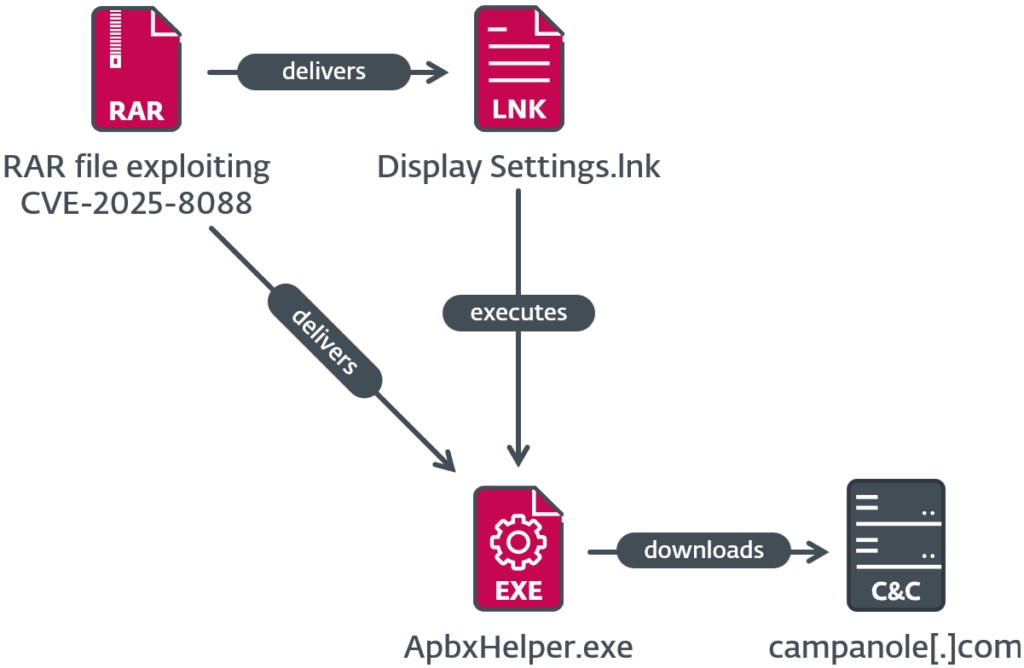

SnipBot varyantı yürütme zinciri

Şekil 7‘de gösterilen ikinci yürütme zincirinde, kötü amaçlı LNK dosyası Display Settings.lnk, %LOCALAPPDATA%\ApbxHelper.exe dosyasını çalıştırır. Bu, PuTTY’nin bir çatalı olan PuTTY CAC’nin değiştirilmiş bir sürümüdür ve geçersiz bir kod imzalama sertifikasıyla imzalanmıştır. Ekstra kod, dizeleri ve bir sonraki aşama olan kabuk kodunu şifrelemek için dosya adını anahtar olarak kullanır. Kabuk kodu, UNIT 42 tarafından RomCom’a atfedilen kötü amaçlı yazılım SnipBot’un bir varyantı gibi görünüyor. Kabuk kodunun yürütülmesi, HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\RecentDocs\ kayıt defteri anahtarında belirli bir kayıt defteri değeri (bu örnekte 68) varsa (diğer bir deyişle, en az 69 belge son zamanlarda açılmışsa) devam eder. Bu, boş bir sanal makine veya sanal ortamda yürütülmesini önlemek için kullanılan bir analiz önleme tekniğidir. Son zamanlarda en az 69 belge açılmışsa sonraki aşama shellcode kayıt defteri anahtar adı kullanılarak şifresi çözülür (örneğin, 68 ancak dizeden tam sayıya dönüştürülür) ve yürütülür, https://campanole[.]com/TOfrPOseJKZ adresinden başka bir aşama indirilir.

Almanya’dan VirusTotal’a yüklenen Adverse_Effect_Medical_Records_2025.rar içinde de aynı ApbxHelper.exe dosyasını bulduk. Bu arşiv de CVE-2025-8088 güvenlik açığını kullanıyor.

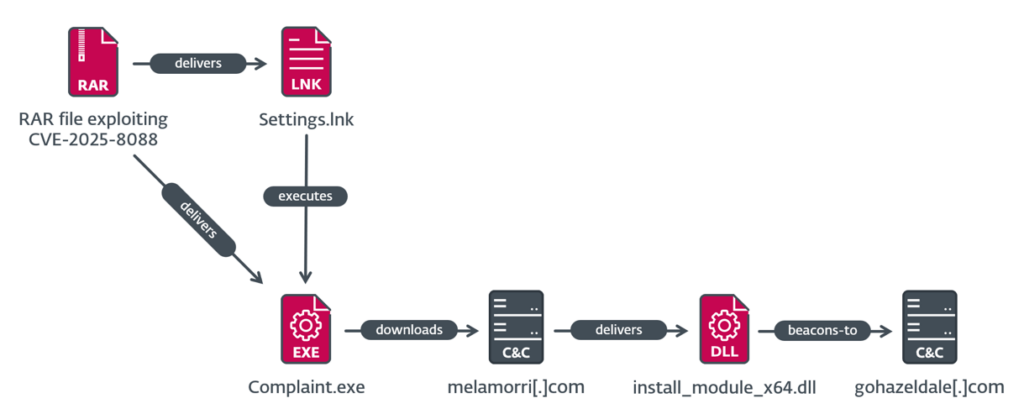

MeltingClaw yürütme zinciri

Şekil 8‘de gösterilen üçüncü yürütme durumunda, kötü amaçlı LNK dosyası Settings.lnk, Talos tarafından daha önce analiz edilen Rust ile yazılmış bir indirici olan RustyClaw olan %LOCALAPPDATA%\Complaint.exe dosyasını çalıştırır. Bu örnek, SnipBot varyantında kullanılan kod imzalama sertifikasından farklı olan geçersiz bir kod imzalama sertifikasıyla imzalanmıştır. RustyClaw, https://melamorri[.]com/iEZGPctehTZ adresinden başka bir yük indirip çalıştırır. Bu yük (SHA-1: 01D32FE88ECDEA2B934A00805E138034BF85BF83), iç adı install_module_x64.dll olan ve RomCom’a atfedilen farklı bir indirici olan Proofpoint tarafından yapılan MeltingClaw analiziyle kısmen eşleşir. Gözlemlediğimiz MeltingClaw örneğinin C&C sunucusu https://gohazeldale[.]com’dur.

Atıf

Gözlemlenen faaliyetleri, hedef alınan bölge, TTP’ler ve kullanılan kötü amaçlı yazılımlara dayanarak RomCom’a atfediyoruz.

RomCom, kurbanlarını ele geçirmek için ilk kez istismarları kullanmıyor. Haziran 2023’te grup, Ukrayna Dünya Kongresi ile ilgili yemler kullanarak Avrupa’daki savunma ve hükümet kurumlarını hedef alan bir spearphishing kampanyası gerçekleştirdi. BlackBerry Tehdit Araştırma ve İstihbarat ekibi tarafından belgelendiği üzere, e-postaya ekli Microsoft Word belgesi CVE‑2023‑36884 güvenlik açığını istismar etmeye çalıştı.

8 Ekim 2024’te grup, Firefox tarayıcısında o zaman bilinmeyen bir güvenlik açığını istismar etti. İstismar, Firefox Animation zaman çizelgelerindeki bir use-after-free güvenlik açığını hedef aldı ve saldırganın RomCom arka kapısını teslim etmek amacıyla bir içerik işleminde kod yürütme gerçekleştirmesine olanak tanıdı. WeLiveSecurity blog yazımızda belgelendiği üzere güvenlik açığına CVE‑2024‑9680 tanımlayıcı atandı.

Diğer faaliyetler

Bu güvenlik açığının başka bir tehdit aktörü tarafından da istismar edildiğini ve Rus siber güvenlik şirketi BI.ZONE tarafından bağımsız olarak keşfedildiğini biliyoruz. Önemli olarak, bu ikinci tehdit aktörü, RomCom’un CVE-2025-8088’i istismar etmeye başlamasından birkaç gün sonra bu güvenlik açığını istismar etmeye başladı.

Sonuç

WinRAR’da daha önce bilinmeyen bir sıfır gün güvenlik açığını istismar ederek RomCom grubu, siber operasyonlarına ciddi çaba ve kaynak ayırmaya hazır olduğunu göstermiştir. Bu, RomCom’un gerçek ortamda sıfır gün güvenlik açığını en az üçüncü kez kullanmasıdır ve hedefli saldırılar için istismarlar elde etmeye ve kullanmaya odaklandığını vurgulamaktadır. Keşfedilen kampanya, Rusya yanlısı APT gruplarının tipik ilgi alanlarıyla uyumlu sektörleri hedef almıştır, bu da operasyonun arkasında jeopolitik bir motivasyon olduğunu düşündürmektedir.

WinRAR ekibine iş birliği ve hızlı yanıtı için teşekkür ederiz ve sadece bir gün içinde bir yama yayınlama çabasını takdir ederiz.

Analizde yardımları için Peter Košinár’a teşekkür ederiz.

IoC’ler

Kompromize göstergeleri (IoC’ler) ve örneklerin kapsamlı bir listesi GitHub deposunda bulunabilir.

Files

| SHA-1 | Filename | Detection | Description |

| 371A5B8BA86FBCAB80D4 E0087D2AA0D8FFDDC70B | Adverse_Effect_Medi cal_Records_2025.rar | LNK/Agent.AJN Win64/Agent.GPM | Archive exploiting CVE20258088; found on VirusTotal. |

| D43F49E6A586658B5422 EDC647075FFD405D6741 | cv_submission.rar | LNK/Agent.AJN July Win64/Agent.GPM | Archive exploiting CVE20258088. |

| F77DBA76010A9988C9CE B8E420C96AEBC071B889 | Eli_Rosenfeld_CV2 – Copy (10).rar | Win64/Agent.GMQ | Archive exploiting CVE20258088. |

| 676086860055F6591FED 303B4799C725F8466CF4 | Datos adjuntos sin título 00170.dat | LNK/Agent.AJN Win64/Agent.GPM | Archive exploiting CVE20258088. |

| 1F25E062E8E9A4F1792C 3EAC6462694410F0F1CA | JobDocs_July2025.rar | LNK/Agent.AJN Win64/TrojanDownlo ader.Agent.BZV | Archive exploiting CVE20258088. |

| C340625C779911165E39 83C77FD60855A2575275 | cv_submission.rar | LNK/Agent.AJN Win64/Agent.GPM | Archive exploiting CVE20258088. |

| C94A6BD6EC88385E4E83 1B208FED2FA6FAED6666 | Recruitment_Dossier _July_2025.rar | LNK/Agent.AJN Win64/TrojanDownlo ader.Agent.BZV | Archive exploiting CVE20258088. |

| 01D32FE88ECDEA2B934A 00805E138034BF85BF83 | install_module_x64 .dll | Win64/Agent.GNV | MeltingClaw. |

| AE687BEF963CB30A3788 E34CC18046F54C41FFBA | msedge.dll | Win64/Agent.GMQ | Mythic agent used by RomCom. |

| AB79081D0E26EA278D3D 45DA247335A545D0512E | Complaint.exe | Win64/TrojanDownlo ader.Agent.BZV | RustyClaw. |

| 1AEA26A2E2A7711F89D0 6165E676E11769E2FD68 | ApbxHelper.exe | Win64/Agent.GPM | SnipBot variant. |

Network

| IP | Domain | Hosting provider | First seen | Details |

| 162.19.175[.]44 | gohazeldale[.]com | OVH SAS | 2025-06-05 | MeltingClaw C&C server. |

| 194.36.209[.]127 | srlaptop[.]com | CGI GLOBAL LIMITED | 2025-07-09 | C&C server of the Mythic agent used by RomCom. |

| 85.158.108[.]62 | melamorri[.]com | HZ-HOSTING-LTD | 2025-07-07 | RustyClaw C&C server. |

| 185.173.235[.]134 | campanole[.]com | FiberXpress BV | 2025-07-18 | C&C server of the SnipBot variant. |

MITRE ATT&CK teknikleri

Bu tablo, MITRE ATT&CK çerçevesinin 17. sürümü kullanılarak oluşturulmuştur.

| Tactic | ID | Name | Description |

| Resource Development | T1583 | Acquire Infrastructure | RomCom sets up VPSes and buys domain names. |

| T1587.001 | Develop Capabilities: Malware | RomCom develops malware in multiple programming languages. | |

| T1587.004 | Develop Capabilities: Exploits | RomCom may develop exploits used for initial compromise. | |

| T1588.005 | Obtain Capabilities: Exploits | RomCom may acquire exploits used for initial compromise. | |

| T1588.006 | Obtain Capabilities: Vulnerabilities | RomCom may obtain information about vulnerabilities that it uses for targeting victims. | |

| T1608 | Stage Capabilities | RomCom stages malware on multiple delivery servers. | |

| Initial Access | T1566.001 | Phishing: Spearphishing Attachment | RomCom compromises victims with a malicious RAR attachment sent via spearphishing. |

| Execution | T1204.002 | User Execution: Malicious File | RomCom lures victims into opening a weaponized RAR archive containing an exploit. |

| Persistence | T1547.001 | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder | For persistence, RomCom stores a LNK file in the Startup folder. |

| T1546.015 | Event Triggered Execution: Component Object Model Hijacking | RomCom hijacks CLSIDs for persistence. | |

| Defense Evasion | T1497 | Virtualization/Sandbox Evasion | RomCom detects virtual environments by checking for enough RecentDocs. |

| T1480 | Execution Guardrails | RomCom stops execution if running in a virtual environment. It also checks for a hardcoded domain name before executing. | |

| T1036.001 | Masquerading: Invalid Code Signature | RomCom tries to appear more legitimate to users and security tools that improperly handle digital signatures. | |

| T1027.007 | Obfuscated Files or Information: Dynamic API Resolution | RomCom decrypts and resolves API dynamically. | |

| T1027.013 | Obfuscated Files or Information: Encrypted/Encoded File | RomCom decrypts shellcode based on filename and machine artifacts. | |

| Credential Access | T1555.003 | Credentials from Password Stores: Credentials from Web Browsers | The RomCom backdoor collects passwords, cookies, and sessions using a browser stealer module. |

| T1552.001 | Unsecured Credentials: Credentials In Files | The RomCom backdoor collects passwords using a file reconnaissance module. | |

| Discovery | T1087 | Account Discovery | The RomCom backdoor collects username, computer, and domain data. |

| T1518 | Software Discovery | The RomCom backdoor collects information about installed software and versions. | |

| Lateral Movement | T1021 | Remote Services | The RomCom backdoor creates SSH tunnels to move laterally within compromised networks. |

| Collection | T1560 | Archive Collected Data | The RomCom backdoor stores data in a ZIP archive for exfiltration. |

| T1185 | Man in the Browser | The RomCom backdoor steals browser cookies, history, and saved passwords. | |

| T1005 | Data from Local System | The RomCom backdoor collects specific file types based on file extensions. | |

| T1114.001 | Email Collection: Local Email Collection | The RomCom backdoor collects files with .msg, .eml, and .email extensions. | |

| T1113 | Screen Capture | The RomCom backdoor takes screenshots of the victim’s computer. | |

| Command and Control | T1071.001 | Application Layer Protocol: Web Protocols | The RomCom backdoor uses HTTP or HTTPS as a C&C protocol. |

| T1573.002 | Encrypted Channel: Asymmetric Cryptography | The RomCom backdoor encrypts communication using SSL certificates. | |

| Exfiltration | T1041 | Exfiltration Over C2 Channel | The RomCom backdoor exfiltrates data using the HTTPS C&C channel. |

| Impact | T1657 | Financial Theft | RomCom compromises companies for financial interest. |