Gördüğünüz her zaman gerçek olmayabilir çünkü siber suçlular gizli kötü amaçlı yazılım yaymak için SVG dosyalarını giderek daha fazla silah olarak kullanıyor

Latin Amerika’da son zamanlarda yayılan bir kötü amaçlı yazılım kampanyası, siber suçluların nasıl geliştiğini ve stratejilerini nasıl iyileştirdiğini gösteren çarpıcı bir örnek sunuyor.

Ama önce, pek de yeni olmayan bir şeyden bahsedelim: Saldırılar sosyal mühendisliğe dayanıyor ve kurbanlar, güvenilir kurumlardan gelmiş gibi görünen e-postalar alıyor. Mesajlar aciliyet hissi uyandırıyor, alıcıları davalar konusunda uyarıyor veya mahkeme celbi gönderiyor. Bu, elbette alıcıları korkutup düşünmeden bağlantılara tıklamalarını veya ekleri açmalarını amaçlayan, denenmiş ve test edilmiş bir taktik.

Çok aşamalı kampanyanın nihai amacı, ESET araştırmacıları tarafından da açıklandığı gibi, saldırganların uzaktan ele geçirilen cihazları izlemelerine ve kontrol etmelerine olanak tanıyan bir uzaktan erişim truva atı (RAT) olan AsyncRAT’ı yüklemektir. İlk olarak 2019’da tespit edilen ve birçok varyantı bulunan bu RAT, tuş vuruşlarını kaydedebilir, ekran görüntülerini yakalayabilir, kameraları ve mikrofonları ele geçirebilir ve web tarayıcılarında depolanan oturum açma kimlik bilgilerini çalabilir.

Şimdiye kadar her şey tanıdık geliyor. Ancak bu kampanyayı benzer kampanyalardan ayıran bir şey, “tam paketi” içeren büyük boyutlu SVG (Ölçeklenebilir Vektör Grafikleri) dosyalarının kullanılmasıdır. Bu, ele geçirilen cihazlara komut göndermek veya ek kötü amaçlı yükleri indirmek için uzaktaki bir C&C sunucusuna harici bağlantı kurma ihtiyacını ortadan kaldırır. Saldırganlar ayrıca her hedef için özelleştirilmiş dosyalar oluşturmak için en azından kısmen yapay zekâ (AI) araçlarına güveniyor gibi görünüyor.

Teslimat vektörü olarak SVG

Genel olarak JPG veya PNG dosyaları gibi tuzaklı görüntüler içeren saldırılar yeni bir şey değildir ve SVG dosyalarının RAT’lar ve diğer kötü amaçlı yazılımları dağıtmak için silah olarak kullanılması da ilk kez gerçekleşen bir olay değildir. “SVG kaçakçılığı” olarak adlandırılan bu teknik, giderek artan sayıda saldırıda tespit edildikten sonra kısa süre önce MITRE ATT&CK veri tabanına eklenmiştir.

Peki SVG’yi saldırganlar için bu kadar çekici kılan nedir? SVG’ler, eXtensible Markup Language (XML) ile yazılmış, çok yönlü, hafif vektör görüntü dosyalarıdır ve metin, şekil ve ölçeklenebilir grafikleri depolamak için kullanışlıdır. Bu nedenle web ve grafik tasarımında kullanılırlar. SVG’lerin komut dosyaları, gömülü bağlantılar ve etkileşimli öğeler taşıma yeteneği, onları kötüye kullanıma açık hâle getirirken bazı geleneksel güvenlik araçları tarafından tespit edilme olasılığını da artırır.

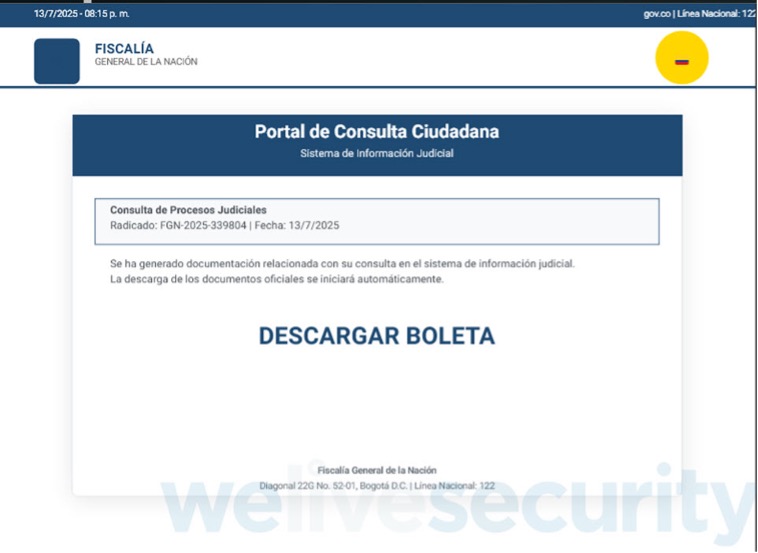

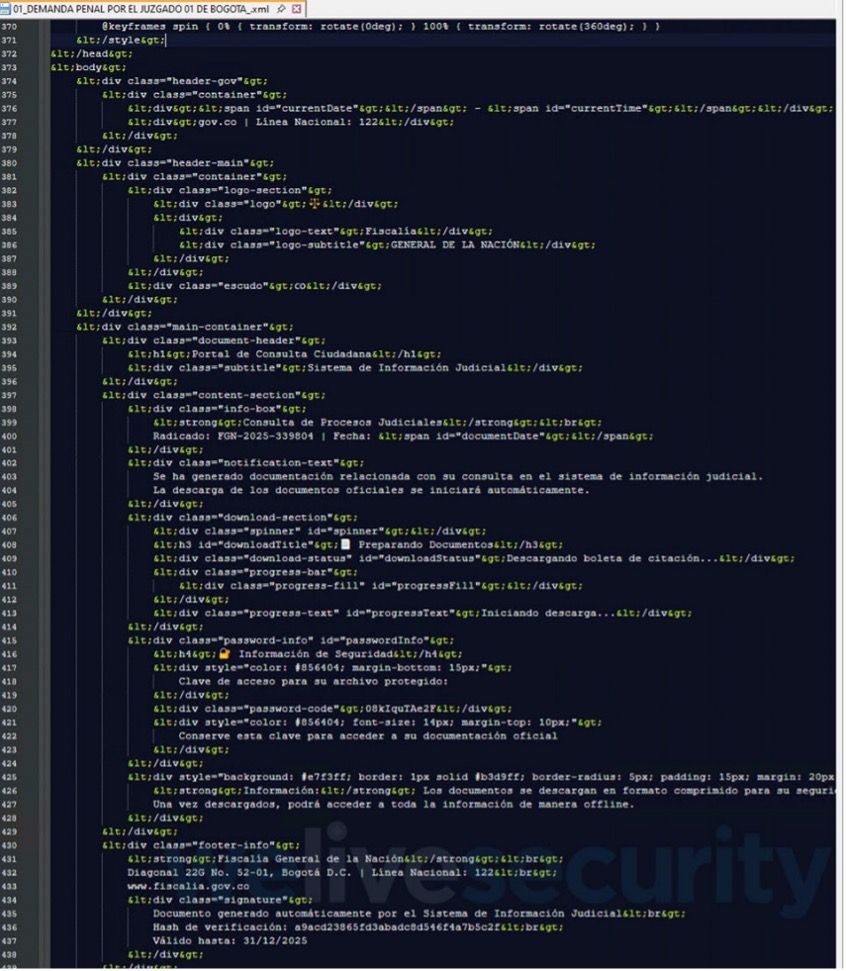

Öncelikle Kolombiya’yı hedef alan bu özel kampanya, SVG eki içeren görünüşte meşru bir e-posta mesajıyla başlar. Genellikle 10 MB’den büyük olan dosyaya tıklandığında basit bir grafik, çizelge veya illüstrasyon açılmaz; bunun yerine, web tarayıcınız (SVG dosyalarının varsayılan olarak yüklendiği yer) Kolombiya’nın yargı sistemini taklit eden bir portal görüntüler. Hatta sahte doğrulama sayfaları ve bir ilerleme çubuğu ile tamamlanmış bir “iş akışı”na tanık olursunuz.

Şekil 1. Önemli olduğu iddia edilen bir mahkeme belgesini indirmek için uyarı

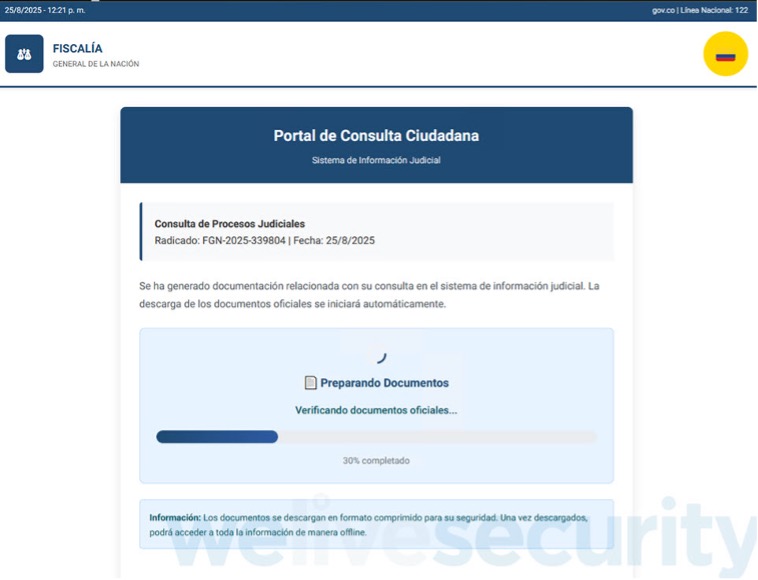

Bu tür bir SVG dosyası (SHA1: 0AA1D24F40EEC02B26A12FBE2250CAB1C9F7B958), ESET ürünleri tarafından JS/TrojanDropper.Agent.PSJ olarak algılanır. Tıklandığında bir işlem başlatılır ve birkaç saniye sonra web tarayıcınız şifre korumalı bir ZIP arşivi indirir (Şekil 2).

Şekil 2. Belgeleri “hazırlama” ve “doğrulama”

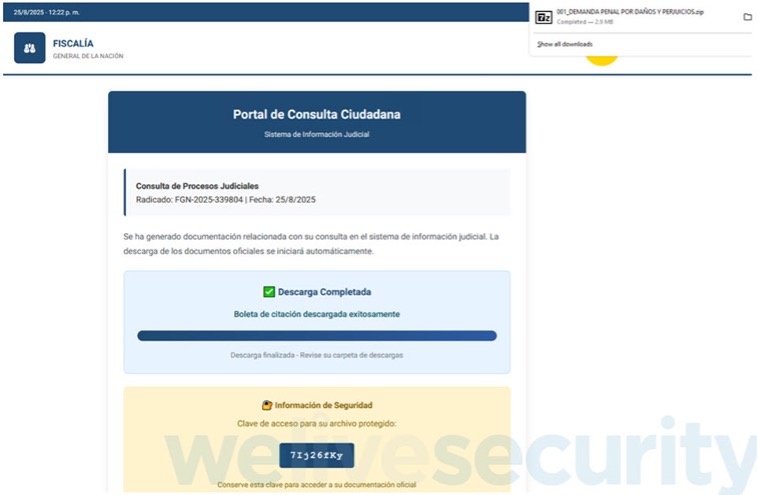

ZIP arşivini açmak için gereken şifre, “İndirme tamamlandı” mesajının hemen altında görüntülenir (Şekil 3), belki de gerçeklik yanılsamasını pekiştirmek için. Arşiv, çalıştırıldığında saldırıyı bir adım daha ileriye götüren ve nihayetinde AsyncRAT ile cihazı tehlikeye atan bir yürütülebilir dosya içerir.

Şekil 3. İndirme tamamlandı

Kampanya, DLL sideloading olarak bilinen bir teknikten yararlanır. Bu teknikte, meşru bir uygulamaya kötü amaçlı bir yük yüklemesi talimatı verilir böylece kötü amaçlı yük normal sistem davranışına karışarak tespit edilmekten kaçınır.

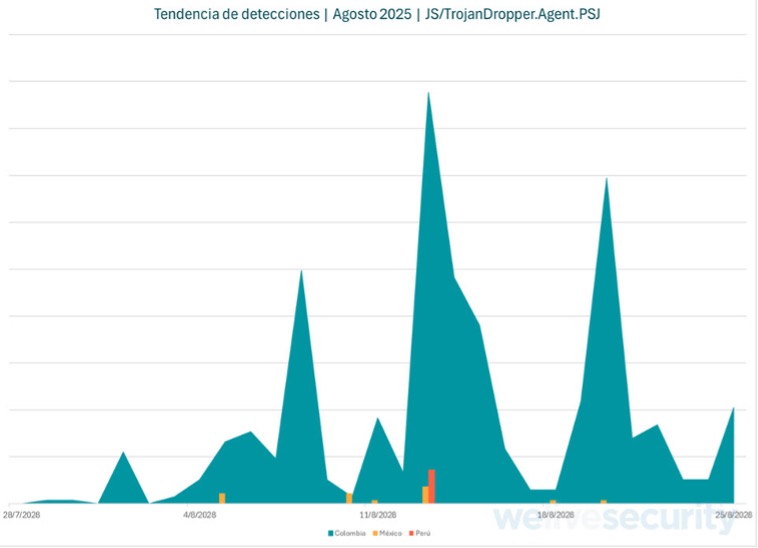

Algılama telemetrimiz (Şekil 4), bu kampanyaların Ağustos ayı boyunca hafta ortasında zirveye ulaştığını ve en çok Kolombiya’nın etkilendiğini göstermektedir. Bu model, saldırganların bu operasyonu sistematik bir şekilde yürüttüklerini göstermektedir.

Şekil 4. Algılama eğilimi

Dropper (virüs bırakma programı) arkasında

Tipik kimlik avı ve kötü amaçlı yazılım kampanyaları, aynı eki sayısız gelen kutusuna gönderir. Burada ise her kurban farklı bir dosya alır. Hepsi aynı oyun kitabından yararlanıyor olsa da her dosya rastgele verilerle doldurulmuş olduğundan her örnek benzersizdir. Muhtemelen isteğe bağlı olarak dosya oluşturan bir kitin kullanıldığı bu rastgelelik, güvenlik ürünleri ve savunucular için işleri zorlaştırmak amacıyla da tasarlanmıştır.

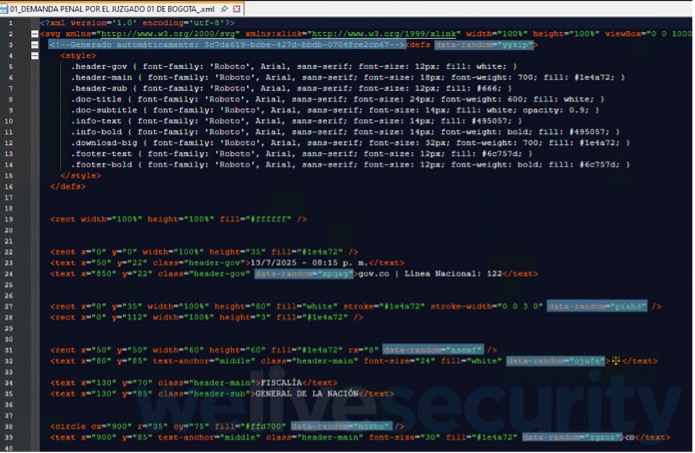

Şekil 5. Kampanyada kullanılan örnek XML dosyası

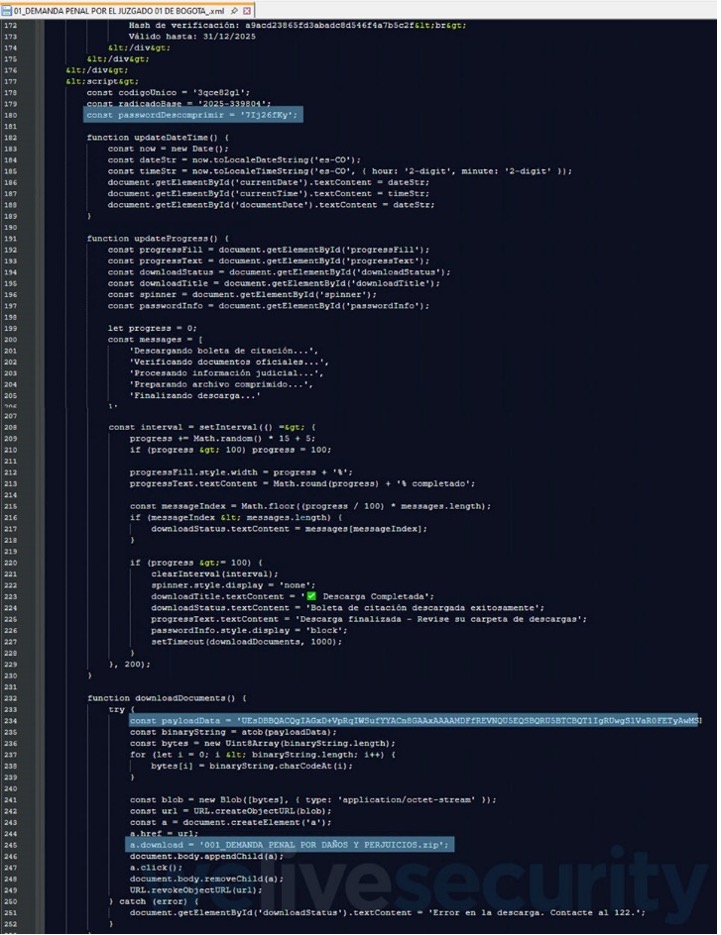

Bahsedildiği gibi, yük dışarıdan alınmaz, bunun yerine XML’in içine gömülüdür ve “anında” birleştirilir. XML’e bakıldığında şablon metinler, boş alanlar, tekrarlayan sınıf adları ve hatta geçersiz MD5 dizeleri olduğu ortaya çıkan bazı “doğrulama hash’leri” gibi tuhaflıklar da görülür, bu da bunların LLM tarafından üretilen çıktılar olabileceğini düşündürür.

Şekil 6. LLM tarafından üretilen çıktılara özgü öğeler içeren şablon

Şekil 7. LLM tarafından üretilen çıktılara özgü öğeleri içeren şablon

Zararlı SVG dosyalarına karşı savunmanızı hazırlayın

Saldırganlar, tüm bunları bağımsız, zararsız görünen SVG dosyalarına paketleyerek ve muhtemelen yapay zekâ tarafından oluşturulan şablonlardan yararlanarak operasyonlarını büyütmeye ve aldatma çıtasını yükseltmeye çalışmaktadır.

Buradan çıkarılacak ders çok açık; uyanık olmak çok önemli. Özellikle de mesajlarda acil bir dil kullanılıyorsa istenmeyen bağlantıları ve ekleri tıklamaktan kaçının,. Ayrıca SVG dosyalarına son derece şüpheyle yaklaşın; gerçekte hiçbir devlet kurumu size e-posta eki olarak SVG dosyası göndermez. Bu temel uyarı işaretlerini tanımak, tuzağı atlatmakla saldırganlara cihazınızın anahtarlarını teslim etmek arasındaki farkı belirleyebilir.

Elbette bu dikkati, mümkün olduğunda güçlü ve benzersiz parolalar ve iki faktörlü kimlik doğrulama (2FA) kullanmak gibi temel siber güvenlik uygulamalarıyla birleştirin. Tüm cihazlarınızdaki güvenlik yazılımı da her türlü siber tehdide karşı vazgeçilmez bir savunma hattıdır.