OSINT (Açık Kaynak İstihbaratı), dijital ayak izinizi ve zayıf noktalarınızı ortaya çıkarmaya nasıl yardımcı olur ve noktaları birleştirmek için gerekli birkaç temel araç

Sebep ne olursa olsun, çevrimiçi ortamda çok fazla zaman geçiriyor, bilgi, iletişim ve kaynakların sonsuz genişliğine erişiyoruz. Bazen zorluk, bazı verileri bulmak değil, hangilerinin ilgili, gerçek ve güvenilir olduğunu bilmektir. Bilgiyle çalışan herkes, gürültüyü kesip verilerin gerçekliğini ayırt edebilmelidir. Bu da kaynaklarımızı seçerken ve kullanırken metodik ve dikkatli olmayı ve süreci hızlandırmak için doğru araçlara sahip olmayı gerektirir.

İşte burada OSINT devreye girer. “Açık Kaynak İstihbaratı”nın kısaltması olan OSINT, eyleme geçirilebilir içgörüler elde etmek için kamuya açık verilerin toplanması ve analizini ifade eder. Gazeteciler bunu araştırmalar ve doğruluk kontrolü için kullanabilir. İşletmeler, itibarlarını takip etmek veya rakiplerini izlemek için buna güvenebilir. Araştırmacılar, çalışmalarında bundan yararlanabilir. Temel olarak, kamuya açık verileri anlamaya çalışıyorsanız zaten OSINT alanındasınız demektir. OSINT’in siber güvenlik alanında da kullanım alanları olduğunu söylemeye gerek yok.

Siber güvenlikte OSINT

Askeri ve kolluk amaçlı bir uygulama olarak başlayan OSINT, siber güvenlikte önemli bir disiplin hâline gelmiş ve güvenlik uzmanlarının riskleri ölçmelerini, açıkta kalan varlıkları tespit etmelerini ve potansiyel tehditleri anlamalarını sağlamıştır. Avantajları açıktır: OSINT, kuruluşlara dijital ayak izleri hakkında daha net bir resim sunar ve kötü amaçlarla kullanılmadan önce zayıf noktalarını tespit etmelerine yardımcı olur.

Örneğin, pentesterlar keşif sırasında bunu kullanarak maruz kalan alan adlarını veya hizmetleri bulabilirler. Tehdit istihbaratı ekipleri, sosyal medyada veya yeraltı forumlarında kötü niyetli faaliyetleri takip etmek için buna güvenebilirler. Bu arada, kırmızı ve mavi ekipler OSINT’i kullanarak altyapılarının dışarıdan ne kadar görünür olduğunu test edebilirler. Ayrıca güvenlik uzmanlarının kötü niyetli aktörlerin taktiklerini tespit edip sohbetlerini izleyerek bu aktörler hakkındaki bilgilerini tamamlamalarına da olanak tanır.

Elbette, aynı teknikler her iki yönde de işe yarar. Bir kuruluş hakkında kamuya açık olan her türlü bilgi, düşmanlar için de aynı şekilde erişilebilirdir. Düşmanlar OSINT’i, hedeflerinin alışkanlıklarını veya iş arkadaşlarını bilmek, yemi daha ikna edici hâle getirdiği için diğer şeylerin yanı sıra spearphishing saldırıları için de kullanabilirler.

OSINT uygulayıcılarının kullandığı araçlar ve teknikler

OSINT uygulayıcıları, veri toplama ve analizini otomatikleştiren çok sayıda açık kaynaklı ve tescilli araç kullanabilir. En yaygın olanlardan bazıları şunlardır:

- Shodan ve Censys: Bunlar, yönlendiriciler ve IP kameralar gibi internete bağlı cihazlar için arama motorları arasında temel araçlardır. Açık bağlantı noktaları, açık API’ler ve güvenli olmayan sertifikalar gibi kamuya açık olması gerekmeyen bilgileri görmenize yardımcı olurlar ve bu da bir kuruluşun ağındaki açık sistemleri belirlemenize yardımcı olur.

- Maltego: Gizli bağlantıları ortaya çıkarmak için kişileri, etki alanlarını ve IP’leri birbirine bağlayan görsel bir haritalama aracıdır.

- TheHarvester, Recon-ng, SpiderFoot: Birden fazla kaynaktan (WHOIS, arama motorları, sosyal medya siteleri ve kamuya açık veri tabanları gibi) e-posta adresleri, alt etki alanları, ana bilgisayarlar, kullanıcı adları vb. toplayan komut dosyası kümeleri. Sızma testi saldırılarının keşif aşamasında kullanışlıdırlar.

- OSINT Framework ve OSINTCombine: Bu araçlar, yüzlerce ücretsiz kaynağı kategoriye göre (web araması, sosyal medya platformları, devlet siteleri vb.) düzenler ve hem yeni başlayanların hem de deneyimli analistlerin her görev için doğru aracı bulmasını kolaylaştırır.

- Google Dorks ve GooFuzz: Arama motorları tarafından indekslenen hassas verileri ortaya çıkarmaya yardımcı olan gelişmiş arama teknikleri (site: veya filetype: gibi operatörler kullanılır).

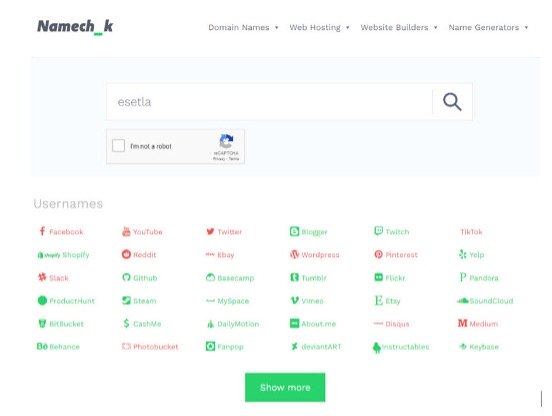

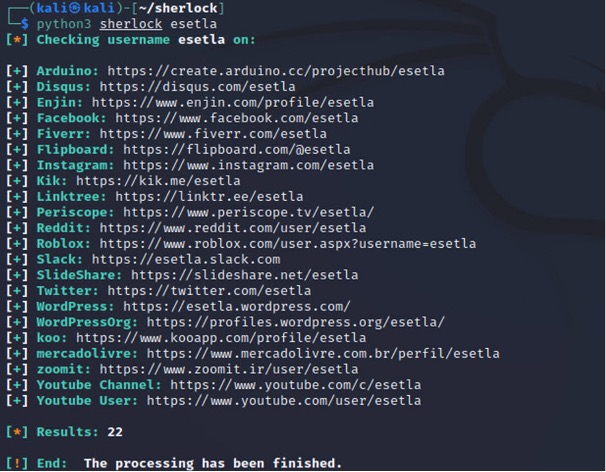

- Sosyal medya araçları: Namechk ve Sherlock gibi platformlar, bir kullanıcı adının düzinelerce sitede mevcut olup olmadığını kontrol eder ve bu nedenle dijital profiller oluşturmak için kullanışlıdır. Skopenow, Telegago veya AccountAnalysis gibi daha gelişmiş araçlar, X, Facebook veya Telegram gibi platformlardaki davranışları ve bağlantıları analiz eder.

- Meta veri analizi: ExifTool, FOCA ve Metagoofil gibi araçlar, görüntüler ve belgelerde bulunan coğrafi konum, yazar adları, zaman damgaları ve diğer verileri çıkarır.

- Tehdit izleme: Otomatik projeler, OSINT’i gerçek zamanlı uyarılarla birleştirebilir. Örneğin, FBI Watchdog, yasal olarak ele geçirilen alan adları ve DNS değişiklikleri hakkında gerçek zamanlı uyarılar verir. Ayrıca fidye yazılımı kampanyalarının erken belirtilerini tespit etmek için suç forumlarını izleyen çeşitli araçlar da bulunmaktadır.

Şekil 1. Namechk, aynı kullanıcı adının birden fazla sosyal medya ağında görünüp görünmediğini kontrol eder.

Şekil 2. Sherlock, komut satırından benzer bir işlem yapar ve bir kişinin çevrimiçi ayak izini haritalamak için kullanışlıdır.

OSINT ‘e başlangıç

Sıfırdan başlıyorsanız geleneksel istihbarat döngüsüne bağlı kalın:

- Hedeflerinizi belirleyin; başka bir deyişle, neyi araştırdığınızı ve hangi soruların yanıtını aradığınızı netleştirin.

- Sosyal medya, web siteleri, devlet veri tabanları veya kamu kayıtları gibi ilgili kaynakları belirleyin.

- Seçili OSINT araçlarının yardımıyla verileri toplayın ve analiz edin.

- Bulduklarınızı belgelendirin ve her bir bilgi parçasının ne kadar güvenilir olduğunu değerlendirin. Hataları azaltmak ve analizinizin güvenilir olmasını sağlamak için bulgularınızı kaynak gösterin ve titizlikle belgelendirin.

Önerilen OSINT başlangıç araçları

Yeni başlıyorsanız sağlam belgelere sahip birkaç ücretsiz araç önerisi:

- OSINT çerçevesi’ni keşfederek kategorize edilmiş kaynakları bulun.

- Otomatik veri toplama sürecini anlamak için TheHarvester, SpiderFoot ve Recon-ng araçlarını deneyin.

- Temel Google Dorking’i ve Shodan ile nasıl çalışılacağını öğrenin.

- İlişkileri ve veri kümelerini görselleştirmek için birden fazla API’yi tek bir arayüzde birleştiren Maltego’yu deneyin.

Örnek vaka çalışması

Bir şirketin veri ihlali şüphesi olduğunu varsayalım. Bir OSINT analisti şu adımları atabilir:

- Have I Been Pwned gibi ihlal veri tabanlarını kontrol ederek şirket e-postalarının bilinen sızıntılarda yer alıp almadığını kontrol eder.

- Ayrıca Google Dorks’u kullanarak kamuya açık belgeleri arar (ör. “filetype:xls CEO email”).

- Shodan veya Censys kullanarak korumasız sunucuları tararlar.

- Maltego veya sosyal medya istihbaratı (SocMINT) araçlarını kullanarak çalışanların sosyal profil araçlarını haritalandırır ve gizli verilerin kazara ifşa edilip edilmediğini belirler.

- Sonunda, Google tarafından indekslenen bir sunucunun zayıf kimlik bilgileri kullandığını keşfederler. Ekip, yapılandırmaları günceller ve kullanıcıları bilgilendirerek potansiyel olarak ciddi bir ihlali önler.

Son olarak

OSINT araçlarını nasıl kullanacağını bilmek bir şeydir; sorumlu bir şekilde nasıl araştırma yapılacağını bilmek başka bir şeydir. Araştırmalar için ne zaman sahte hesaplar oluşturulması gerektiğini, büyük veri kümelerini işlemek için ne zaman kazıma yönteminin kullanılması gerektiğini ve ne zaman karanlık web’i keşfetmenin uygun olduğunu öğrenin. Gizlilik yasaları ve aramanın arkasındaki etik kuralları asla gözden kaçırmayın – bunlar bu işin bir parçasıdır.

2026 yılına girmek üzereyiz ve açık kaynak istihbaratı her zamankinden daha önemli hâle geldi. Siber güvenlik, gazetecilik ve araştırmanın işleyişinin bir parçasıdır. Mevcut verilerin patlaması, daha akıllı otomasyon ve yapay zekâ ile birleştiğinde neredeyse herkesin açık kaynaklardan anlamlı istihbarat elde edebileceği anlamına geliyor. Doğru şekilde yapıldığında OSINT çevrimiçi dünyanın gürültüsünü eyleme geçirilebilir içgörülere dönüştürür.