BT yöneticisi olarak, kuruluşunuzu dijital tehditlere karşı korumada kilit bir rol oynuyorsunuz. Buradaki zorluk yalnızca şirketin sistemlerini ve verilerini korumak değil, aynı zamanda çalışanlarınızın bu taktiklere karşı bilgili ve uyanık kalmasını sağlamaktır. İşte kimlik avı da bu tehditlerden biri.

Şirketinizdeki bir kişi bilinmeyen bir göndericiden gelen ve bir bağlantıya hızlıca tıklamasını isteyen şüpheli bir e-posta alsa, tıklar mıydı sizce? Günümüzde pek çok kuruluşun düzenli bir parçası haline gelen çeşitli siber güvenlik eğitimleri sayesinde, bu kötü niyetli girişimi fark etme ihtimalleri oldukça yüksektir. Peki ya şirket içindeki bir e-posta adresinden geldiyse ve acilen bazı dahili belgelere erişim talep ediyorsa? Gönderenin adının tanıdık olması ve talebin görünüşte resmi olması kolayca güven sağlayabilir. Kimlik avı gibi sosyal mühendislik saldırıları da tam olarak bundan yararlanır.

Pretexting, geleneksel oltalama ile karşılaştırıldığında daha ayrıntılı ve sabırlı bir yaklaşımdır. Kurbanı bilgi vermesi veya belirli eylemleri gerçekleştirmesi için kandırmak amacıyla uydurulmuştur fakat inandırıcı bir bahane veya hikâyeye dayanan bir kimlik avı türüdür. Bu, kurbanın güvenini kazanmak ve bilgi almak için güvenilir bir iş arkadaşı, hizmet sağlayıcı veya otorite figürü gibi davranmayı içerebilir. Çoğu zaman, saldırgan hedefiyle bir yakınlık kurar ve herhangi bir şüphe uyandırmadan istenen bilgileri kademeli olarak elde etmek için uzun konuşmalar veya çoklu etkileşimlere girer.

Kimlik avı ile kumarhane siber soygunu

Eylül 2023’te Las Vegas’ın ihtişamı, MGM Resorts ve Caesars Entertainment gibi ünlü kumarhanelere yapılan sosyal mühendislik saldırıları gibi farklı türden bir gösteriyle karartıldı. Ehliyet ve sosyal güvenlik numaraları da dahil olmak üzere müşteri verileri geniş kapsamlı bir sosyal mühendislik saldırısı sırasında çalındı. Tüm bunlar nasıl ortaya çıktı? Görünüşe göre suçlular (ALPHV ve Scattered Spider hack grupları) gözlerini kimlik yönetim şirketi Okta’ya diktiler. Nihayetinde Okta’nın aralarında MGM ve Caesars’ın da bulunduğu beş masum müşterisinin savunmasını aşmayı başardılar.

Özellikle ilgi çekici olan ikinci grubun taktiğidir. Scattered Spider’ın bir kuruluşun bilgi güvenliği ekipleriyle telefonla iletişime geçtiği ve parolasının sıfırlanması gereken bir çalışan gibi davrandığı biliniyor. Bir güvenlik analisti olan Marc Bleicher, “Yardım masasını aramadan önce ihtiyaç duydukları bilgilerin çoğuna sahiptirler ve bu son adımdır” diyor. Benzer bir sosyal mühendislik tekniğinin Las Vegas kumarhane devlerinin verilerini ele geçirmek için de kullanılmış olması kuvvetle muhtemel: Okta geçtiğimiz aylarda, bilgisayar korsanlarının hedeflenen firmaların çalışanları gibi davranarak BT yardım masalarını sorunsuz bir şekilde manipüle ederek yinelenen erişim sağladıkları bir model rapor etti. Bu olaylar, hikâye uydurmanın sadece BT uzmanlarının değil tüm çalışanların farkında olması gereken önemli bir tehdit olduğunu kanıtlamaktadır.

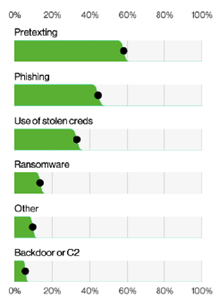

Siber suç alanındaki hızlı gelişmelere ayak uydurmak amacıyla, oltalama ve hikâye yaratma arasındaki ayrımı yapmak faydalı olacaktır. Verizon 2023 Veri İhlali raporuna göre, tüm sosyal mühendislik saldırılarının yaklaşık yarısı, bir önceki yıldan bu yana iki katına çıkan bir oranla, hikâye yaratma olaylarıdır.

Sosyal mühendislik olaylarında eylem çeşitleri

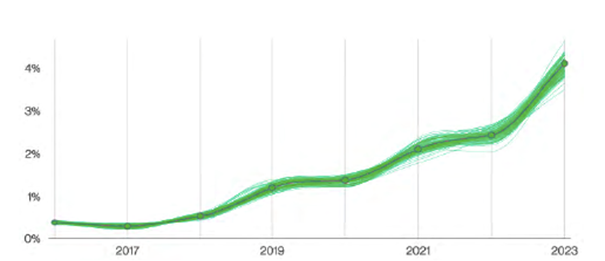

E-posta hala sosyal mühendislik saldırılarının %98‘ini oluştursa da bu saldırılar sosyal medya ve diğer iletişim kanalları üzerinden de gerçekleşebiliyor. Şaşırtıcı olmayan bir şekilde, hikâye kullanımı kimlik avı sosyal mühendislik saldırılarını daha da başarılı kılıyor ve bu nedenle giderek daha yaygın hale geliyor. Bu saldırılarda çalınan ortalama miktar da son yıllarda artarak 2022 yılında 50.000 dolara ulaşmıştır.

Hikâye uydurma (pretexting) nasıl çalışır?

Bu çevrimiçi dolandırıcılık, değerli bilgilere veya varlıklara erişim elde etmek için uydurulmuş bir hikâyeye dayanır. Ve her iyi hikâyenin ihtiyacı olan şey inandırıcı karakterler ve ilgi çekici bir olay örgüsüdür.

Karakter, dolandırıcının bu sahte hikâyede oynadığı roldür. Fail genellikle kurbanın patronu, bir devlet kurumu veya bir hizmet sağlayıcı gibi güvenilirliği ve yetkisi olan birini taklit eder. Kişisel olarak tanıdığınız birinin kılığına bile girmeye çalışabilirler.

Bu uydurma hikâyeye mantığını veren şey olay örgüsüdür. Sahnelenen durumlar genel olasıdır. Parolanızı değiştirme talebi gibi basit veya daha spesifik olabilir, örneğin kurumsal sistemlerdeki bir satıcının faturalama detaylarını değiştirme talebi gibi.

Saldırganlar, bahaneleri inandırıcı kılmak için genellikle hedeflerinin ilgi alanları, mesleki ayrıntıları ve hatta kişisel ilişkileri hakkında internetten topladıkları bilgileri kullanırlar. Omdia’nın bir raporuna göre, yaklaşık 100 dakikalık basit bir Google taraması, bilgisayar korsanlarına ikna edici bir hikâye oluşturmak için kamuya açık kaynaklardan (çoğunlukla sosyal medya) yeterli bilgi sağlayabilir.

Bir sonraki seviye: İş e-postalarının ele geçirilmesi (BEC)

Karakterleri daha inandırıcı ve dolayısıyla bahane uydurma tekniğini daha da tehlikeli kılan şey, kurbanın aşina olduğu görünüşte yasal bir e-posta adresi veya telefon numarasının kullanılmasıdır. Bu, şirket içinden biri ya da güvenilir bir dış ortak kılığına girme becerisine dayanan bir saldırı türü olan iş e-postası tehlikesi olarak adlandırılır. Çeşitli şekillerde ortaya çıkar:

- Benzer alan adları, “şirket” yerine “conpany” veya “Anna” yerine “Ana” gibi yasal bir e-posta adresinden sadece küçük bir yazım sapmasına sahip olabilir.

- Alan adı sahteciliği, e-posta protokolünü (SMTP) manipüle ederek görünen adı veya e-posta adresini taklit etme tekniğidir. SMTP, yanıtla düğmesine bastığınızda gönderenin farklı bir adres tanımlamasına da izin vererek yanıtları almalarını sağlayabilir.

- Saldırgan, genellikle kimlik bilgilerinin sızdırılması nedeniyle ele geçirilmiş gerçek bir e-posta veya sosyal medya hesabını da kullanabilir.

Bir BEC saldırısının en yaygın amacı, hedefi meşru, yetkili bir ticari işlem gerçekleştirdiğine inandırarak saldırgana para göndermeye ikna etmektir. IBM’e göre, bir BEC saldırısından kaynaklanan ortalama veri ihlali maliyeti 4,89 milyon dolara ulaşmaktadır. Bu şaşırtıcı rakam, bu tehditleri anlamanın ve onlarla etkin bir şekilde mücadele etmenin önemini vurgulamaktadır.

Şirketinizi pretexting, BEC ve kimlik avı saldırılarına karşı savunma

Hikâye uydurma ve BEC saldırılarında kullanılan taktikler karmaşık olsa da savunma ilkeleri her türlü sosyal mühendislik saldırısında olduğu gibi aynıdır. İşte çalışanlarınızın bilmesi gerekenler:

- Dikkat ve ihtiyat

Talep edilmeyen isteklere, özellikle de aciliyet gerektirenlere karşı dikkatli olun. Devam etmeden önce duraklayın ve durumu değerlendirin. - Eylem öncesi doğrulama

Güvenilir kaynaklardan geliyor gibi görünseler bile taleplerin gerçekliğini her zaman doğrulayın. Olağandışı veya hassas talepleri teyit etmek için bilinen iletişim bilgilerini kullanın. - Belirlenmiş kanalları seçmek

Kurumsal bir ortamda, yalnızca önceden onaylanmış iletişim kanalları aracılığıyla iletişim kurun. - Tutarsızlıkları tespit etme

E-postalardaki alışılmadık dil, yazım hataları veya yazım tarzındaki değişiklikler gibi tutarsızlıklara karşı dikkatli olun.

İşte şirketinizde siber güvenlikten sorumlu bir kişi olarak sizin yapabilecekleriniz:

- Sürekli eğitim

Gelişen tehditler ve saldırı teknikleri hakkında bilgi sahibi olun ve şirketinizde güçlü bir siber farkındalık oluşturmaya çalışın. Düzenli eğitim, ekibinizi şüpheli faaliyetleri fark etme ve bunlara yanıt verme konusunda güçlendirebilir. - Hassas verilerin korunması Güçlü bir parola politikası, çok faktörlü kimlik doğrulama, şifreleme ve güvenli depolama uygulamaları ile kişisel ve kurumsal verilerinizi koruyun.

- Hazırlık ve müdahale

En iyi önleme tedbirleriyle bile bazı saldırıların başarılı olabileceğini kabul edin, bu nedenle başarılı bir saldırı durumunda hasarı en aza indirmek ve etkileri hızla hafifletmek için bir müdahale planınız olsun.

Pretexting, BEC ve kimlik avı saldırı örnekleri ne yazık ki siber suçluların sürekli ilerleme kaydettiğini gösteriyor. Siber tehditlere karşı kusursuz bir kalkan olmasa da farkındalıkla kendinizi silahlandırmak uzun bir yol kat etmenizi sağlayabilir. Unutmayın, güvenli olmak bir yolculuktur. Riskleri en aza indirmek, bir şeyler gözden kaçtığında etkili bir şekilde yanıt vermek ve sürekli değişen dijital güvenlik ortamına sürekli olarak uyum sağlamakla ilgilidir.

İlgili makale: SVB: Her dolandırıcının hayalini süsleyen iflas haberi!