Siber suçlular sahte Docusign temalı belgeler ve bağlantılar kullanarak insanları kişisel veya kurumsal verilerini vermeleri için kandırıyor

Resmî bir belgeyi her imzalayıp göndermek istediğinizde yazdırmak, imzalamak, taramak, e-postayla göndermek ve/veya hatta fakslamak zorunda kaldığınız zamanları hatırlıyor musunuz? Bugün, zor işlerin çoğu Docusign gibi bulut uygulama sağlayıcıları tarafından perde arkasında yapılıyor.

Ancak tüm teknoloji markaları gibi kritik bir kullanıcı kitlesine ulaştığında siber suçlular her zaman bunu kendi amaçları için kötüye kullanmanın yollarını arıyorlar. Docusign, Fortune 500’ün %95’i de dahil olmak üzere dünya çapında 1,6 milyon müşteriye ve bir milyardan fazla kullanıcıya sahip olduğunu iddia ediyor. Bu da onu tehdit aktörlerinin hedef tahtasına oturtmuştur. Çalışanlarınızı Docusign temalı kimlik avından nasıl koruyacağınızı öğrenmek için okumaya devam edin.

Docusign kimlik avı nasıl çalışır?

Sosyal mühendislik, işletmeniz için en büyük tehditlerden biridir. Verizon‘a göre, kimlik avı artık veri ihlallerinin %19’u için bir ilk erişim vektörü iken %60’ında bir “insan unsuru” bulunmaktadır. Güvenilir ve yaygın olarak tanınan bir marka olan Docusign, kurumsal girişleri toplamak ve potansiyel olarak saldırılardan başka şekillerde para kazanmak isteyen tehdit aktörleri için doğal bir seçimdir.

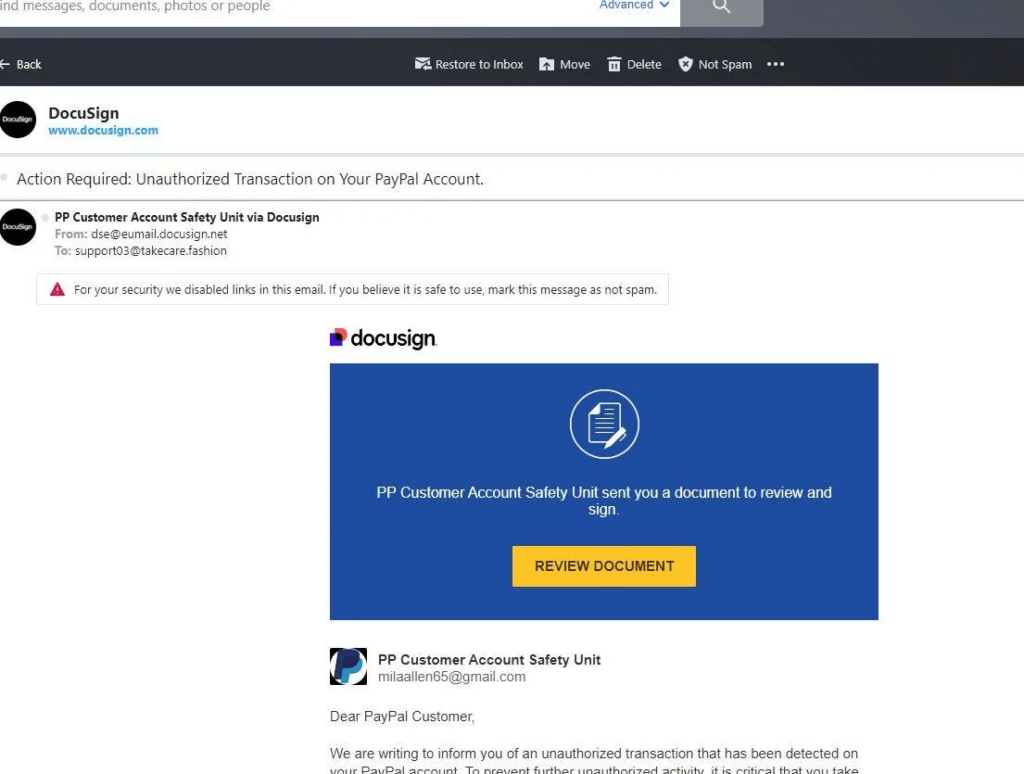

Mağdurlar genellikle sahte bir Docusign “zarfı” içeren ve “belgeyi incelemek” için büyük sarı bir kutuya tıklamalarını isteyen bir e-posta alırlar. Ayrıca bir QR kodu içeren bir ek de olabilir. Her iki eylem de aynı sonuca yol açabilir: Kurban sahte Microsoft oturum açma sayfası gibi bir kimlik avı sitesine yönlendirilir ve kişisel ve/veya finansal bilgilerini girmesi istenir.

QR kodları, kullanıcının mobil cihazıyla tarama yapmasını gerektirdiği için de popülerdir ve bu cihazlarda kötü amaçlı bir sayfaya yönlendirilmelerini önleyecek güvenlik yazılımı yüklü olmayabilir. Her iki durumda da bu gibi hedefli bir kimlik avı saldırısı, tehdit aktörlerinin kurumsal ağlarda önemli bir yer edinmesinin yanı sıra ayrıcalık yükseltme, yanal hareket ve veri sızıntısı/fidye yazılımı için de olanak sağlayabilir.

Bazı örnekler

Geçtiğimiz birkaç ay içinde şu olaylar ortaya çıktı:

- Şirketleri para transferi yapmaları için kandırmak amacıyla tedarikçilerden gelen faturaları taklit eden “meşru” Docusign zarfları.

- ABD eyalet ve belediye kurumlarını taklit eden ve tedarikçileri para havalesi yapmaları için kandırmak üzere tasarlanmış sahte fatura dolandırıcılığı.

- Siber suçlular sahte Docusign e-postaları göndermiyor, bunun yerine şirkette gerçek hesaplar kaydediyor ve popüler markaları taklit eden meşru zarflar göndermek için API’lerini kullanıyor.

- Docusign markasını taklit eden ve kullanıcıyı kimlik avı giriş sayfalarına götüren düzenli kimlik avı e-postaları. Bunlar kurumsal İK ve bordro departmanlarını veya hatta belediye yetkilileri gibi harici varlıkları taklit edebiliyor.

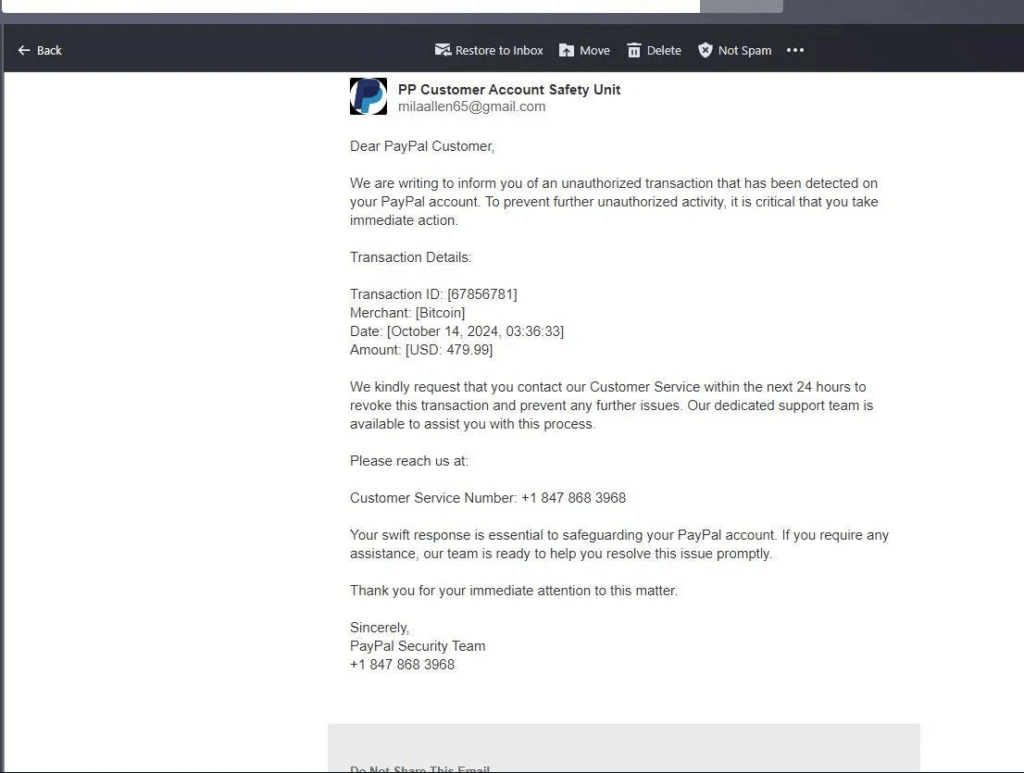

- Sahte bir işlemden bahseden ve kurbanı, iptal etmek için bir numarayı aramaya zorlayan para iadesi dolandırıcılığı. Kurbanlar telefonda, ‘geri ödeme’ talep etmek için kişisel/finansal/kart bilgilerini vermeye ikna edilmeye çalışılıyor.

Docusign tehditlerine karşı güvende kalmak

Neyse ki kendinizi ve şirketinizi Docusign tehditlerinden korumak için yapabileceğiniz çok şey var. Bir şirketin bakış açısından, ilk yapılacak şey risklerin farkında olmak ve personelin bir dolandırıcılık e-postasının uyarı işaretlerini tespit edebilmesini sağlamak için kimlik avı farkındalık programlarınızı güncellemektir. Simülasyon araçları bunu destekleyecek kadar özelleştirilebilir olmalıdır.

Çalışanlara dikkat etmeleri öğretilmesi gereken şeyler şunlardır:

- Hedef URL’ler: Hedef URL’lerin yasal olup olmadığını kontrol etmek için Docusign e-postalarındaki bağlantıların/düğmelerin üzerine gelin.

- Güvenlik kodları: Bunlar herhangi bir yasal Docusign e-postasında (“alternatif oturum açma yöntemi” bölümünde) yer almalı ve kullanıcının bir e-postadaki bağlantıları takip etmek yerine doğrudan Docusign sitesinde bir belgeye erişmesine izin vermelidir.

- Ekler: İlk Docusign e-postasında hiçbir ek olmamalıdır. Sadece bir doküman imzalandıktan sonra ek yoluyla bitmiş bir versiyonunu almalısınız.

- Yazım, dil bilgisi ve tonlama hataları: Kimlik avı e-postasının bir başka belirtisidir.

- Eşleşmeyen bir e-posta imzası ve gönderen adı/e-posta adresi.

Güvenlik farkındalığı parçasının üzerine aşağıdaki gibi şeyler ekleyerek savunma katmanlarını oluşturun:

- Tüm kurumsal hesaplar için çok faktörlü kimlik doğrulama (MFA): Bilgisayar korsanlarının oturum açma bilgilerinizi çalmayı başarsalar bile verilerinize erişmelerini zorlaştıracaktır.

- Her hesap için bir parola yöneticisinde saklanan güçlü, benzersiz parolaların kullanılması dahil olmak üzere parola hijyeni.

- ESET gibi saygın bir tedarikçinin çok katmanlı bir güvenlik aracı; bu diğer şeylerin yanı sıra kötü amaçlı ekleri algılar, kullanıcıların kimlik avı sitelerine giden bağlantıları takip etmesini önler ve yöneticilerin e-posta filtreleme koşullarını ve eylemlerini manuel olarak tanımlamasına olanak tanır.

- Kullanıcıları istenmeyen e-postalardaki ekleri açmamaya veya bağlantıları takip etmemeye ve Docusign belgelerine yalnızca güvenlik kodu aracılığıyla erişmeye teşvik etmek için politika güncellendi.

- Fon transferlerine ilişkin dahili iş süreçlerinin değiştirilmesi, böylece büyük meblağların ekstra incelemeye tabi tutulması.

- Kullanıcıları Docusign temalı tüm şüpheli e-postaları BT/güvenlik ekibinize ve spam@docusign.com adresine bildirmeye teşvik etmek.

Kurban olursanız ne yapmalısınız?

En kötüsü olur ve bir çalışan bir Docusign dolandırıcılığına tıklarsa yönetici olarak aşağıdakiler de dahil olmak üzere belirli bir dizi eylem üzerinde çalışmanız gerekecektir:

- Etkilenen kullanıcı için kimlik bilgilerini tekrar kullanmış olabilecekleri hesaplar da dahil olmak üzere parolaları sıfırlayın,

- Herhangi bir kötü amaçlı kodu tespit etmek ve kaldırmak için kurbanın makinesinde bir kötü amaçlı yazılım taraması çalıştırın,

- Bir saldırının “patlama yarıçapını” kontrol altına almak için cihazı ağdan izole edin,

- Bilgi hırsızlığı/sızıntısı belirtileri için dark web’i izleyin,

- Mağdurun hesaplarını olağan dışı faaliyetler için izleyin,

- Saldırganın ne istediğini ve yükseltilmiş dahili erişim elde edip edemediğini anlamak için adli tıp ile daha derine inin,

- Etkinliği çalışanlar için bir öğrenme anı olarak kullanın: Onları şüpheli e-postaları hızla bildirmeye ve genel olarak istenmeyen e-postalara karşı tetikte olmaya teşvik edin.

Elbette Docusign sadece işletmeler tarafından kullanılmıyor. Bir ev satın alırken veya vergi evraklarını tamamlarken kişisel bir kapasitede maruz kalmış olabilirsiniz. Bu durumda, yukarıdaki ipuçlarının çoğu yine de işinize yarayacaktır. Elektronik imza uygulamaları büyük zaman tasarrufu sağlar. Ancak bu uygulamalara olan güveninizi istismar eden dolandırıcılara yakalanmadığınızdan emin olun.