Acemi fidye yazılımı grubu Embargo, Rust tabanlı yeni bir araç setini test ediyor ve dağıtıyor

ESET araştırmacıları, Embargo fidye yazılımının dağıtımına yol açan yeni Rust tabanlı araçlar keşfetti. Embargo, fidye yazılımı sahnesinde nispeten yeni bir oyuncu ve ilk olarak ESET tarafından Haziran 2024’te gözlemlendi. Yeni araç seti, ESET tarafından sırasıyla MDeployer ve MS4Killer olarak adlandırılan bir yükleyici ve bir EDR katilinden oluşuyor. MS4Killer, her kurbanın ortamı için özel olarak derlendiği ve yalnızca seçilen güvenlik çözümlerini hedef aldığı için özellikle dikkat çekicidir. Her iki araç da Embargo grubunun fidye yazılımlarını geliştirmek için tercih ettiği dil olan Rust ile yazılmıştır.

Bu blog yazısının kilit noktaları:

- Embargo, Rust tabanlı yeni araçlar geliştiriyor ve test ediyor.

- Dağıtılan sürümlerdeki farklılıklar, hatalar ve arta kalanlar, bu araçların aktif olarak geliştirilmekte olduğunu göstermektedir.

- Tehdit aktörü, güvenlik çözümlerini devre dışı bırakmak için Güvenli Mod’u kötüye kullanır.

- Embargo, araçlarını her kurbana göre ayrı uyarlamaktadır.

Genel Bakış

Temmuz 2024’te, tehdit aktörünün yeni araçlarını kullandığı ABD şirketlerini hedef alan fidye yazılımı olayları gözlemledik. Her izinsiz girişte gözlemlenen MDeployer ve MS4Killer sürümleri biraz farklıdır, bu da araçların aktif olarak geliştirildiğini göstermektedir. İlginç bir şekilde, tek bir izinsiz girişte MDeployer’ın iki farklı sürümünü tespit ettik, muhtemelen ilk başarısız denemeden sonra değiştirildi.

Bu blog yazısı MDeployer ve MS4Killer’ın analizine ve Embargo fidye yazılımının yürütülmesinden önceki faaliyetlere odaklanmaktadır. MDeployer, MS4Killer ve Embargo fidye yazılımlarının dağıtımı için kullanılan kötü amaçlı bir yükleyicidir. MS4Killer, kurbanın makinesinde çalışan güvenlik ürünlerini devre dışı bırakmak için savunmasız bir sürücüyü kötüye kullanan bir EDR katilidir.

Embargo

ESET telemetrisinde ilk kez Haziran 2024’te gözlemlenen Embargo, Mayıs 2024‘te kamuoyunun karşısına çıktı. Grup, yüksek profilli hedefleri başarıyla ihlal etmenin yanı sıra, fidye yazılımı yükü için seçtiği programlama dili nedeniyle de dikkat çekti. Embargo, platformlar arası bir programlama dili olan Rust’ı seçerek hem Windows hem de Linux’u hedefleyen daha çok yönlü fidye yazılımlarının geliştirilmesine olanak sağladı. BlackCat ve Hive’dan sonra Embargo da Rust’ta fidye yazılım yükleri geliştiren bir başka grup.

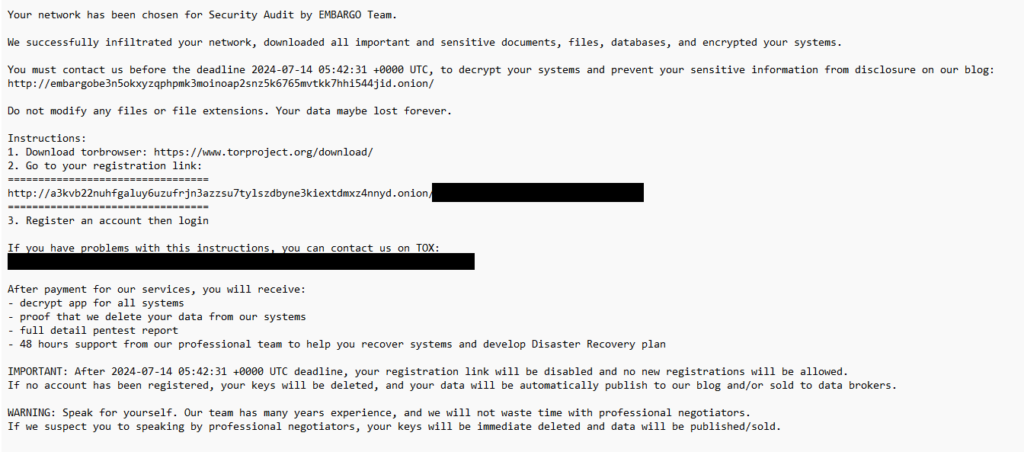

Çalışma tarzına bakıldığında Embargo’nun iyi kaynaklara sahip bir grup olduğu görülüyor. Kurbanlarla iletişim kurmak için kendi altyapısını kuruyor (Şekil 1) ama aynı zamanda Tox üzerinden iletişime de izin veriyor. Grup, çifte şantaj kullanarak kurbanlara ödeme yapmaları için baskı yapıyor ve çalınan verileri sızıntı sitesinde yayımlıyor. Grup üyesi olduğu iddia edilen bir kişiyle yapılan röportajda, grup temsilcisi iştirakçiler için temel bir ödeme planından bahsetmekte ve grubun RaaS (hizmet olarak fidye yazılımı) sağladığını öne sürmektedir. BlackCat ve LockBit gibi kötü şöhretli grupları etkileyen son kolluk kuvvetleri aksaklıkları, RaaS alanında bazı yeniden yapılanmaları tetikledi. Küresel RaaS ortamındaki bu değişiklikler sofistike yeni bir aktörün ortaya çıkışını desteklemektedir. Grubun karmaşıklığı, tipik bir sızıntı sitesinin varlığı ve grubun iddiaları göz önüne alındığında Embargo’nun gerçekten de RaaS sağlayıcısı olarak faaliyet gösterdiğini varsayıyoruz.

Temmuz 2024 olayları sırasında gözlemlediğimiz Embargo fidye yazılımı yükleri bu özellikleri paylaşmaktadır:

- Embargo fidye yazılımı fidye notunu bıraktı (Şekil 2) şifrelenmiş her dizinde HOW_TO_RECOVER_FILES.txt adlı bir dosya bulunur.

- Şifrelenmiş dosyalar, .b58eeb veya .3d828a gibi onaltılık karakterlerden oluşan rastgele altı harfli bir uzantı alır.

- Yükler IntoTheFloodAgainSameOldTrip muteksini oluşturur.

Cyble araştırmacılarının daha önceki bir analizinde, yükler LoadUpOnGunsBringYourFriends muteksini yaratmıştı. Dikkat çekici bir şekilde, her iki muteks adı da popüler rock şarkılarının sözlerine dayanmaktadır. Analizimiz Cyble makalesinde bulunanlarla tutarlıdır.

MDeployer

MDeployer, Embargo’nun tehlikeye atılan ağdaki makinelere dağıtmaya çalıştığı ana kötü amaçlı yükleyicidir. Saldırının geri kalanını kolaylaştırarak fidye yazılımının yürütülmesine ve dosya şifrelemesine neden olur.

PE başlığının IMAGE_EXPORT_DIRECTORY bölümündeki ad alanına dayanarak, Embargo’nun bu aracı Deployer olarak adlandırdığını söyleyebiliriz. Bu nedenle, MDeployer – EMbargo Deployer olarak adlandırmaya karar verdik.

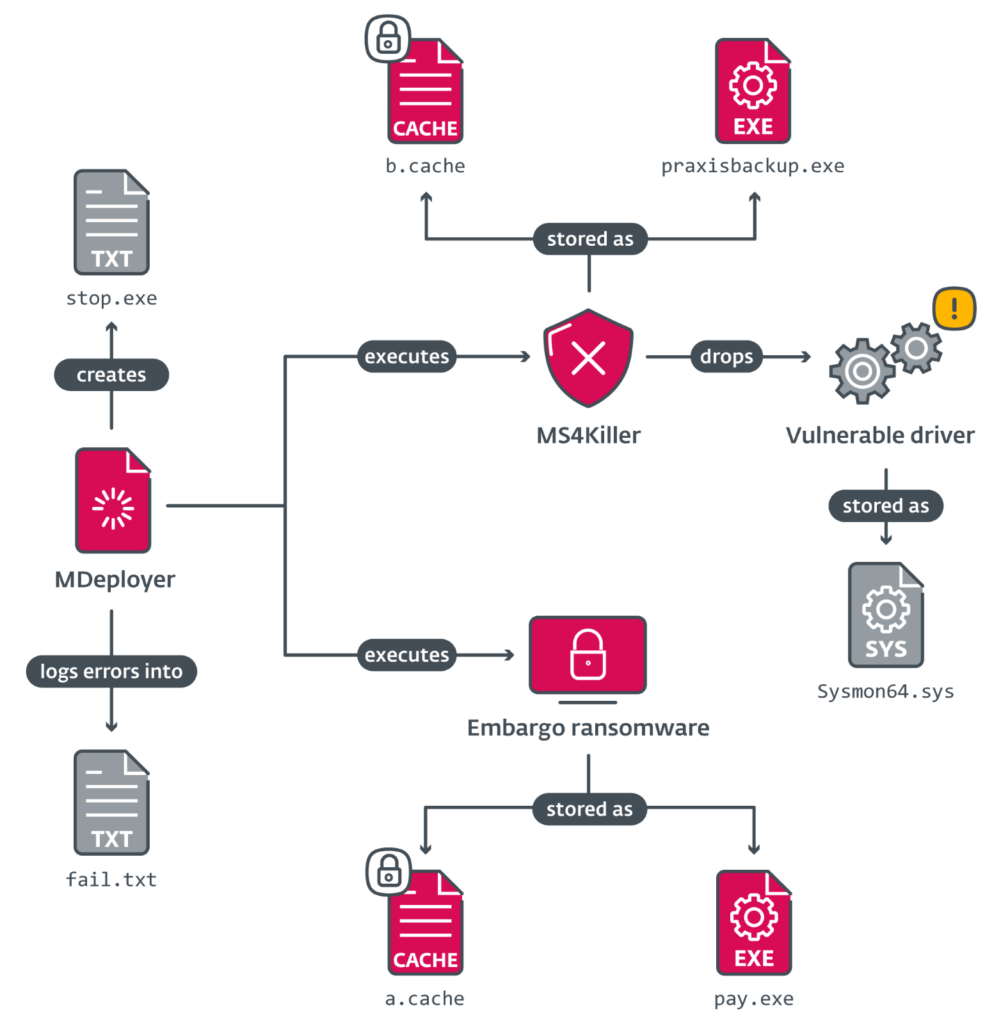

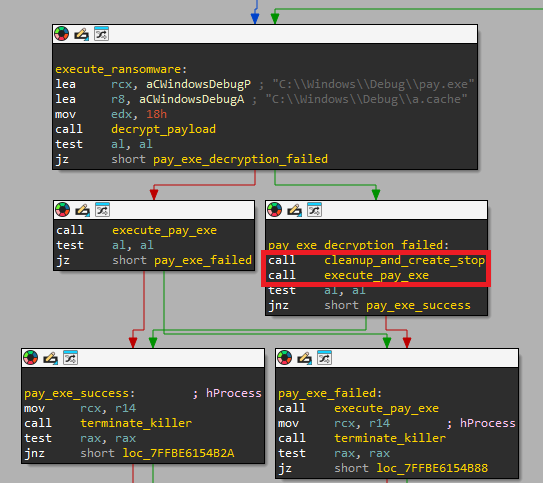

Ana amacı a.cache ve b.cache adlı iki şifrelenmiş dosyanın (bilinmeyen bir önceki aşama tarafından bırakılan) şifresini çözmek ve iki yükü çalıştırmaktır: MS4Killer ve Embargo fidye yazılımı.

- Önce b.cache dosyasından MS4Killer yükünün şifresini çözmeye çalışır, şifresi çözülmüş dosyayı praxisbackup.exe dosyasına bırakır ve çalıştırır.

- Ardından, a.cache’den şifresi çözülen, pay.exe olarak kaydedilen ve çalıştırılan fidye yazılımı yükü için de aynısını yapar.

- Fidye yazılımı sistemi şifrelemeyi bitirdiğinde MDeployer MS4Killer işlemini sonlandırır, şifresi çözülmüş yükleri ve MS4Killer tarafından bırakılan bir sürücü dosyasını siler ve son olarak sistemi yeniden başlatır.

MS4Killer’ın süresiz olarak çalışması beklenir ve MDeployer bunu WAIT_TIMEOUT dönüş değerini bekleyen WaitForSingleObject API işlevini çağırarak doğrular. Olması gerektiği gibi çalışmıyorsa MDeployer sysmon exited early günlüğe kaydeder ve ikinci yükü çalıştırmadan çıkar. Bu blog yazısının ilerleyen bölümlerinde loglama konusunu ele alacağız.

Gördüğümüz tüm MDeployer sürümlerinde, her iki yükün şifresi de aynı kodlanmış RC4 anahtarı kullanılarak çözülmüştür – wlQYLoPCil3niI7x8CvR9EtNtL/aeaHrZ23LP3fAsJogVTIzdnZ5Pi09ZVeHFkiB.

MDeployer, yürütülmesi sırasında birden fazla dosya ile etkileşime girer. Anlamayı kolaylaştırmak için Şekil 3 dosyalar arasındaki ilişkiyi gösterir.

Tablo 1 amaçlarını listeler.

Tablo 1. MDeployer tarafından manipüle edilen dosyalar

| Path | Description |

| C:\Windows\Debug\b.cache | RC4-encrypted MS4Killer. |

| C:\Windows\Debug\a.cache | RC4-encrypted Embargo ransomware. |

| C:\Windows\praxisbackup.exe | Decrypted MS4Killer. |

| C:\Windows\Debug\pay.exe | Decrypted Embargo ransomware. |

| C:\Windows\Debug\fail.txt | Log file. |

| C:\Windows\Debug\stop.exe | Dummy file used for control flow. |

| C:\Windows\Sysmon64.sys | Legitimate vulnerable driver dropped by MS4Killer. |

Güvenli Mod kötüye kullanımı

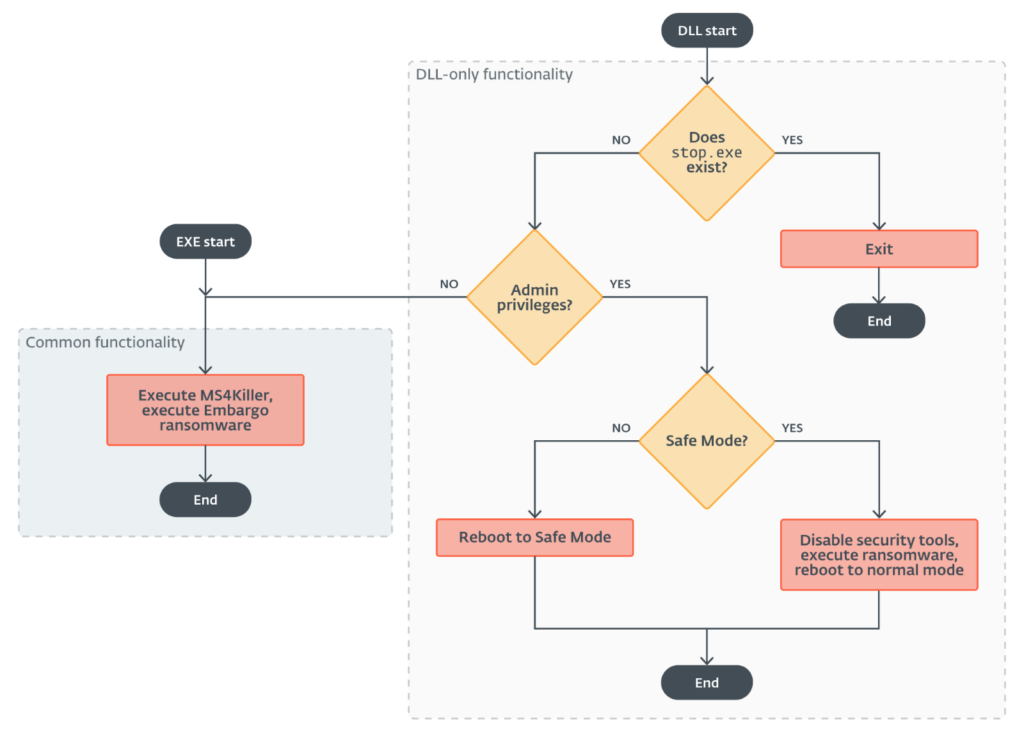

İncelediğimiz olaylar arasında DLL olarak dağıtıldığını gördüğümüz tek bir istisna dışında MDeployer bir EXE dosyası olarak derlenmiştir. DLL varyantı, güvenlik çözümlerini devre dışı bırakmak için ek yetenek içerir.

DLL yürütme akışına genel bir bakış için bkz. Şekil 4.

İlk fark DLL yürütmesinin hemen başında ortaya çıkar, bu sürüm aslında stop.exe dosyasının var olup olmadığını kontrol eder. Bu dosyanın varlığı, MDeployer’ın geçmişte zaten çalıştırıldığı ve fidye yazılımı yükünü başarıyla dağıttığı ya da bir hatayla çıktığı anlamına gelir. Dolayısıyla dosya bulunursa yükleyici yalnızca temizleme rutinini yapar ve çıkar. EXE sürümlerinin stop.exe dosyasını oluşturduğunu ancak varlığını asla kontrol etmediğini unutmayın.

MDeployer’ın DLL sürümünün yaptığı bir sonraki şey, yönetici ayrıcalıklarıyla çalıştırılıp çalıştırılmadığını kontrol etmektir. Eğer değilse aynen EXE versiyonu gibi devam eder. Aslında, EXE sürümleri muhtemelen bu tek yürütme dalının kaynak kodu kullanılarak derlenmiştir.

Bununla birlikte yönetici ayrıcalıklarıyla çalıştırıldıysa yükleyici, seçilen güvenlik çözümlerini devre dışı bırakmak için kurbanın sistemini Güvenli Mod’da yeniden başlatmaya çalışır.

Windows işletim sisteminin bir tanılama modu olan Güvenli Mod, sistemi yalnızca minimum işlevsellikle çalıştırır. Bu nedenle, çoğu siber güvenlik önlemi ve koruması Güvenli Mod’da yürürlükte değildir, bu da tehdit aktörlerinin tespit edilmekten kaçınmak ve bunu istismar etmeleri için bir fırsat sağlar. Bu teknik olgun fidye yazılımı grupları arasında bilinmektedir ve 2022 yılında Forbes tarafından bildirildiği üzere geçmişte istismar edilmiştir.

Güvenlik devre dışı bırakma işlevi iki adımda gerçekleşir.

Adım 1

İlk adımın amacı sistemi Güvenli Mod’da yeniden başlatmaktır. Yükleyici bunu Windows komut satırı araçları bcdedit, sc ve reg ‘in bir kombinasyonunu kullanarak gerçekleştirir:

- Güvenli Mod’u varsayılan önyükleme modu olarak ayarlar,

- Güvenli Mod’da Windows Defender’ı devre dışı bırakır,

- Sistem Güvenli Mod’da yeniden başlatıldıktan sonra yükleyiciyi çalıştıran irnagentd adlı bir hizmet oluşturur ve

- Sistemi yeniden başlatır.

Yükleyici tarafından çalıştırılan komutların tam listesi için MDeploye tarafından kullanılan komutlar bölümüne bakınız.

Adım 2

Güvenli Mod’a girdikten sonra yükleyici, kurulum dizinlerini yeniden adlandırarak seçilen güvenlik araçlarını devre dışı bırakır ve ardından Embargo fidye yazılımı yükünü çalıştırır.

Bundan sonra, bir “Güvenli Mod temizliği” yapar; şifresi çözülmüş fidye yazılımı dosyası pay.exe’yi siler, çift şifrelemeyi önlemek için kontrol akışı dosyası stop.exe’yi oluşturur, kalıcılık hizmeti irnagentd’yi siler ve sistemi normal moda geri döndürür.

BAT engelleyici

Olaylardan birinde, DLL yükleyicinin BAT betiği olarak uygulanan ekstra işlevselliğini de gördük. Bu betik tek bir güvenlik çözümünü hedef almaktadır; bu makalenin ilerleyen bölümlerinde tekrar karşılaşacağınız bir konu. Bir kalıcılık hizmeti olan irnagentd yardımıyla Güvenli Mod’da yeniden başlatma ve ardından yüklü güvenlik yazılımının kurulum dizinini yeniden adlandırma tekniğinin aynısını kullanmıştır. Hatta kontrol akışı için aynı stop.exe dosyasını kullanmış ve hata mesajlarını fail.exe (MDeployer’da fail.txt) dosyasına kaydetmiştir.

Bu da yine Embargo’nun araçlarını her bir mağdurun ortamına uyacak şekilde değiştirdiğini göstermektedir.

Günlük kaydı

MDeployer herhangi bir hatayla karşılaşırsa hata mesajlarını fail.txt dosyasına kaydeder ve ardından stop.exe dosyasını oluşturur.

Saldırganın günlük mesajlarında ayırt ettiği dört aşama vardır ve her birinde hataları günlüğe kaydetmek için farklı bir önek kullanırlar:

- [dec] – yük şifresi çözme,

- [exec] – fidye yazılımı yürütme,

- [execk] – MS4Killer uygulaması ve

- [kler] – MS4Killer çalıştırma (bu önek MS4Killer beklenmedik şekilde çıktığında kullanılır).

DLL sürümünde, EXE sürümlerine kıyasla ek günlük mesajı önekleri vardır:

- [sc], [sc delete] – irnagentd hizmetini oluşturma veya silme,

- [reg], [reg-del] – Windows kayıt defterinin değiştirilmesi ve

- [setsb] – bir sonraki yeniden başlatmada Güvenli Mod’u ayarlamak için bcdedit.exe komut satırı aracını kullanma.

Temizleme

MDeployer, farklı durumlarda başlatılan bir temizleme rutininin çeşitli varyantlarına sahiptir. Bu, yükleyici fidye yazılımı yükünü başarıyla yürüttükten sonra ve ayrıca yükleyicinin yürütülmesi sırasında herhangi bir hatayla karşılaşıldığında gerçekleşir.

Temizleme sırasında yükleyici MS4Killer sürecini sonlandırır, şifresi çözülmüş yükleri ve MS4Killer tarafından bırakılan savunmasız sürücüyü siler ve stop.exe akış kontrol dosyasını oluşturur.

Temizleme rutininin stop.exe’nin varlığı tarafından istenmesi durumunda, MDeployer kendi PE dosyasını da siler.

Son olarak, shutdown -r -f -t 00 çağrısını yaparak sistemi yeniden başlatır.

Yürütme

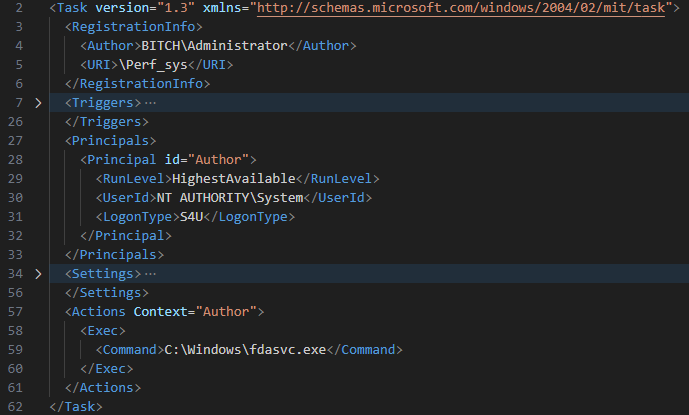

Gözlemlenen tüm durumlarda, yükleyicinin kalıcılığı zamanlanmış bir görev olan Perf_sys (Şekil 5), zaten yükseltilmiş bir sistem kullanıcısı olan BITCH\Administrator tarafından oluşturulmuştur.

Vakalardan birinde, MDeployer’ın yürütülmesine yol açan bir PowerShell betiği de topladık. Komut dosyası WinRM-fs tarafından kullanılana oldukça benziyordu, bu nedenle Embargo’nun yükleyiciyi korumasız bir makineden teslim etmek için bu veya benzer bir araç kullandığını varsayıyoruz.

Aktif geliştirme

Şu ana kadar gördüğümüz yükleyici örneklerinde, grubun araçlarının hala aktif geliştirme aşamasında olduğunu ve “üretime hazır” olmadığını gösteren birkaç tutarsızlık ve “dağınık kontrol akışı” örneği var.

MDeployer’ın MS4Killer tarafından düşürülen savunmasız sürücüyü silmesi özellikle ilginçtir çünkü bu iki aracın birlikte geliştirildiğini göstermektedir. Yine de işlevsellikte kısmi bir örtüşme var; hem MS4Killer hem de MDeployer’ın DLL sürümü güvenlik çözümlerini devre dışı bırakmaya çalışıyor.

Yükleyicinin yük dosyalarını sildikten hemen sonra bunlardan birini çalıştırmaya çalışması nadir görülen bir durum değildir. Bkz. Şekil 6 MDeployer’ın temizleme işlevini çağırdığı ve bu sırada pay.exe’nin silindiği ancak daha sonra aynı dosyayı çalıştırmaya çalıştığı yer.

Aslında, gördüğümüz yükleyicinin DLL sürümü, tamamen çalışmasını engelleyen birkaç hata içeriyor. Bu, tek bir olayda yükleyicinin birden fazla sürümünün kullanıldığını görmemizin nedenini açıklayabilir, tehdit aktörü muhtemelen bu sorunları ilerledikçe öğrenir ve daha sonra anında uyum sağlamak zorunda kalır.

MS4KIller

MS4Killer, Bring Your Own Vulnerable Driver (BYOVD) olarak bilinen tekniği kullanarak güvenlik ürünü süreçlerini sonlandıran tipik bir savunma kaçınma aracıdır. Yükleyiciye benzer şekilde Rust dilinde yazılmıştır. MS4Killer’ın GitHub’da yayımlanan ve yine Rust dilinde yazılmış bir kavram kanıtı (POC) olan s4killer‘dan büyük ölçüde esinlendiğine inanıyoruz. Bu mevcut POC ile olan benzerlik nedeniyle bu aracı EMbargo s4killer’ın kısaltması olan MS4Killer olarak adlandırıyoruz.

İşlevselliğin genişletilmesi

s4killer çalışan bir süreci seçmek ve çekirdekten sonlandırmak için tasarlanmıştır. Bunu, global bir değişkende (.rdata bölümü derlenmiş kodda) saklanan savunmasız bir sürücüyü yükleyerek ve kötüye kullanarak yapar. Sonlandırılacak sürecin PID’si s4killer’a bir program argümanı olarak aktarılır. Sonlandırma, minifilter API’sinden FilterConnectCommunicationPort ve FilterSendMessage aracılığıyla gerçekleştirilir.

Embargo, POC işlevselliğini aşağıdaki özelliklerle genişletti:

- MS4Killer sonsuz bir döngü içinde çalışır ve sürekli olarak çalışan işlemleri tarar.

- Öldürülecek süreç adlarının listesi ikili dosyada sabit kodlanmıştır.

- Gömülü sürücü blobu RC4 kullanılarak şifrelenir.

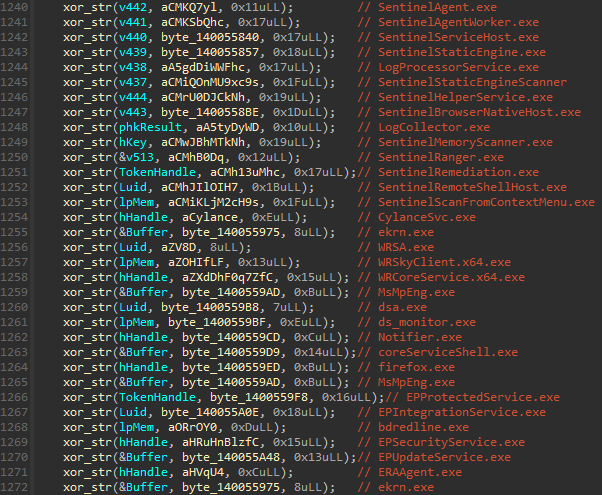

- İkili dizeler basit XOR kullanılarak şifrelenir, yani günlük mesajları, işlem adları ve sürücü şifre çözme için kullanılan RC4 anahtarı.

- Süreç sonlandırma aşamasında, MS4Killer kendisini bir alt süreç olarak ortaya çıkarır ve öldürülecek sürecin PID’sini bir argüman olarak iletir.

- İşlem tarama ve işlem sonlandırma, Rust için bir veri paralelliği kütüphanesi olan Rayon kullanılarak birden fazla iş parçacığına bölünmüştür.

BYOVD

BYOVD, bir tehdit aktörünün çekirdek düzeyinde kod yürütme elde etmek için imzalı, savunmasız çekirdek sürücülerini kötüye kullandığı iyi bilinen bir tekniktir. Fidye yazılımı iştirakleri, saldırıya uğrayan altyapıyı koruyan güvenlik çözümlerini kurcalamak için genellikle tehlikeye atma zincirlerine BYOVD araçlarını dahil eder. Güvenlik araçlarını devre dışı bıraktıktan sonra, iştirakçiler fidye yazılımı yükünün tespit edilip edilmeyeceği konusunda endişelenmeden yükü çalıştırabilir.

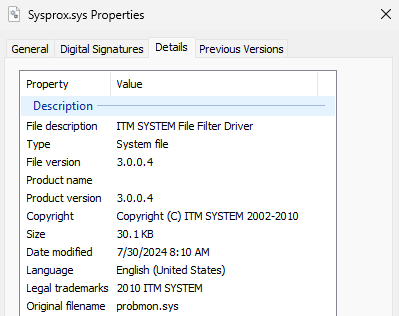

Bu özel durumda, MS4Killer eski ve savunmasız bir mini filtre sürücüsünü kötüye kullanmaktadır: probmon.sys, sürüm 3.0.0.4 (Şekil 7), ITM System Co.,LTD’den zaten iptal edilmiş bir sertifika tarafından imzalanmıştır. Sürücü MS4Killer ikili dosyasına RC4 ile şifrelenmiş bir blob olarak gömülüdür. ITW’nin bu sürücüyü kötüye kullandığını Microsoft’a bildirdik.

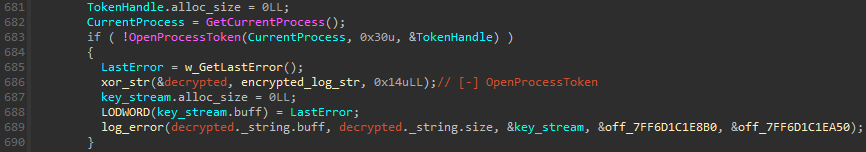

Dize şifre çözme

MS4Killer ikili dosyadaki gömülü dizeleri gözlerden saklamak için şifreleme kullanır: Özellikle günlük mesajı dizelerini, gömülü sürücünün şifresini çözmek için kullanılan RC4 anahtarını ve sonlandırılacak işlem adlarının listesini XOR’lar. Şekil 8 Windows OpenProcessToken API’sinin çağrıldığı bir günlük iletisi şifre çözme örneğini gösterir. İşlev başarısız olursa kullanıcı tanımlı bir işlev (xor_str olarak yeniden adlandırılmış Şekil 8) XORlanmış dizenin şifresini çözer ve sonucu [-] OpenProcessToken,referans olarak aktarılan ilk argümanına saklar. Şifresi çözülen dize, hata bilgileriyle birlikte standart çıkışa yazılır.

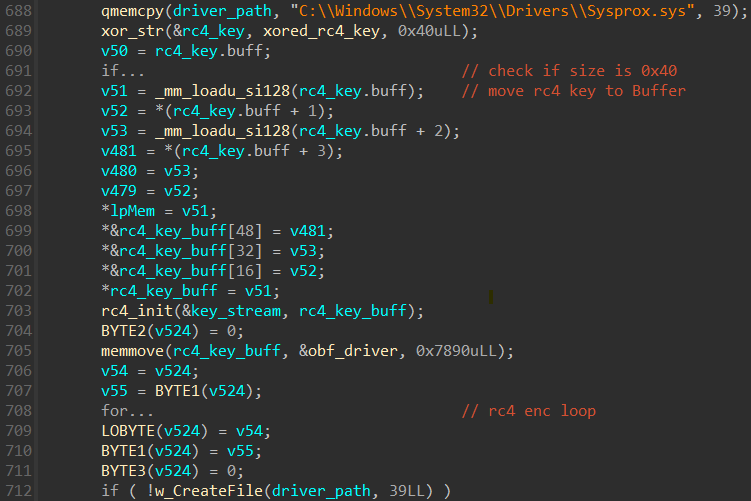

probmon.sys yükleniyor

Daha önce de belirtildiği gibi, meşru savunmasız sürücü, MS4Killer ikili dosyasına RC4 şifreli bir blob (FGFOUDa87c21Vg+cxrr71boU6EG+QC1mwViTciNaTUBuW4gQbcKboN9THK4K35sL anahtarı kullanılarak) olarak gömülmüştür ve bu blob da XOR şifrelidir. MS4Killer’ın savunmasız sürücüyü bıraktığı iki farklı dosya yolu gözlemledik:

- C:\Windows\System32\drivers\Sysprox.sys (Şekil 9)

- C:\Windows\Sysmon64.sys

Sürücü yüklemesi s4killer ile uyumludur:

- Aygıt sürücülerinin yüklenmesi ve boşaltılması için gerekli SeLoadDriverPrivilege’ın etkinleştirilmesi,

- CreateServiceW aracılığıyla bir hizmet oluşturma,

- HKLM\SYSTEM\ControlSet001\services\<service_name> içinde filtre yüklemesi için gerekli ek kayıt defteri anahtarları oluşturma ve

- FilterLoad aracılığıyla sisteme bir minifiltre sürücüsü yüklemek.

MS4Killer’ın şimdiye kadar üç farklı hizmet adı kullandığını gözlemledik: Sysprox, Proxmon ve Sysmon64.

Gizli işlem listesi

MS4Killer çalışan süreçleri sürekli olarak XOR şifreli güvenlik yazılımı süreç adları listesiyle karşılaştırır. Sürücü yüklendikten hemen sonra MS4Killer işlem adları listesinin şifresini çözer (Şekil 10).

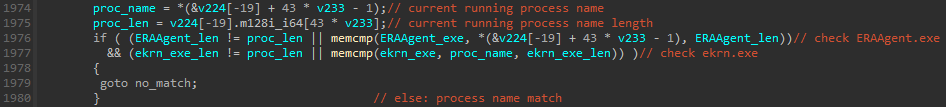

Bu süreç adları birden fazla güvenlik ürünündeki süreçlere referans verir (ayrıca bkz. Ek: MS4Killer sonlandırma işlemi listesi örneği). İçindeki kod parçacığı Şekil 10 işlem adlarında yinelemeler olduğunu (ekrn.exe gibi), bazı dizelerin şifresinin aynı konuma çözüldüğünü (hHandle, Luid ve lpMem değişkenlerine bakın) ve bir kukla işlem adı olduğunu gösterir: firefox.exe. Ayrıca şifresi çözülen dize değişkenlerinin çapraz referanslarını takip etmek, yalnızca işlem adlarının bir alt kümesinin kullanıldığı karşılaştırma mantığına yol açar. Şekil 11 bu özel durumda, yalnızca ESET ürünlerinden ERAAgent.exe ve ekrn.exe işlem adlarının çalışan işlemlerle karşılaştırıldığı bir kod parçacığını göstermektedir. Birden fazla MS4Killer örneğinin yakından incelenmesi, gömülü işlem listesinin her zaman birden fazla güvenlik ürününden işlem adları içermesine rağmen her izinsiz girişte yalnızca belirli bir güvenlik çözümünün işlemlerinin izlendiğini göstermektedir.

MS4Killer örneklerinin gerçek saldırılardan kısa bir süre önce derlendiğini ve yalnızca kurbanın makinesini koruyan güvenlik çözümünü hedef aldığını gösteren kanıtlar gördük.

Sonuç

Bu blog yazısında, yeni fidye yazılımı grubu Embargo tarafından aktif olarak kullanılan MDeployer ve MS4Killer adını verdiğimiz yeni Rust araçlarının bir analizini sunduk. Embargo, fidye yazılımı alanında yeni bir oyuncu ve tecrübeli çetelerin seviyesine yükselme hırsına sahip. Embargo grubunun neden RaaS sunduğuna inandığımıza dair argümanlar sunduk.

Embargo araç setinin temel amacı, kurbanın altyapısındaki güvenlik çözümünü devre dışı bırakarak fidye yazılımı yükünün başarılı bir şekilde dağıtılmasını sağlamaktır. Embargo, saldırının farklı aşamalarında aynı işlevselliği çoğaltarak bunun için çok çaba harcıyor (BAT betiği, MDeployer ve MS4Killer’ın tümü güvenlik çözümünü devre dışı bırakma işlevselliği içeriyor). Ayrıca saldırganların aktif bir izinsiz giriş sırasında araçlarını belirli bir güvenlik çözümü için anında ayarlayabildiklerini gözlemledik.

Hem MDeployer hem de MS4Killer Rust dilinde yazılmıştır. Aynı durum fidye yazılımı yükü için de geçerlidir, bu da Rust’ın grubun geliştiricileri için tercih edilen dil olduğunu göstermektedir. Bir olay sırasında MDeployer’ın iki farklı sürümünün konuşlandırıldığını gözlemledik. Dağıtılan yükleyici, aracın düzgün işlevselliğini bozan mantıksal hatalar da içeriyordu. Araçların izinsiz girişler sırasında değiştirilme şekline ve derleme zaman damgalarının izinsiz giriş zamanlarına yakınlığına dayanarak, araçları dağıtan saldırganın bir izinsiz giriş sırasında kaynak kodunu hızla değiştirme ve araçlarını yeniden derleme yeteneğine sahip olduğunu varsayıyoruz.

IoC’ler

Dosyalar

| SHA-1 | Filename | Detection | Description |

| A1B98B1FBF69AF79E5A3F27AA6256417488CC117 | dtest.dll | Win64/Agent.ECY | MDeployer – loader deploying MS4Killer and Embargo ransomware. |

| F0A25529B0D0AABCE9D72BA46AAF1C78C5B48C31 | fxc.exe | Win64/Agent.ECY | MDeployer – loader deploying MS4Killer and Embargo ransomware. |

| 2BA9BF8DD320990119F42F6F68846D8FB14194D6 | fdasvc.exe | Win64/Agent.ECY | MDeployer – loader deploying MS4Killer and Embargo ransomware. |

| 888F27DD2269119CF9524474A6A0B559D0D201A1 | praxisbackup.exe | Win64/Agent.ECW | MS4Killer – Embargo EDR Killer. |

| BA14C43031411240A0836BEDF8C8692B54698E05 | praxisbackup.exe | Win64/Agent.ECW | MS4Killer – Embargo EDR Killer. |

| 8A85C1399A0E404C8285A723C4214942A45BBFF9 | pay.exe | Win32/Filecoder.Embargo.A | Embargo ransomware. |

| 612EC1D41B2AA2518363B18381FD89C12315100F | win32.exe | Win32/Filecoder.Embargo.A | Embargo ransomware. |

| 7310D6399683BA3EB2F695A2071E0E45891D743B | Sysmon64.sys | Win64/ITMSystem.A | Legitimate vulnerable driver, probmon.sys, dropped and used by MS4Killer. |

| 7310D6399683BA3EB2F695A2071E0E45891D743B | Sysprox.sys | Win64/ITMSystem.A | Legitimate vulnerable driver, probmon.sys, dropped and used by MS4Killer. |

Sertifika

| Serial number | 010000000001306DE166BE |

| Thumbprint | A88758892ED21DD1704E5528AD2D8036FEE4102C |

| Subject CN | ITM System Co.,LTD |

| Subject O | ITM System Co.,LTD |

| Subject L | Guro-gu |

| Subject S | N/A |

| Subject C | KR |

| Valid from | 2011-06-08 06:01:39 |

| Valid to | 2014-06-07 08:32:23 |

Ek MDeployer dosya yolları

- C:\Windows\Debug\b.cache

- C:\Windows\Debug\a.cache

- C:\Windows\Debug\fail.txt

- C:\Windows\Debug\stop.exe

MDeployer tarafından kullanılan komutlar

- reg delete HKLM\SYSTEM\CurrentControlSet\Control\Safeboot\Network\WinDefend /f

- C:\Windows\System32\cmd.exe /c takeown /R /A /F “C:\ProgramData\[redacted]” /D Y

- C:\Windows\System32\cmd.exe /c takeown /R /A /F “C:\Program Files\[redacted]” /D Y

- sc create irnagentd binpath=”C:\Windows\System32\cmd.exe /c start /B rundll32.exe C:\Windows\Debug\dtest.dll,Open” start=auto

- sc delete irnagentd

- reg add HKLM\SYSTEM\CurrentControlSet\Control\Safeboot\Network\irnagentd /t REG_SZ /d Service /f

- C:\Windows\System32\cmd.exe /c bcdedit /set {default} safeboot Minimal

- C:\Windows\System32\cmd.exe /c bcdedit /deletevalue {default} safeboot

- reg delete HKLM\SYSTEM\CurrentControlSet\Control\Safeboot\Network\WinDefend /f

- C:\Windows\System32\cmd.exe /c ping localhost -n 5 > nul & del C:\Windows\Debug\dtest.dll

- shutdown -r -f -t 00

- C:\Windows\praxisbackup.exe

- C:\Windows\Debug\pay.exe

MITRE ATT&CK teknikleri

Bu tablo MITRE ATT&CK çerçevesinin 15. sürümü kullanılarak oluşturulmuştur.

| Tactic | ID | Name | Description |

| Resource Development | T1587.001 | Develop Capabilities: Malware | Embargo group develops its custom toolkit – MDeployer, MS4Killer, and Embargo ransomware. |

| Execution | T1059.003 | Command-Line Interface: Windows Command Shell | Embargo group executes a BAT script that disables security solutions. |

| T1059.001 | Command-Line Interface: PowerShell | Embargo group uses PowerShell to transfer MDeployer to victims’ machines. | |

| T1053.005 | Scheduled Task/Job: Scheduled Task | Embargo group uses scheduled tasks to run MDeployer on compromised endpoints. | |

| T1569.002 | System Services: Service Execution | Embargo group uses a Windows service to execute MDeployer in Safe Mode. | |

| Persistence | T1547.001 | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder | Embargo group modifies the Windows registry to start a custom service in Safe Mode. |

| T1136.002 | Create Account: Domain Account | Embargo group creates its own domain accounts. | |

| Defense Evasion | T1562.001 | Impair Defenses: Disable or Modify Tools | MDeployer, MS4Killer, and a BAT script disable security solutions. |

| T1562.009 | Impair Defenses: Safe Mode Boot | MDeployer and a BAT script reboot into Safe Mode. | |

| T1070.004 | Indicator Removal: File Deletion | MDeployer deletes dropped files during cleanup. | |

| T1112 | Modify Registry | MS4Killer modifies the registry to load a legitimate vulnerable driver. | |

| T1027.013 | Obfuscated Files or Information: Encrypted/Encoded File | Payloads loaded by MDeployer are RC4 encrypted. | |

| Discovery | T1135 | Network Share Discovery | Embargo ransomware performs network share discovery. |

| T1083 | File and Directory Discovery | Embargo ransomware performs file and directory discovery. | |

| Impact | T1490 | Inhibit System Recovery | Embargo ransomware disables automatic Windows recovery. |

| T1486 | Data Encrypted for Impact | Embargo ransomware encrypts files on compromised machines. |

Ekler: MS4Killer sonlandırma süreci listesi örneği (alfabetik sırayla)

| SentinelAgent.exe SentinelAgentWorker.exe SentinelServiceHost.exe SentinelStaticEngine.exe LogProcessorService.exe SentinelStaticEngineScanner.exe SentinelHelperService.exe SentinelBrowserNativeHost.exe LogCollector.exe SentinelMemoryScanner.exe SentinelRanger.exe SentinelRemediation.exe SentinelRemoteShellHost.exe SentinelScanFromContextMenu.exe CylanceSvc.exe ekrn.exe WRSA.exe | WRSkyClient.x64.exe WRCoreService.x64.exe MsMpEng.exe dsa.exe ds_monitor.exe Notifier.exe coreServiceShell.exe firefox.exe MsMpEng.exe EPProtectedService.exe EPIntegrationService.exe bdredline.exe EPSecurityService.exe EPUpdateService.exe ERAAgent.exe ekrn.exe |