ESET Araştırma tarafından 2025 yılının 2. ve 3. çeyreğinde incelenen ve analiz edilen seçilmiş APT gruplarının faaliyetlerine genel bakış

ESET APT Faaliyet Raporu 2025 2. ve 3. Çeyrek, ESET araştırmacıları tarafından Nisan 2025’ten Eylül 2025’e kadar belgelenen, seçilmiş gelişmiş kalıcı tehdit (APT) gruplarının önemli faaliyetlerini özetlemektedir. Vurgulanan operasyonlar, bu dönemde araştırdığımız daha geniş tehdit manzarasını temsil etmektedir. Bunlar, temel eğilimleri ve gelişmeleri göstermekte olup, ESET APT raporlarının müşterilerine sağlanan siber güvenlik istihbarat verilerinin sadece küçük bir bölümünü içermektedir.

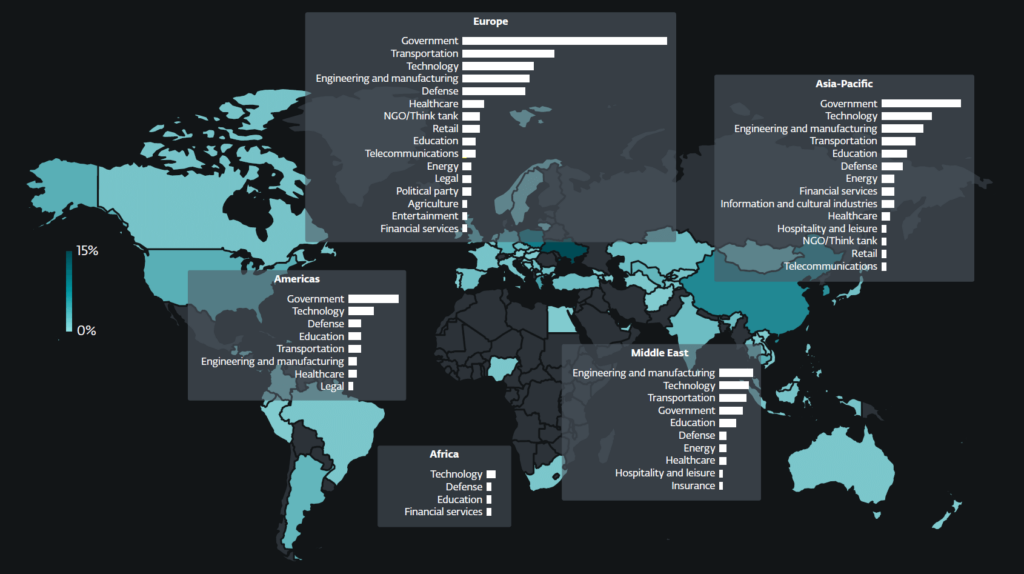

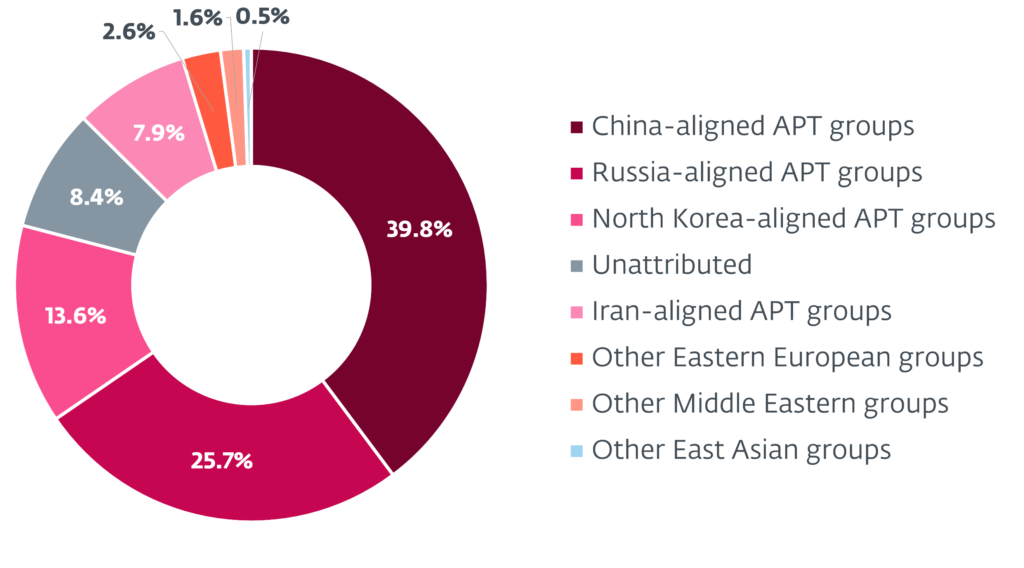

İzlenen dönemde, Çin ile bağlantılı APT grupları Pekin’in jeopolitik hedeflerini ilerletmeye devam etti. PlushDaemon, SinisterEye, Evasive Panda ve TheWizards gibi gruplar tarafından hem ilk erişim hem de yanal hareket için giderek artan bir şekilde “ortadaki düşman” tekniğinin kullanıldığını gözlemledik. Trump yönetiminin Latin Amerika’ya olan stratejik ilgisine bir yanıt olarak görünen ve muhtemelen devam eden ABD-Çin güç mücadelesinin de etkisiyle FamousSparrow, Latin Amerika’da bir turneye çıktı ve bölgedeki birçok devlet kurumunu hedef aldı. Mustang Panda, Güneydoğu Asya, Amerika Birleşik Devletleri ve Avrupa’da oldukça aktif olmaya devam etti ve hükümet, mühendislik ve deniz taşımacılığı sektörlerine odaklandı. Flax Typhoon, halka açık web sunucularını istismar ederek ve kurbanlarını tehlikeye atmak için web kabukları kullanarak Tayvan’daki sağlık sektörünü hedef aldı. Grup, SoftEther VPN altyapısını sık sık güncelliyor ayrıca açık kaynaklı bir proxy olan BUUT’u kullanmaya başladı. Bu arada Speccom, Çin tarafından finanse edilen operasyonlara daha fazla görünürlük kazandırmak ve Çin’in deniz taşımacılığına olan bağımlılığını azaltmak amacıyla Orta Asya’daki enerji sektörünü hedef aldı. Grubun araç setindeki arka kapılardan biri olan BLOODALCHEMY, Çin ile bağlantılı birçok tehdit aktörü tarafından tercih ediliyor gibi görünüyor.

İran yanlısı MuddyWater’ın spearphishing faaliyetlerinde sürekli bir artış gözlemledik. Grup, hedef kuruluş içindeki ele geçirilmiş gelen kutularından içten spearphishing e-postaları gönderme tekniğini benimsedi ve bu teknikle oldukça yüksek bir başarı oranı elde etti. İran yanlısı diğer gruplar da aktif olmaya devam etti: BladedFeline yeni bir altyapı benimsedi, GalaxyGato ise geliştirilmiş bir C5 arka kapısı kullandı. GalaxyGato, kimlik bilgilerini çalmak için DLL arama sırası ele geçirme yöntemini kullanarak kampanyasına ilginç bir değişiklik getirdi.

Kuzey Kore ile bağlantılı tehdit aktörleri kripto para sektörünü hedef aldı ve özellikle faaliyetlerini daha önce kapsamlarında görülmeyen Özbekistan’a kadar genişletti. Son aylarda, DeceptiveDevelopment, Lazarus, Kimsuky ve Konni tarafından casusluk, Pyongyang’ın jeopolitik önceliklerini ilerletme ve rejim için gelir elde etme amacıyla yürütülen birkaç yeni kampanyayı belgeledik. Kimsuky, diplomatik kuruluşları, Güney Kore düşünce kuruluşlarını ve akademiyi hedeflemek için ClickFix tekniğini denedi, Konni ise macOS sistemlerine alışılmadık bir şekilde odaklanan sosyal mühendislik yöntemini kullandı.

Rusya ile bağlantılı gruplar, Ukrayna ve Ukrayna ile stratejik bağları olan ülkelere odaklanmaya devam ederken, faaliyetlerini Avrupa kuruluşlarına da genişletti. Spearphishing, bu grupların başlıca saldırı yöntemi olmaya devam etti. RomCom, WinRAR’daki bir sıfır gün güvenlik açığını istismar ederek kötü amaçlı DLL’ler dağıtıp çeşitli arka kapılar açtı. Bu güvenlik açığını WinRAR’a bildirdik ve WinRAR da hemen yama uyguladı. Grubun faaliyetleri çoğunlukla AB ve Kanada’daki finans, imalat, savunma ve lojistik sektörlerine odaklanmıştı. Gamaredon, Ukrayna’yı hedef alan en aktif APT grubu olmaya devam etti ve faaliyetlerinin yoğunluğu ve sıklığı belirgin bir şekilde arttı. Bu faaliyet artışına, Gamaredon’un Turla’nın arka kapılarından birini seçici olarak kullanmasıyla Rusya yanlısı APT grupları arasında nadir görülen bir iş birliği örneği eşlik etti. Gamaredon’un araç seti, muhtemelen bu iş birliğinin de etkisiyle yeni dosya hırsızları veya tünel hizmetlerinin eklenmesi gibi gelişmelerle evrimini sürdürdü.

Sandworm, Gamaredon’a benzer şekilde Ukrayna’ya odaklandı ancak siber casusluktan ziyade yıkım amaçlıydı. Grup, devlet kurumlarına, enerji ve lojistik sektöründeki şirketlere ve daha da önemlisi tahıl sektörüne karşı veri siliciler (ZEROLOT, Sting) kullandı. Muhtemel amaç, Ukrayna ekonomisini zayıflatmaktı. Rusya ile bağlantılı bir başka tehdit aktörü olan InedibleOchotense, ESET’i taklit eden bir spearphishing kampanyası yürüttü. Bu kampanya, Kalambur arka kapısı ile birlikte meşru bir ESET ürününün indirilmesine yol açan trojanize ESET yükleyicisini içeren e-postalar ve Signal mesajlarını içeriyordu.

Son olarak, daha az bilinen grupların dikkat çeken faaliyetleri arasında FrostyNeighbor’un Roundcube’deki bir XSS güvenlik açığını istismar etmesi yer aldı. Polonya ve Litvanya şirketleri, Polonya şirketlerini taklit eden spearphishing e-postalarının hedefi oldu. E-postalar, yapay zekâ tarafından oluşturulan içeriği anımsatan bir yapıya sahip, belirgin bir şekilde kullanılan ve birleştirilen madde işaretleri ve emojiler içeriyordu, bu da kampanyada yapay zekânın kullanılmış olabileceğini düşündürüyor. Teslim edilen yükler arasında bir kimlik bilgisi hırsızı ve bir e-posta mesajı hırsızı yer alıyordu. Ayrıca Irak’ta daha önce bilinmeyen bir Android casus yazılım ailesi tespit ettik ve buna Wibag adını verdik. YouTube uygulaması kılığına giren Wibag, Telegram ve WhatsApp gibi mesajlaşma platformlarının yanı sıra Instagram, Facebook ve Snapchat’i de hedef alıyor. Yetenekleri arasında keylogging ve SMS mesajlarının, arama kayıtlarının, konum verilerinin, kişilerin, ekran kayıtlarının ve WhatsApp aramalarının ve normal telefon aramalarının kayıtlarının çalınması yer alıyor. İlginç bir şekilde, casus yazılımın yönetici panelinin giriş sayfasında Irak Ulusal Güvenlik Servisi’nin logosu görüntüleniyor.

ESET APT Faaliyet Raporu Q2 2025–Q3 2025’te açıklanan kötü amaçlı faaliyetler ESET ürünleri tarafından tespit edilmiştir; paylaşılan istihbarat çoğunlukla ESET’in tescilli telemetri verilerine dayanmaktadır ve ESET araştırmacıları tarafından doğrulanmıştır.

ESET APT Etkinlik Raporları, ESET Tehdit İstihbaratı APT Raporlarında sağlanan siber güvenlik istihbarat verilerinin yalnızca bir kısmını içerir. Daha fazla bilgi için ESET Tehdit İstihbaratı web sitesini ziyaret edin.

ESET APT Faaliyet Raporu 2025 2. ve 3. Çeyrek