ESET Research tarafından 2024’ün 4. çeyreği ve 2025’in 1. çeyreğinde araştırılan ve analiz edilen seçilmiş APT gruplarının faaliyetlerine genel bir bakış

ESET APT Faaliyet Raporu Q4 2024-Q1 2025, Ekim 2024’ten Mart 2025’in sonuna kadar ESET araştırmacıları tarafından belgelenen seçilmiş gelişmiş kalıcı tehdit (APT) gruplarının önemli faaliyetlerini özetlemektedir. Vurgulanan operasyonlar, bu dönemde araştırdığımız daha geniş tehdit ortamını temsil ediyor, temel eğilimleri ve gelişmeleri gösteriyor ve ESET’in özel APT raporlarının müşterilerine sağlanan siber güvenlik istihbarat verilerinin yalnızca bir kısmını içeriyor.

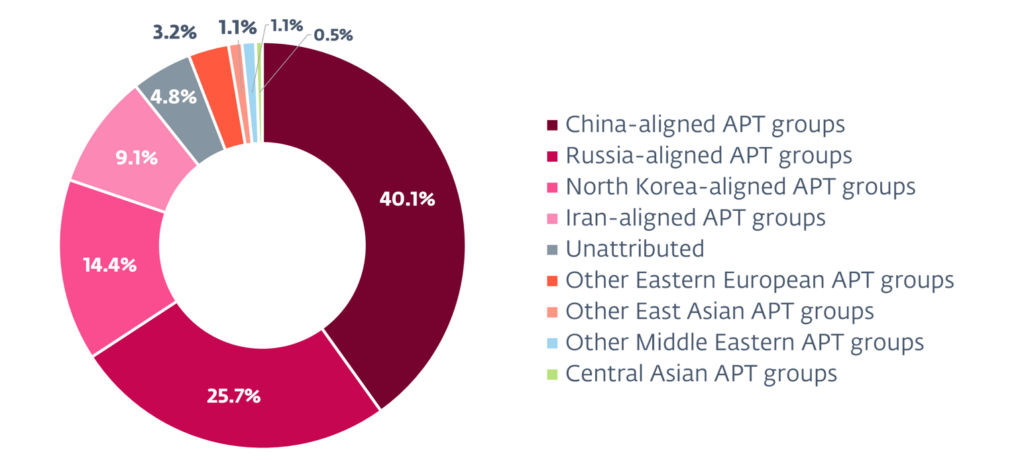

İzlenen dönem boyunca, Çin’e bağlı tehdit aktörleri, Avrupalı kuruluşlara odaklanarak ısrarlı casusluk kampanyaları yürütmeye devam etti. Mustang Panda, Korplug yükleyiciler ve kötü amaçlı USB sürücüler aracılığıyla devlet kurumlarını ve deniz taşımacılığı şirketlerini hedef alarak en aktif aktör olmaya devam etti. DigitalRecyclers, KMA VPN anonimleştirme ağını kullanarak ve RClient, HydroRShell ve GiftBox arka kapılarını dağıtarak AB devlet kurumlarını hedeflemeye devam etti. PerplexedGoblin, NanoSlate adını verdiğimiz yeni casusluk arka kapısını bir Orta Avrupa devlet kuruluşuna karşı kullanırken Webworm SoftEther VPN kullanarak bir Sırp devlet kuruluşunu hedef aldı ve bu aracın Çin’e bağlı gruplar arasında devam eden popülerliğini vurguladı. Bunun yanı sıra finansal kazanç için ara sıra fidye yazılımı dağıtabilen bir ShadowPad kümesinin öncelikle casusluk yaptığına inanıyoruz. Ayrıca Worok’un HDMan, PhantomNet ve Sonifake gibi paylaşılan casusluk araç setlerini sık sık kullandığını vurguladık ve bu araçları içeren kampanyaların diğer gruplara yapılan tutarsız üçüncü taraf atıflarını ele aldık.

İran’a bağlı tehdit aktörleri, uzaktan izleme ve yönetim (RMM) yazılımını zıpkınla kimlik avı saldırılarında sıklıkla kullanan MuddyWater liderliğinde oldukça aktif olmaya devam etti. Özellikle MuddyWater, İsrailli bir imalat şirketini hedef almak için bir OilRig alt grubu olan Lyceum ile yakın iş birliği yaptı. BladedFeline, daha önceki kurbanı olan Özbekistan’daki bir telekomünikasyon şirketini İran’ın diplomatik erişimiyle aynı zamana denk gelecek şekilde tekrar ziyaret etti. CyberToufan, İsrail’deki birden fazla kuruluşa karşı bir wiper saldırısı düzenleyerek yıkıcı operasyonlar gerçekleştirdi. Kuzey Kore’ye bağlı tehdit aktörleri özellikle mali amaçlı kampanyalarda aktifti. DeceptiveDevelopment, öncelikle kripto para, blok zinciri ve finans sektörlerindeki sahte iş ilanlarını kullanarak hedefini önemli ölçüde genişletti. Grup, çok platformlu WeaselStore kötü amaçlı yazılımını dağıtmak için ClickFix saldırıları ve sahte GitHub sorun gönderileri gibi yenilikçi sosyal mühendislik teknikleri kullandı. FBI tarafından TraderTraitor’a atfedilen Bybit kripto para hırsızlığı, Safe{Wallet}’ın tedarik zincirinin tehlikeye atılmasını içeriyordu ve yaklaşık 1,5 milyar ABD doları zarara neden oldu. Bu arada, Kuzey Kore’ye bağlı diğer grupların operasyonel tempolarında dalgalanmalar görüldü: 2025’in başlarında Kimsuky ve Konni, 2024’ün sonunda gözle görülür bir düşüşün ardından olağan faaliyet seviyelerine geri döndü ve hedeflerini İngilizce konuşan düşünce kuruluşlarından, STK’lardan ve Kuzey Kore uzmanlarından uzaklaştırarak öncelikle Güney Koreli kuruluşlara ve diplomatik personele odaklandı; Andariel ise bir yıllık hareketsizliğin ardından Güney Koreli bir endüstriyel yazılım şirketine yönelik sofistike bir saldırıyla yeniden ortaya çıktı.

Başta Sednit ve Gamaredon olmak üzere Rusya’ya bağlı tehdit aktörleri, öncelikle Ukrayna ve AB ülkelerini hedef alan agresif kampanyalarını sürdürmüştür. Sednit, webmail hizmetlerindeki siteler arası komut dosyası oluşturma (XSS) açıklarından faydalanma yöntemini geliştirerek RoundPress Operasyonunu Roundcube’den Horde, MDaemon ve Zimbra’yı da kapsayacak şekilde genişletti. Grubun MDaemon E-posta Sunucusundaki (CVE-2024-11182) sıfır gün açığını Ukraynalı şirketlere karşı başarıyla kullandığını, RomCom’un ise Mozilla Firefox (CVE-2024-9680) ve Microsoft Windows’a (CVE-2024-49039) karşı sıfır gün açıklarını kullanarak gelişmiş yetenekler sergilediğini keşfettik. Tüm bu güvenlik açıkları ESET araştırmacıları tarafından ilgili tedarikçilere bildirildi. Gamaredon, kötü amaçlı yazılım gizleme özelliğini geliştirerek ve Dropbox’tan yararlanan bir dosya hırsızı olan PteroBox’ı tanıtarak Ukrayna’yı hedef alan en üretken aktör olmaya devam ederken kötü şöhretli Sandworm grubu, Active Directory Grup İlkesi aracılığıyla ZEROLOT adlı yeni bir wiper dağıtarak ve erken tehlikeye atma aşamalarında RMM araçlarını kullanarak Ukrayna enerji şirketlerine yönelik yıkıcı operasyonları yoğunlaştırdı.

Son olarak, daha az bilinen gruplar tarafından gerçekleştirilen kayda değer faaliyetler arasında Japonya’da muhtemelen Kuzey Kore ile bağlantılı kişilere odaklanan APT-C-60 ve henüz kimliği belirlenemeyen bir tehdit aktörü tarafından yürütülen, Dünya Ekonomik Forumu ve seçim web sitelerini taklit ederek Ukraynalı yetkililerden ve diplomatlardan hassas bilgiler elde etmeyi amaçlayan oldukça hedefli bir kimlik avı kampanyası yer almaktadır. StealthFalcon ayrıca Türkiye ve Pakistan’da casusluk odaklı operasyonlar yürütmüştür.

ESET APT Faaliyet Raporu Q4 2024-Q1 2025’te açıklanan kötü amaçlı faaliyetler ESET ürünleri tarafından tespit edilmiştir; paylaşılan istihbarat çoğunlukla tescilli ESET telemetri verilerine dayanmaktadır ve ESET araştırmacıları tarafından doğrulanmıştır.

ESET APT Etkinlik Raporları, ESET APT Reports PREMIUM’da sağlanan siber güvenlik istihbarat verilerinin yalnızca bir kısmını içerir. Daha fazla bilgi için ESET Threat Intelligence web sitesini ziyaret edin.

ESET APT Faaliyet Raporu Q4 2024-Q1 2025

Önceki Rapor için tıklayın.