Kurumsal veriler fidye yazılımı grupları tarafından ifşa edildiğinde, saldırı haber döngüsünden kaybolduktan sonra bile sonuçları uzun süre devam eder

Siber suçlar alanında, değişim tartışmasız tek sabit unsurdur. Siber şantaj, daha geniş bir suç kategorisi olarak kalıcılığını kanıtlamış olsa da tartışmasız en zararlı “türü” olan fidye yazılımı yalnızca şifrelemeyle varlığını sürdürmez veya yok olmaz. Eskiden kullanılan yöntemler büyük ölçüde dosya veya sistemleri kilitlemek ve şifre çözme anahtarı için ödeme talep etmekti ancak son yıllarda kampanyalar şifrelemeyi veri sızdırma ve çalınan bilgileri yayımlama tehditleriyle birleştirmeye başladı.

İşte burada, özel sızıntı siteleri veya veri sızıntı siteleri (DLS’ler) devreye girer. İlk olarak 2019’un sonlarında ortaya çıkan DLS’ler, o zamandan beri çift şantaj stratejisinin belkemiği hâline gelmiştir. Tehdit aktörleri, kurumsal verileri (şifrelemeden önce) çalar ve ardından ganimeti kamuoyuna açık bir şekilde silah olarak kullanır, böylece bir güvenlik olayını tam anlamıyla bir kamu krizi hâline getirir.

Güvenlik uzmanları ve kolluk kuvvetleri elbette bu değişimi yıllardır takip ediyor. FBI ve CISA artık fidye yazılımını rutin olarak “veri hırsızlığı ve şantaj” sorunu olarak tanımlıyor. Ransomware.live gibi kamuya açık takip projeleri de aynı yönde işaret ediyor ancak kesin kurban sayıları ihtiyatla ele alınmalıdır. Sızıntı siteleri, suçluların “reklamını yapmayı” seçtikleri olayları yansıtıyor, tüm olayları değil.

Fidye yazılımı ekosisteminde DLS’lerin rolünü ve mağdur kuruluşlar için sonuçlarını inceleyelim.

Fidye yazılımı grupları veri sızıntı sitelerini nasıl kullanıyor?

Dark web’de barındırılan ve Tor ağı üzerinden erişilebilen bu siteler, genellikle çalınan verilerin bir örneğini yayımlar ve ödeme yapılmadığı takdirde kurbanları tüm verileri kamuya ifşa etmekle tehdit eder. Bazen kurban pes etmeyi reddettikten sonra materyal yayımlanır ve böylece kurbanlar daha da zor durumda kalır. Kurbanlar hakkında bilgiler, çalınan materyalin kapsamı ve hatta kaçınılmaz hissettirmek için belirlenen son tarihler, bu stratejinin bir parçasıdır.

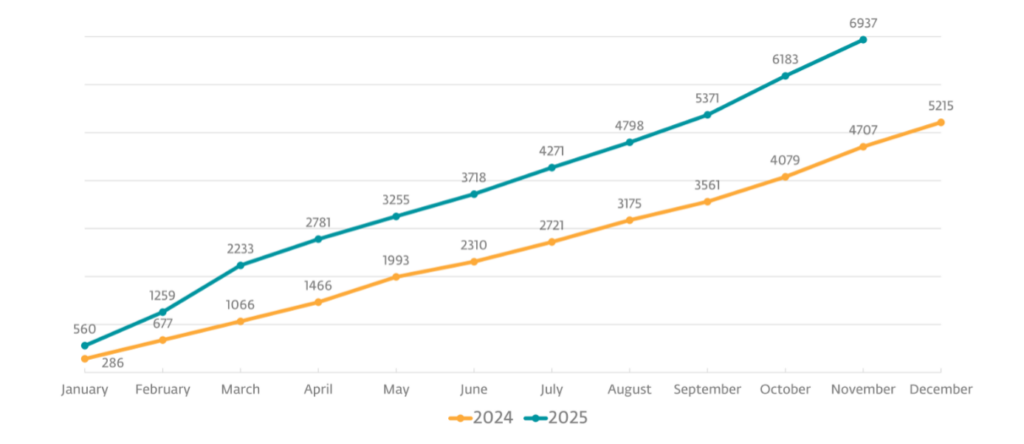

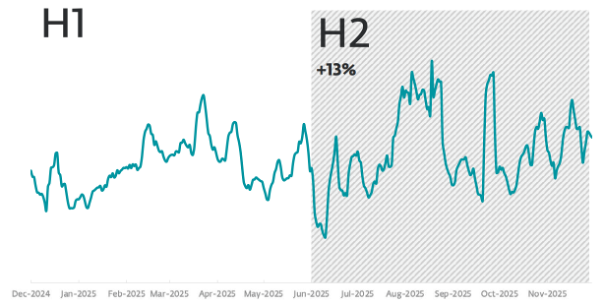

Şekil 1. Ecrime.ch aracılığıyla toplanan, veri sızıntısı sitelerinde kamuya açıklanan kurban sayısı (kaynak: ESET Tehdit Raporu H2 2025)

Bu stratejiyi yıkıcı kılan şey hızı ve yayılma gücüdür. Olay kamuoyuna duyurulduğunda birden fazla risk tek ve oldukça görünür bir anda birleşir ve kurban kuruluş, genellikle BT ve güvenlik personeli çalınanların ne olduğunu veya saldırının ne kadar yayıldığını tam olarak anlamadan önce, şüphe ve belirsizlik bulutunun altında çalışır. Ve elbette amaç da budur: Veri sızıntı siteleri bir baskı aracıdır.

Bu nedenle de özenle seçilirler. Saldırganlar genellikle blöf yapmadıklarını göstermek için yeterli miktarda materyal yayımlarlar; birkaç sözleşme veya bir dizi e-posta. Kurban pes etmedikçe daha fazlası da gelir.

Gerçekten de zarar nadiren ilk kurbanla sınırlı kalır. Veriler, bir kez döküldükten veya yeniden satıldıktan sonra, sonraki suçların yakıtı hâline gelir ve güvenlik ekipleri, bu verilerin kimlik avı kitlerinde, iş e-postası dolandırıcılığı (BEC) kampanyalarında ve kimlik sahtekârlığı planlarında yeniden ortaya çıktığını görür. Tedarik zinciri olaylarında, bir ihlal dalga dalga yayılabilir ve kurbanın müşterilerini ve ortaklarını tehlikeye atabilir. Bu domino etkisi, yetkililerin fidye yazılımını bir dizi münferit kaza olarak değil, sistemik bir risk olarak ele almasının nedenlerinden biridir.

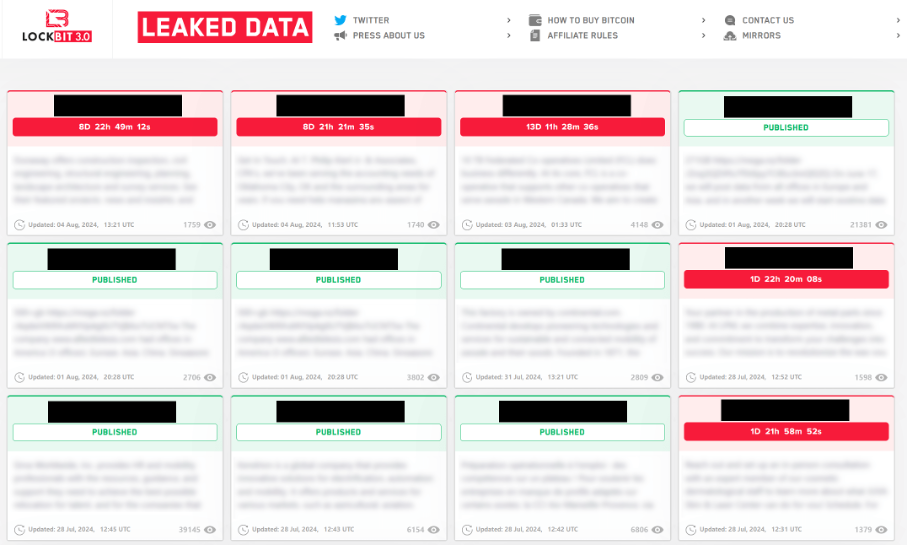

Şekil 2. Tipik LockBit sızıntı sitesi (kaynak: ESET Research)

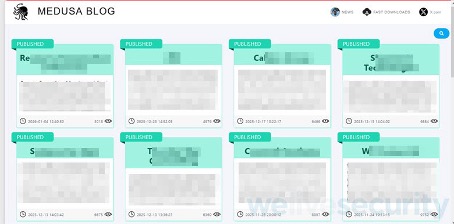

Şekil 3. Medusa fidye yazılımının veri sızıntı sitesi

Tasarımdan kaynaklanan baskı

Sızıntı sitesinin her öğesi, psikolojik baskıyı en üst düzeye çıkarmak için tasarlanmıştır.

- Yetkisiz erişimin kanıtı. Çeteler, saldırının gerçek olduğunu ve tehdidin inandırıcı olduğunu göstermek için sözleşmeler ve şirket içi e-postalar gibi örnek belgeler yayımlar.

- Aciliyet: Zamanlayıcılar ve geri sayımlar, zamanın dolmakta olduğu hissini uyandırır çünkü zaman baskısı altında alınan kararlar genellikle saati kontrol eden tarafın lehine olur.

- Kamuya ifşa: Çalınan veriler hiçbir zaman kamuya açıklanmasa bile ihlalle ilişkilendirilmek bile itibar kaybına neden olur ve bu zararın giderilmesi yıllar alabilir.

- Yasal risk: GDPR, HIPAA ve ABD’de giderek genişleyen eyalet düzeyindeki gizlilik yasaları gibi çerçeveler altında, kişisel verileri içeren doğrulanmış bir ihlal, zorunlu açıklamalar, soruşturmalar ve para cezalarına yol açabilir.

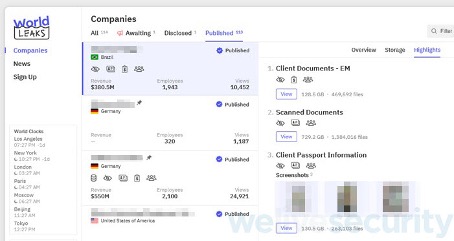

Şekil 4. World Leaks veri sızıntısı sitesi

Gaspın ötesinde

Bazı hizmet olarak fidye yazılımı (RaaS) operatörleri, sızıntı sitelerinin işlevlerini genişletmiştir. LockBit, altyapısı 2024’ün başlarında kolluk kuvvetleri tarafından ele geçirilmeden önce, sızıntı sitesinde bir hata ödül programı yürütmekteydi ve kodlarında güvenlik açıkları bulan herkese ödeme yapıyordu.

Diğerleri ise şirket çalışanlarına yönelik “iş ilanları” yayımlayarak, giriş bilgilerini paylaşmaya veya güvenlik kontrollerini zayıflatmaya istekli çalışanlara ödeme teklif ediyor. Yine diğer siteler ise saldırganların “ortaklık programları”nı tanıtarak gelir paylaşımını ve başvuru yöntemini açıklayarak, yeni nesil saldırganlar için birer işe alım platformu görevi görüyor.

Şekil 5. LockBit tarafından 2022’de duyurulan Hata Ödül Programı (kaynak: Analyst1)

Fidye yazılımı çetelerine geniş açı

Veri sızıntı siteleri, teknolojinin ötesinde şirketlerin zayıf noktalarını hedef aldıkları için işe yarıyor. Potansiyel bir veri sızıntısı, itibar kaybı, müşteriler ve ortaklar arasında güven kaybı, finansal zararlar, yasal yaptırımlar ve davalar gibi birçok riski birden tetikliyor.

Fidye yazılımı çeteleri çalınan bilgileri sattıkları için çalıntı veri pazarını besler ve takip eden saldırıları mümkün kılar. Bazı grupların şifrelemeyi tamamen atlayıp “sadece” verileri ele geçirip yayımlamakla tehdit ettikleri bile görülmüştür.

Bu arada kurbanlar, sonuçları düşünmek için yeterli zamanları olmadan kararlar almak zorunda kalır. Kişisel bilgileri bu olayda ele geçirilen kişiler, uzun süren temizlik işlemleri, olası hesap ele geçirmeleri ve kimlik dolandırıcılığı ile karşı karşıya kalır.

Şekil 6. 2025’in ilk yarısı ve ikinci yarısında fidye yazılımı tespit eğilimi, yedi günlük hareketli ortalama (kaynak: ESET Tehdit Raporu H2 2025)

Bu durumda, fidyeyi ödemek (nispeten) kolay bir çıkış yolu veya en az kötü seçenek gibi görünebilir. Ancak ikisi de değildir. Ödeme, dosya veya sistem kurtarılmasını garanti etmez, verilerin gizli kalacağını da garanti etmez. Fidyeyi ödeyen birçok kuruluş, birkaç ay içinde tekrar saldırıya uğradı. Ve her ödeme, bir sonraki saldırının finansmanına katkıda bulunur.

Kuruluşlar için fidye yazılımı tehdidi, aşağıdakileri içeren kapsamlı savunma önlemleri gerektirir:

- EDR/XDR/MDR özelliklerine sahip gelişmiş güvenlik çözümleri kullanmak. Bu çözümler, yetkisiz işlem yürütme ve şüpheli yanal hareket gibi anormal davranışları izleyerek tehdidi anında durdurur. Bu ürünler, genellikle güvenlik açıklarından yararlanarak güvenlik ürünlerini sonlandırmak veya çökertmek için EDR katillerini giderek daha fazla kullanan suçlular için baş belasıdır.

- İyi tanımlanmış, sıkı erişim kontrolleriyle yanal hareketleri kısıtlama. Sıfır Güven ilkeleri, herhangi bir varlık için varsayılan güven varsayımlarını ortadan kaldırarak şirketin güvenlik durumunu güçlendirir. Tehdit aktörleri, genellikle ele geçirilmiş oturum açma kimlik bilgilerini ve uzak masaüstü protokol erişimini kullanarak ağlarda manuel olarak gezinir.

- Tüm yazılımlarınızı güncel tutun. Bilinen güvenlik açıkları, fidye yazılımı aktörleri için başlıca giriş vektörlerinden biridir.

- Fidye yazılımının erişemeyeceği veya değiştiremeyeceği, izole edilmiş, hava boşluğu olan ortamlarda yedeklemeler saklayın. Fidye yazılımının birincil amacı, hassas verileri bulmak ve şifrelemektir. Daha da kötüsü, kurbanlar fidyeyi ödediklerinde bile hatalı şifre çözme işlemleri kalıcı veri kaybına neden olabilir, fidye ödemenin diğer olası sonuçlarından bahsetmeye gerek bile yok. Dayanıklı yedeklemeler ve fidye yazılımı giderme yetenekleri, tehdidin neden olduğu hasarı azaltmada büyük rol oynar.

- İyi tasarlanmış güvenlik farkındalığı eğitimleriyle daha da geliştirilen insan uyanıklığı da oldukça etkili bir savunma bariyeri oluşturur. Kötü amaçlı e-postaları erken tespit edebilen bir çalışan, fidye yazılımı aktörlerinin en sevdiği giriş noktalarından birini ortadan kaldırır ve bu tek başına, tüm kuruluşunuzu mağdur eden bir saldırı riskini önemli ölçüde azaltabilir.

Fidye yazılımı hizmeti (RaaS) modeli geniş bir suçlu kullanıcı tabanını çekmeye devam ettikçe ve sayısız tehdide uzun ömürlülük ve uyarlanabilirlik sağladıkça fidye yazılımının evrimi hız kesmeden devam etmektedir. Suçlular çalınan verileri güvenilir bir şekilde kamuoyunun gözü önüne serebildikleri sürece, bunu yapmaya devam edecekler ve fidye yazılımı bir para makinesi olmaya devam edecektir.