ESET araştırmacıları, video olarak gizlenmiş kötü amaçlı dosyaların gönderilmesine olanak tanıyan Android için sıfır gün Telegram açığını keşfetti

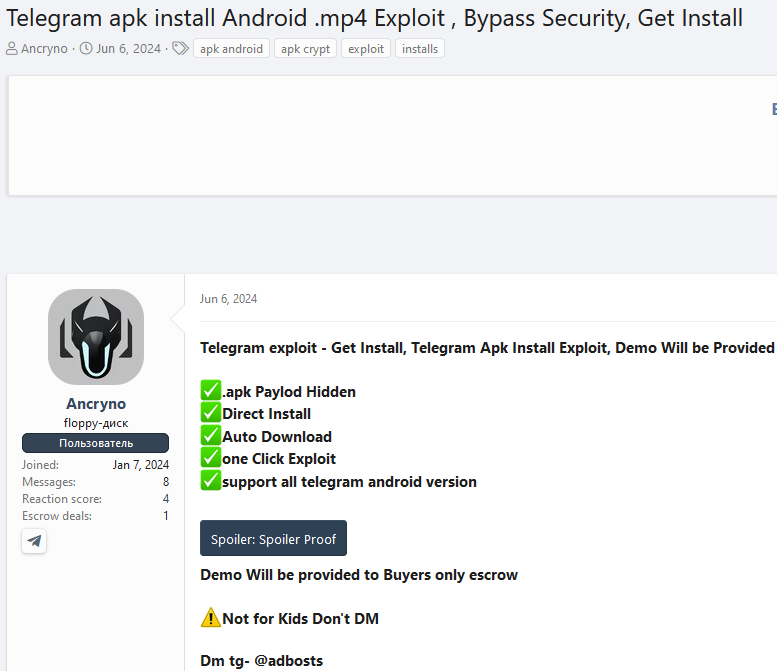

ESET araştırmacıları, 6 Haziran 2024 tarihli bir yeraltı forum gönderisinde belirtilmemiş bir fiyatla satışa sunulan Android için Telegram’ı hedef alan bir sıfır gün açığı keşfetti. Saldırganlar, EvilVideo olarak adlandırdığımız bir güvenlik açığını kötüye kullanarak kötü amaçlı Android yüklerini Telegram kanalları, grupları ve sohbetleri aracılığıyla paylaşabilir ve multimedya dosyaları olarak görünmelerini sağlayabilir.

İstismarın bir örneğini bulabilmemiz, onu daha fazla analiz etmemize izin verdi. Bu durumu 26 Haziran 2024 tarihinde Telegram’a bildirdik ve 11 Temmuz’da da Telegram, 10.14.5 ve üzeri sürümlerindeki güvenlik açığını gideren bir güncelleme yayımladı.

Kilit noktalar:

- 26 Haziran 2024 tarihinde bir yeraltı forumunda, Android için Telegram’ı hedef alan bir sıfır gün istismarının reklamını bulduk.

- Yararlandığı güvenlik açığını EvilVideo olarak adlandırdık ve Telegram’a bildirdik ve ekipleri uygulamayı 11 Temmuz 2024 tarihinde yamaladı.

- EvilVideo, saldırganların Android için yamalanmamış Telegram’da video dosyaları olarak görünen kötü amaçlı yükler göndermesine olanak tanıyor.

- Açık, yalnızca 10.14.4 ve daha eski Android Telegram sürümlerinde çalışıyor.

Keşif

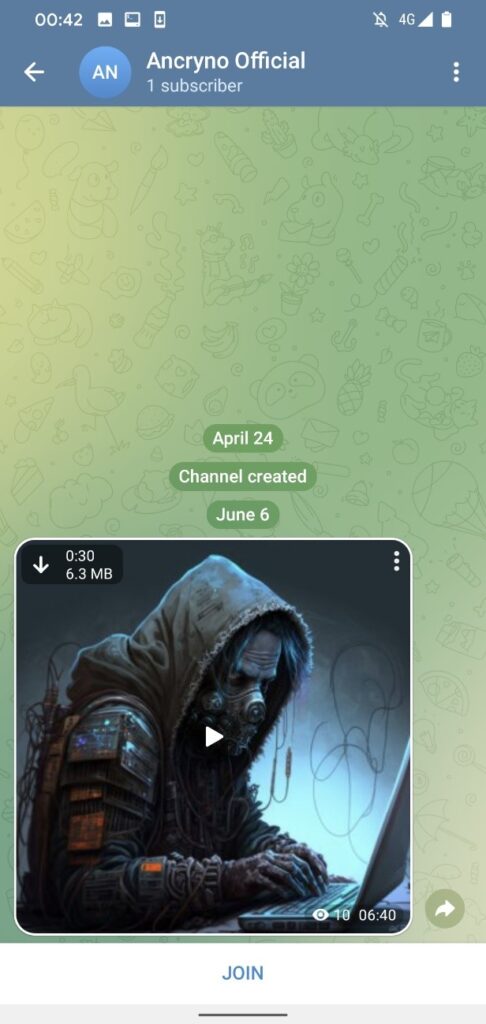

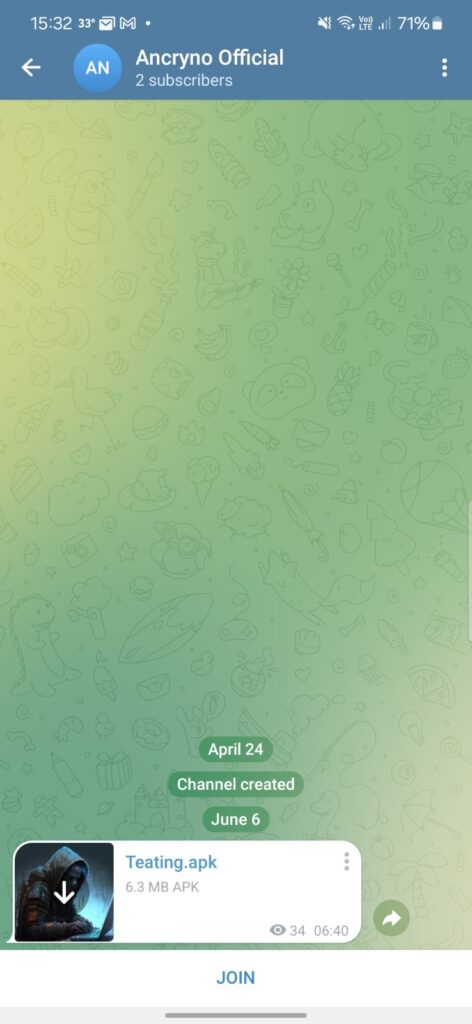

Gönderide, satıcı ekran görüntülerini ve herkese açık bir Telegram kanalında istismarı test ettiği bir videoyu gösteriyor. Söz konusu kanalı kendimiz tespit ettiğimizde açık hala mevcuttu. Bu da yükü ele geçirmemizi ve detaylı incelememizi sağladı.

Analiz

İstismar analizimiz, Telegram’ın 10.14.4 ve daha eski sürümlerinde çalıştığını ortaya koydu. Geliştiricilerin özel olarak hazırlanmış multimedya dosyalarını Telegram sohbetlerine veya kanallarına programlı olarak yüklemelerine izin verdiği için belirli yükün büyük olasılıkla Telegram API kullanılarak hazırlandığını tahmin ediyoruz.

Bu istismar, tehdit aktörünün bir Android uygulamasını ikili eklenti olarak değil multimedya ön izlemesi olarak görüntüleyen bir yük oluşturabilmesine dayanıyor gibi görünüyor. Sohbette paylaşıldığında kötü amaçlı yük 30 saniyelik bir video olarak görünür (Şekil 3).

Varsayılan olarak, Telegram üzerinden alınan medya dosyaları otomatik olarak indirilecek şekilde ayarlanmıştır. Bu, seçeneğin etkin olduğu kullanıcıların, paylaşıldığı sohbeti açtıklarında kötü amaçlı yükü otomatik olarak indirecekleri anlamına gelir. Bu seçenek manuel olarak devre dışı bırakılabilir. Bu durumda paylaşılan, görünen videonun sol üst köşesindeki indirme düğmesine dokunarak yük yine de indirilebilir (Şekil 3)

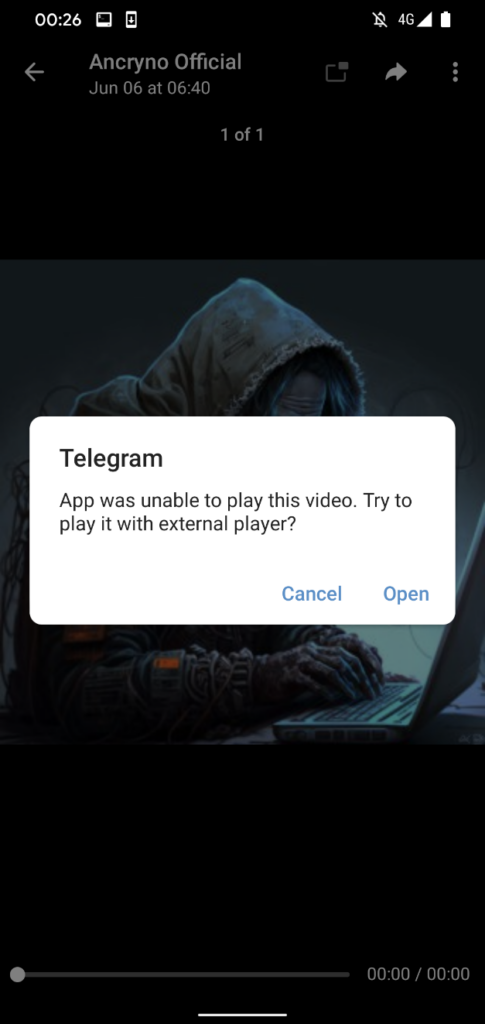

Kullanıcı “videoyu” oynatmaya çalışırsa Telegram videoyu oynatamadığını belirten bir mesaj görüntüler ve harici bir oynatıcı kullanılmasını önerir. (Şekil 4) Bu, Android için meşru Telegram uygulamasının kaynak kodunda bulduğumuz orijinal bir Telegram uyarısıdır; kötü amaçlı yük tarafından hazırlanmamış ve itilmemiştir.

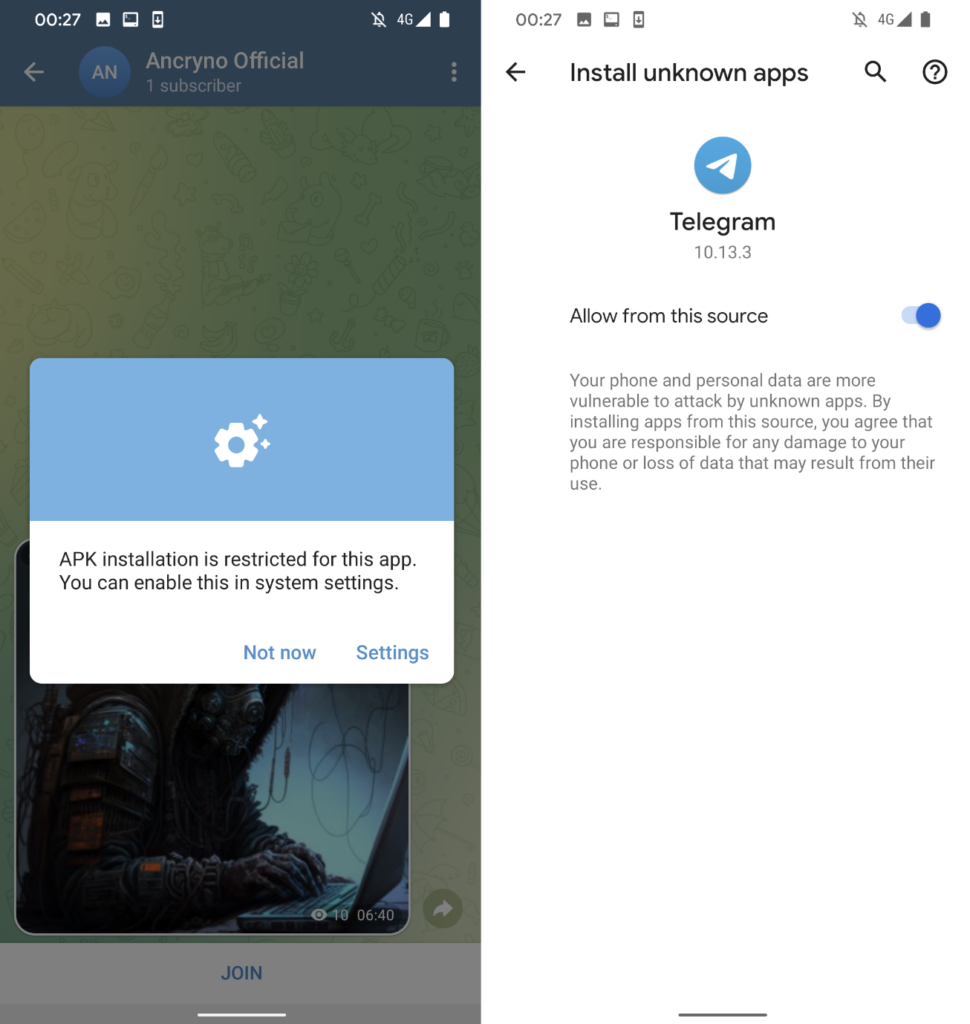

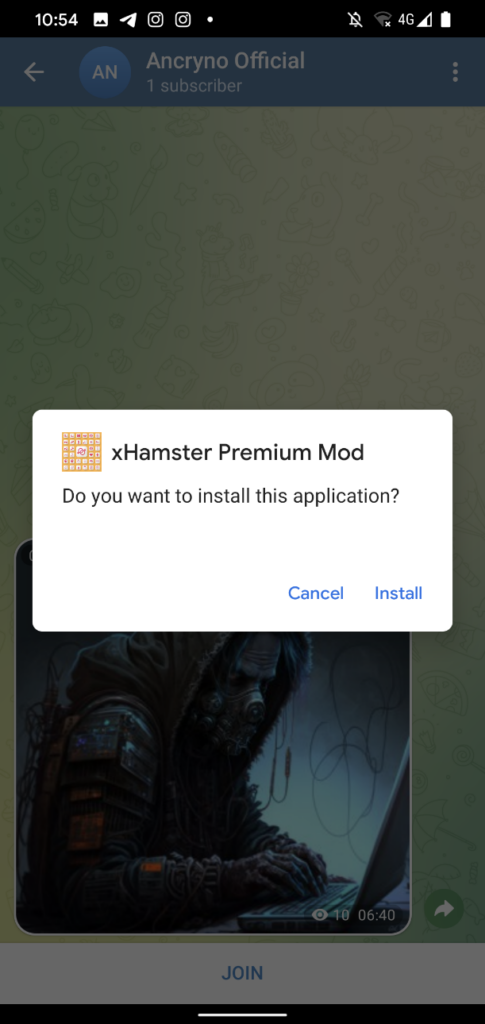

Ancak kullanıcı görüntülenen mesajdaki “Aç” düğmesine dokunursa yukarıda bahsedilen harici oynatıcı olarak gizlenmiş kötü amaçlı bir uygulama yüklemesi istenecektir. Görüldüğü gibi (Şekil 5) yüklemeden önce Telegram kullanıcıdan bilinmeyen uygulamaların yüklenmesini etkinleştirmesini isteyecektir.

Bu noktada, söz konusu kötü niyetli uygulama görünürde video dosyası olarak ancak .apk uzantısıyla indirilmiştir. İlginç bir şekilde, paylaşılan dosyanın bir video gibi görünmesini sağlayan güvenlik açığının doğasıdır, gerçek kötü amaçlı uygulama bir multimedya dosyası gibi görünecek şekilde değiştirilmemiştir. Bu da yükleme işleminin büyük olasılıkla istismar edildiğini göstermektedir. Kötü niyetli uygulamanın yükleme isteği şu adreste görülebilir (Şekil 6).

Ne yazık ki istismarı tekrarlayamadık, sadece satıcı tarafından paylaşılan örneği inceledik ve doğruladık.

Telegram Web ve Masaüstü

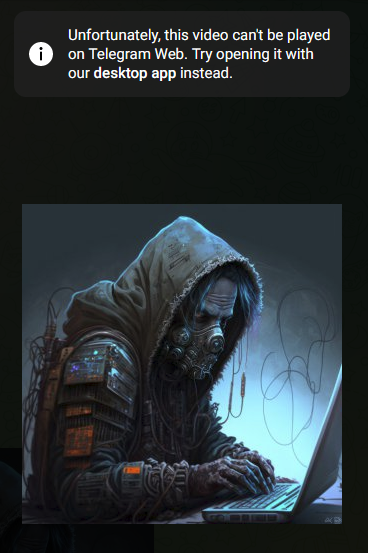

Yük yalnızca Android için Telegram’ı hedeflemek için yapılmış olsa da diğer Telegram istemcilerindeki davranışını test etmeye çalıştık. Hem Telegram Web istemcisini hem de Windows için Telegram Masaüstü istemcisini test ettik; beklendiği gibi istismar her ikisinde de çalışmadı.

Telegram Web örneğinde “videoyu” oynatmayı denedikten sonra istemci, videoyu bunun yerine masaüstü uygulamasıyla açmayı denemeyi söyleyen bir hata mesajı görüntüledi (Şekil 7). Ekli dosya manuel olarak indirildiğinde adının ve uzantısının Teating.mp4 olduğu ortaya çıktı. Dosyanın kendisi aslında bir Android çalıştırılabilir ikili dosyası (APK) olsa da Telegram’ın dosyayı MP4 dosyası olarak ele alması istismarın çalışmasını engelledi. Başarılı olabilmesi için ekin .apk uzantısına sahip olması gerekirdi.

Windows için Telegram Masaüstü istemcisinde de çok benzer bir şey oldu: İndirilen dosya Teating.apk.mp4 olarak adlandırıldı. Yani bu, bir kez daha .mp4 uzantılı bir APK ikili dosyasıydı. Bu, bir saldırganın Android APK yerine kullanılmak üzere bir Windows çalıştırılabilir dosyası hazırlamış olsa bile bunun yine de bir multimedya dosyası olarak değerlendirileceğini ve istismarın işe yaramayacağını göstermektedir.

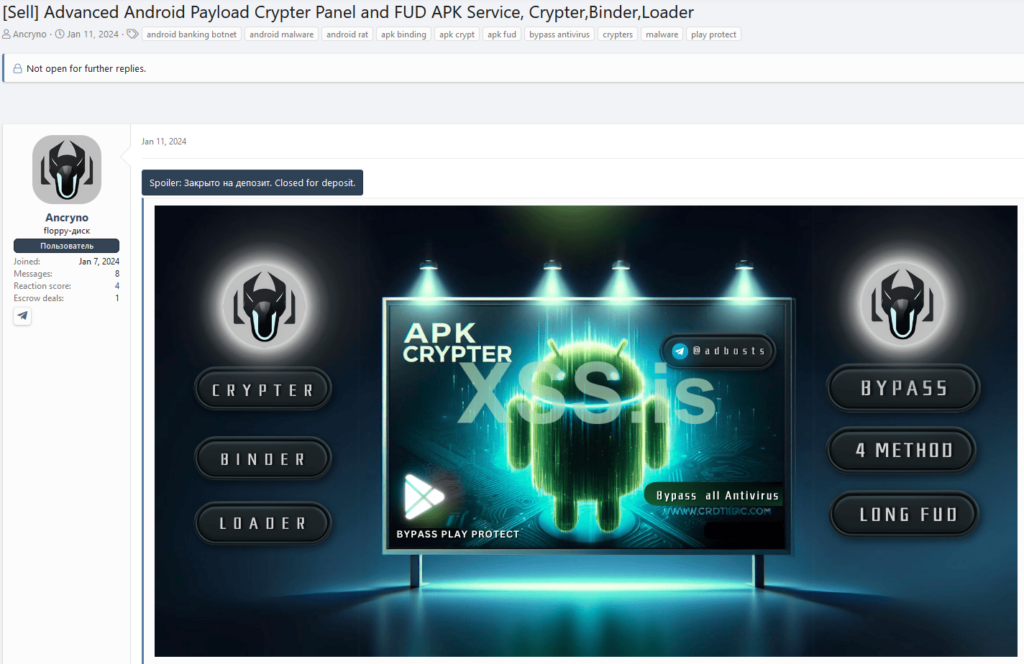

Tehdit aktörü

Tehdit aktörü hakkında çok fazla bilgimiz olmasa da satıcının forum gönderisinde paylaştığı Telegram tanıtıcısına dayanarak sağladıkları başka bir gölgeli hizmeti bulmayı başardık. İstismara ek olarak, 11 Ocak 2024 tarihinden bu yana tamamen tespit edilemez (FUD) olduğunu iddia ettikleri bir hizmet olarak Android kriptosunun reklamını yapmak için aynı yeraltı forumunu kullanıyorlar. Forum gönderisi şurada görülebilir (Şekil 8).

Güvenlik açığı raporu

EvilVideo güvenlik açığını 26 Haziran 2024 tarihinde keşfettikten sonra koordineli ifşa politikamızı izledik ve bunu Telegram’a bildirdik ancak o sırada herhangi bir yanıt almadık. Güvenlik açığını 4 Temmuz’da tekrar bildirdik ve bu sefer Telegram aynı gün bize ulaşarak ekibinin EvilVideo’yu araştırdığını doğruladı. Sorunu çözdüler, 11 Temmuz’da 10.14.5 sürümünü gönderdiler ve bizi e-posta yoluyla bilgilendirdiler.

Güvenlik açığı, Android için Telegram’ın 10.14.4’e kadar olan tüm sürümlerini etkiledi ancak 10.14.5 sürümünden itibaren yamalandı. Doğruladığımız gibi, sohbet multimedya ön izlemesi artık paylaşılan dosyanın bir video değil bir uygulama olduğunu doğru bir şekilde gösteriyor (Şekil 9

Sonuç

Bir yeraltı forumunda satılan Android için sıfır gün Telegram açığını keşfettik. Bu güvenlik açığı, Telegram sohbeti aracılığıyla multimedya dosyaları gibi görünen kötü amaçlı yüklerin gönderilmesine olanak tanıyor. Bir kullanıcı, görünen videoyu oynatmaya çalışırsa aslında kötü amaçlı yükü yükleyen harici bir uygulama yükleme isteği alacaktır. Neyse ki güvenlik açığı Telegram’a bildirdikten sonra 11 Temmuz 2024 itibariyle düzeltildi.

IoC’ler

Kapsamlı bir Uzlaşma Göstergeleri (IoC’ler) listesi ve örneklerini GitHub depomuzda bulabilirsiniz.

Dosyalar

| SHA-1 | Dosya adı | Algılama | Açıklama |

| F159886DCF9021F41EAA2B0641A758C4F0C4033D | Teating.apk | Android/Spy.SpyMax.T | EvilVideo yükü. |

Şebeke

| IP | Etki Alanı | Barındırma sağlayıcısı | İlk görüldüğünde | Detaylar |

| 183.83.172[.]232 | infinityhackscharan.ddns[.]net | Yönetici Kiriş Kablo Sistemi | 2024-07-16 | EvilVideo yükünün C&C sunucusu. |

MITRE ATT&CK teknikleri

Bu tablo MITRE ATT&CK mobil tekniklerinin 15. sürümü kullanılarak oluşturulmuştur.

| Taktik | KIMLIK | İsim | Açıklama |

| İlk Erişim | T1664 | İlk Erişim için İstismar | EvilVideo güvenlik açığı, ilk cihaz erişimini sağlamak için Android kötü amaçlı yazılımları tarafından kötüye kullanılabilir. |

| Yürütme | T1658 | Müşteri Yürütme için İstismar | EvilVideo güvenlik açığı, kurbanı multimedya dosyası gibi görünen kötü amaçlı bir uygulama yüklemesi için kandırır. |