ESET Research, piyasadaki en üretken botnetlerden biri olan Mozi’yi yok etmek için kullanılan kill switch’i nasıl keşfetti?

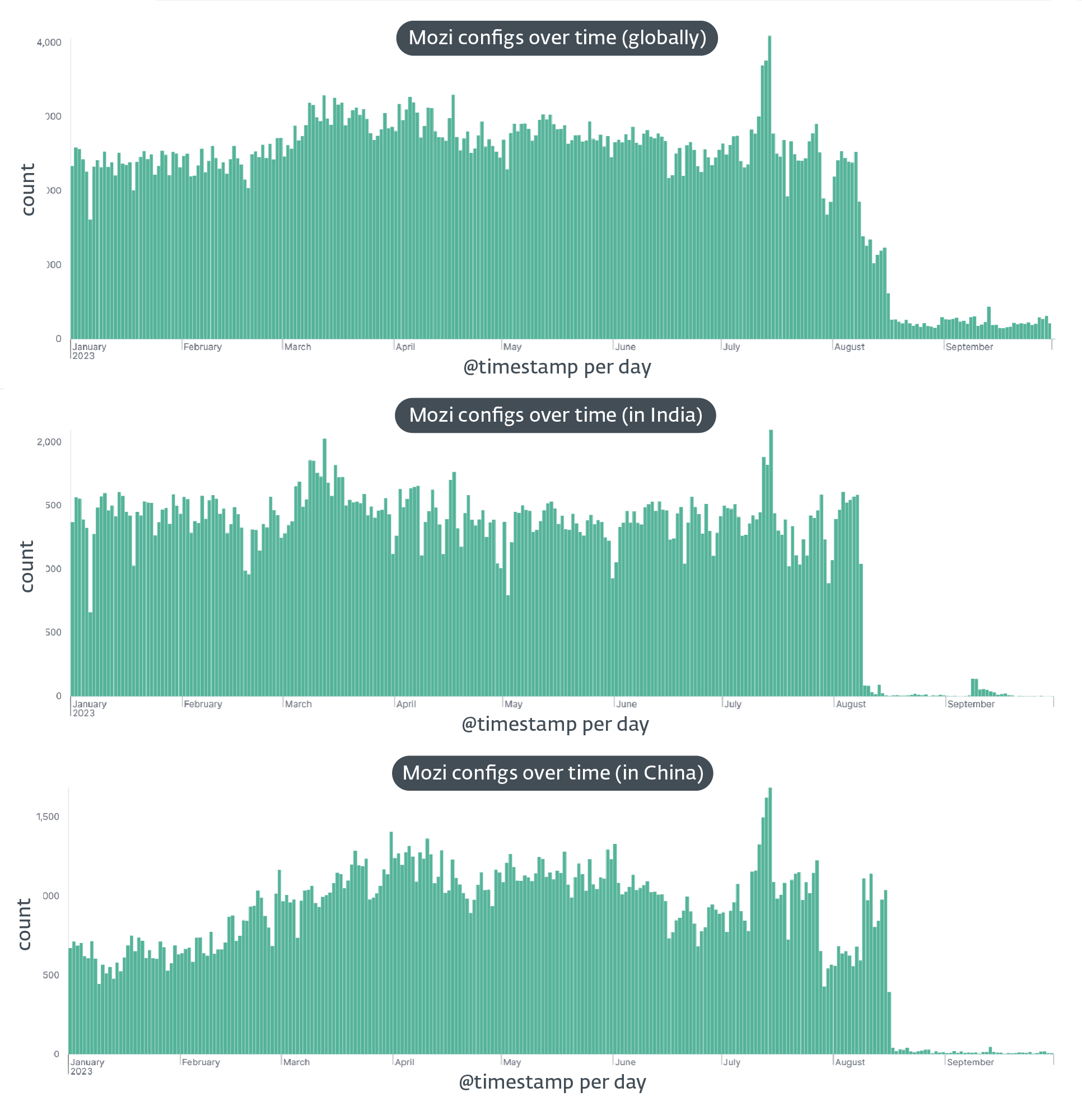

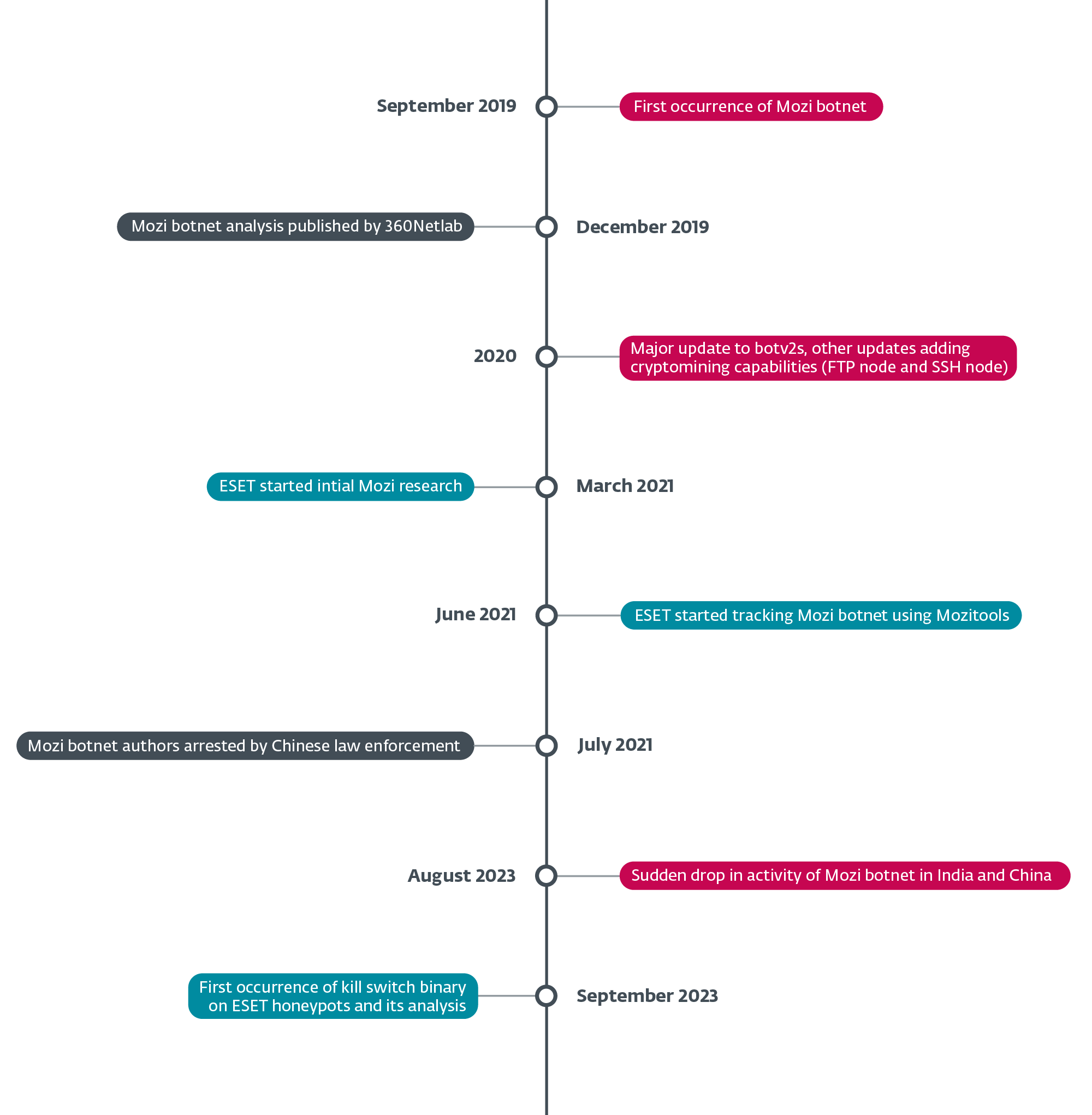

Her yıl yüz binlerce IoT cihazındaki güvenlik açıklarından yararlanmasıyla ünlü olan Mozi botnet’inin, Ağustos 2023’teki faaliyetlerinde ani ve beklenmedik bir düşüş yaşandı. İlk olarak 8 Ağustos 2023’te Hindistan’da ve bir hafta sonra 16 Ağustos’ta Çin’de gözlemlenen bu gizemli ortadan kaybolma, Mozi botlarının işlevlerinin çoğunu ortadan kaldırdı.

Bu olayla ilgili araştırmamız, bizi 27 Eylül 2023’te bir kapatma anahtarının bulunmasına yönlendirdi. BitTorrent’in dağıtılmış özensiz karma tablosu (BT-DHT) protokolünün tipik bağımsız modüllerin eksik olduğu bir kullanıcı datagram protokolü (UDP) mesajı içinde yer alan kontrol yükünü (yapılandırma dosyası) tespit ettik. Kaldırma işleminin arkasındaki kişi, kontrol yükünü sekiz kez gönderdi ve her seferinde bota HTTP aracılığıyla kendisinin bir güncellemesini indirip yüklemesi talimatını verdi.

Kill switch, aşağıdakiler gibi çeşitli işlevlerde bulundu:

- Ana süreci, yani orijinal Mozi kötü amaçlı yazılımını öldürmek,

- sshd ve dropbear gibi bazı sistem hizmetlerini devre dışı bırakmak,

- Orijinal Mozi dosyasını kendisiyle değiştirmek,

- Bazı yönlendirici/cihaz yapılandırma komutlarını yürütmek,

- Çeşitli bağlantı noktalarına erişimi devre dışı bırakmak (iptables -j DROP),

- Değiştirilen orijinal Mozi dosyasıyla aynı temeli kurmak

Kontrol yükünün iki versiyonunu belirledik; en sonuncusu, uzak bir sunucuya ping atmak için bir işlev eklemek gibi, muhtemelen istatistiksel amaçlara yönelik olan küçük değişikliklerle ilkini içeren bir zarf işlevi görüyor.

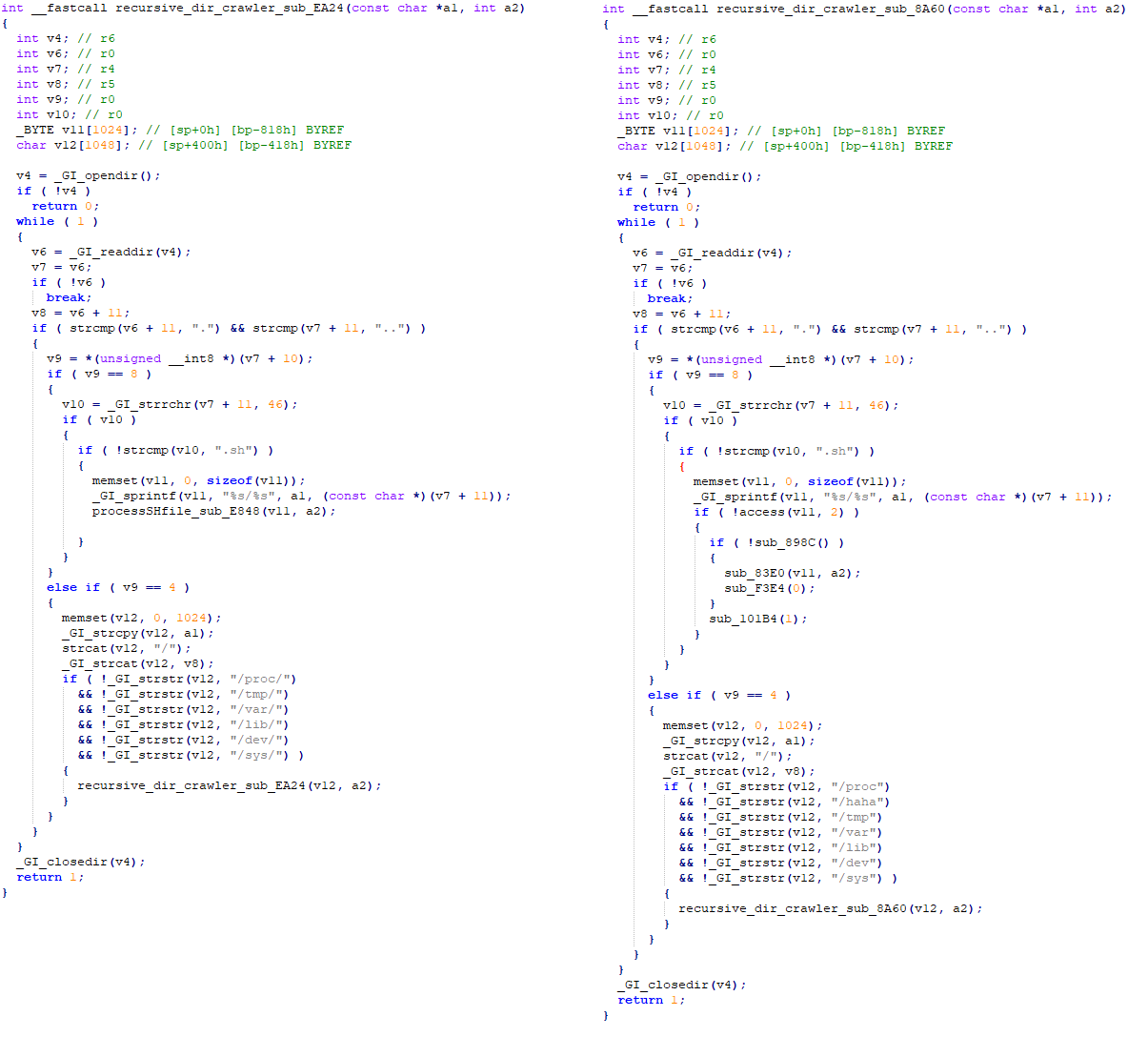

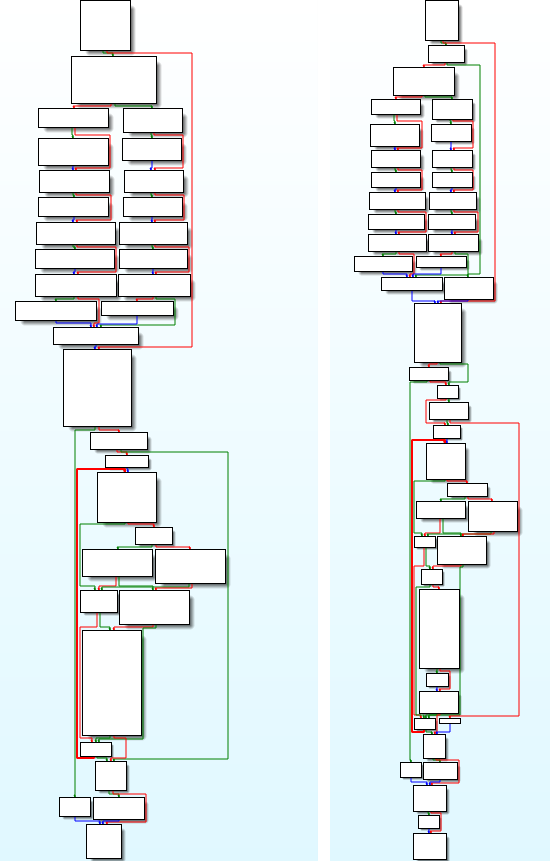

İşlevsellikteki ciddi azalmaya rağmen Mozi botları kalıcılığını korudu, bu da kasıtlı ve hesaplı bir yayından kaldırma işlemine işaret ediyor. Kill switch analizimiz, botnet’in orijinal kaynak kodu ile yakın zamanda kullanılan ikili dosyalar arasında güçlü bir bağlantı olduğunu ve ayrıca kontrol yükünü imzalamak için doğru özel anahtarların kullanıldığını gösteriyor (bkz. Şekil 2).

Bu bizi, yayından kaldırmanın iki potansiyel nedenini gösteren hipoteze götürüyor: Mozi botnet yaratıcıları veya yaratıcıların iş birliğini zorlayan Çin kolluk kuvvetleri. Botların Hindistan’da ve ardından Çin’de sırayla hedeflenmesi, önce bir ülkenin ve bir hafta sonra diğerinin hedef alınmasıyla, yayından kaldırma işleminin kasıtlı olarak gerçekleştirildiğini gösteriyor.

En üretken IoT botnet’lerinden birinin sona ermesi, siber adli bilimin büyüleyici bir örneğidir ve bize bu tür botnet’lerin nasıl oluşturulduğu, çalıştırıldığı ve ortadan kaldırıldığı konusunda ilgi çekici teknik bilgiler sağlar. Bu vakayı araştırmaya devam ediyoruz ve önümüzdeki aylarda ayrıntılı bir analiz yayımlayacağız. Ancak şimdi akıllardaki soru şu: Mozi’yi kim yok etti?

For any inquiries about our research published on WeLiveSecurity, please contact us at threatintel@eset.com.

ESET Research, özel APT istihbarat raporları ve veri yayınları sunar. Bu hizmetle ilgili sorularınız için ESET Threat Intelligence sayfasını ziyaret edin.

IoC’ler

Dosyalar

| SHA-1 | Dosya adı | Algılama | Açıklama |

| 758BA1AB22DD37F0F9D6FD09419BFEF44F810345 | mozi.m | Linux/Mozi.A | Orijinal Mozi bot. |

| 9DEF707F156DD4B0147FF3F5D1065AA7D9F058AA | ud.7 | Linux/Mozi.C | Mozi bot kill switch. |

Ağ

| IP | Etki alanı | Sunucu sağlayıcı | İlk görülme | Ayrıntılar |

| 157.119.75[.]16 | Yok | AS135373 EFLYPRO-AS-AP EFLY NETWORK LIMITED | 20 Eylül 2023 | Kill switch hosting sunucusu. |

MITRE ATT&CK teknikleri

Bu tablo, MITRE ATT&CK çerçevesinin 13. sürümü kullanılarak oluşturulmuştur.

| Taktik | Kimlik | Ad | Açıklama |

| Kaynak Geliştirme | T1583.003 | Altyapı Edinme: Özel Sanal Sunucu | Mozi kill switch operatörleri, dosyaları güncellemek için eflycloud.com adresinden bir sunucu kiraladı. Mozi kill switch operatörleri, BT-DHT ağlarına veri yükü gönderen birden çok sunucu kiraladı. |

| İlk Erişim | T1190 | Halka Açık Uygulamayı İstismar Etme | Mozi kill switch operatörleri, BT-DHT ağında Mozi istemcilerine bir güncelleme komutu gönderdi. |

| Kalıcılık | T1037.004 | Boot veya Logon Başlatma Kodları: RC Betikleri | Kill switch, kalıcılık sağlamak için /etc/rc.d/rc.local gibi birden fazla betik oluşturur. |

| Veri Sızdırma | T1048.003 | Alternatif Protokol Üzerinden Çalma: Şifresiz C2 Olmayan Protokol Üzerinden Çalma | Kill switch, muhtemelen izleme amacıyla operatöre bir ICMP pingi gönderiyor. |

| Etki | T1489 | Hizmetin Durması | Kill switch, SSH servisini durdurur ve iptables ile buna olan erişimi engeller. |