Yönetilen Hizmet Sağlayıcılar (MSP’ler) ve müşterilerinin karşı karşıya olduğu siber casusluk ve diğer büyüyen tehditler dünyasına hızlı bir bakış

2022’nin 4. çeyreğinden itibaren ESET telemetrisi, İran İstihbarat ve Güvenlik Bakanlığı’na (MOIS) bağlı ve 2017’den beri aktif siber casusluk grubu olan MuddyWater tarafından yeni bir kampanyanın başlatıldığını gözlemledi. Grup (öncelikle) Orta Doğu, Asya, Afrika, Avrupa ve Kuzey Amerika’daki kurbanları hedef alarak telekomünikasyon şirketlerine, devlet kuruluşlarına, petrol, gaz ve enerji sektörlerine odaklanıyor.

MSP ile ilgilenen okuyucular için Ekim 2022 kampanyalarında öne çıkan konu, üç tanesi Mısır’da ve bir tanesi Suudi Arabistan’da olmak üzere dört kurbanın, yasal uzaktan erişim aracı (RAT) ve MSP’ler tarafından kullanılan uzaktan destek yazılımı SimpleHelp’in kötüye kullanılarak ele geçirilmesidir. Bu gelişme, MSP’ler için görünürlüğün önemine işaret ediyor. Yüzlerce ve hatta binlerce yazılım türünün devreye alınması konusunda; otomasyon kullanmak ve SOC ekiplerinin, müşteriyle iletişim halindeki güvenlik yöneticilerinin ve algılama ve yanıt süreçlerinin yeterli ve sürekli gelişmekte olduğundan emin olmak dışında başka seçenek yoktur.

Kötü adamlara iyi araçlar mı?

ESET Research, kurbanın diskinde SimpleHelp bulduğunda, MuddyWater operatörlerinin kurbanın sistemini, Komuta ve Kontrol (C&C) sunucularına bağlamak için bir ters tünel olan Ligolo’yu kullandığını keşfetti. MuddyWater’ın MSP’nin araçlarına nasıl ve ne zaman sahip olduğu veya MSP’nin ortamına nasıl girdiği bilinmiyor. MSP’ye ulaştık.

Bu kampanya devam ederken, MuddyWater’ın SimpleHelp kullanması şimdiye kadar MuddyWater C&C sunucularını başarılı bir şekilde gizledi – Ligolo’yu SimpleHelp’ten başlatma komutları farkedilmedi. Ayrıca MuddyWater operatörlerinin MiniDump (bir lsass.exe aracı), CredNinja ve grubun parola aracı MKL64’ün yeni bir sürümünü de piyasaya sürdüğünü söyleyebiliriz.

Ekim 2022’nin sonlarında ESET, MuddyWater’ın Suudi Arabistan’daki aynı kurbana özel bir ters tünel açma aracı dağıttığını tespit etti. Amacı henüz belirlenmese de analiz devam ediyor ve gelişmeler özel APT Raporlarımızda takip edilebiliyor.

MuddyWater, kurbanların sistemlerine erişim sağlamak için Yerel Güvenlik Yetkilisi Alt Sistem Hizmeti’nden (LSASS) kimlik bilgileri almak üzere MiniDump kullanmanın ve CredNinja sızma testi aracından yararlanmanın yanı sıra, ConnectWise’ın popüler MSP araçlarını kullanmak gibi başka taktikler ve teknikler de kullanıyor.

Ayrıca ESET resimler, ses dosyaları, video klipler veya metin dosyaları gibi dijital ortamdaki verileri gizleyen steganografi benzeri grupla bağlantılı diğer teknikleri de izliyor. ClearSky Cyber Security tarafından, Lübnan ve Umman’daki MuddyWater Operasyonları ile ilgili 2018 yılında hazırlanan bir rapor bu kullanımı belgeliyor ve çeşitli sahte öz geçmişlerde (MyCV.doc) gizlenmiş kötü amaçlı yazılımlar için istenmeyen verileri paylaşıyor. ESET, gizli kötü amaçlı yazılımı, VBA/TrojanDownloader.Agent olarak algılıyor.

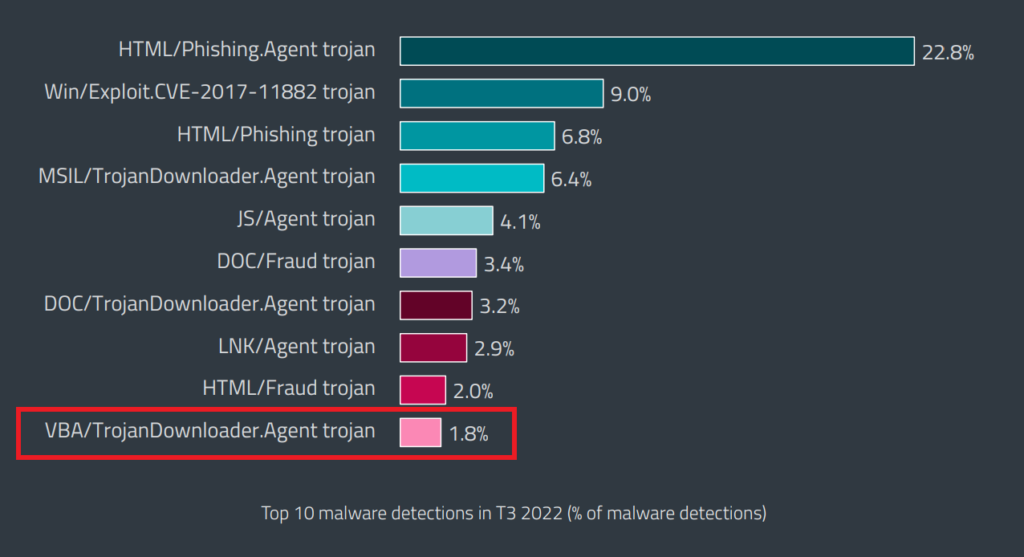

ClearSky raporunun yayınlanmasının üzerinden dört yıl geçti ve ESET algılamalarının hacmi 2021 D3 Tehdit Raporu’ndaki yedinci sırada (%3,4 ile) yer alırken, 2022 D3 Tehdit Raporu’nda en “son” sıraya (%1,8 ile) düştü. Ancak VBA/TrojanDownloader.Agent, ilk 10 kötü amaçlı yazılım algılama grafiğimizde yer almaya devam ediyor.

*Not – Yukarıdaki algılamalar, çeşitli kötü amaçlı yazılım ailelerini/komut dosyalarını yeniden gruplandırır. Bu nedenle, yukarıdaki VBA/TrojanDownloader.Agent truva atı yüzdesi, MuddyWater’ın bu kötü amaçlı yazılım türü kullanımına özel bir algılama değildir.

VBA makro saldırıları, kötü amaçlarla hazırlanmış Microsoft Office dosyalarından yararlanır ve kullanıcıları (MSP çalışanları ve istemciler dahil) makroların yürütülmesini sağlamak için manipüle etmeye çalışır. Etkinleştirildiğinde, genellikle ekteki kötü amaçlı makro ek kötü amaçlı yazılımları indirir ve yürütür. Bu kötü amaçlı belgeler genellikle alıcıyla ilgili önemli bilgilerin gizlendiği e-posta ekleri şeklinde gönderilir.

MSP’ler ve kuruluşlar için eylem çağrısı

Microsoft Word/Office 365/Outlook gibi önde gelen verimlilik araçlarını yapılandıran MSP Yöneticileri, yönettikleri ağlarda tehdit riski taşıyan tehdit vektörleri üzerinde kontrol sahibidir. Aynı zamanda, SOC ekip üyeleri, MuddyWater gibi APT’lerin veya suç gruplarının müşterilerinin veya kendilerinin sistemine erişmek için steganografi benzeri tekniklerden yararlanma ihtimalini belirlemek üzere iyi yapılandırılmış EDR/XDR araçlarına sahip olabilir veya olmayabilir.

MSP’ler, hizmet sağlamak için hem güvenilir ağ bağlantısına hem de müşteri sistemlerine ayrıcalıklı erişime ihtiyaç duyar; bu, çok sayıda müşteri için risk ve sorumluluk aldıkları anlamına gelir. Daha da önemlisi, ayrıca müşteriler seçtikleri MSP’nin etkinliğinden ve ortamından riskleri devralabilir. Bu durum ortaya çıkan tehditlerin, çalışanların riskli davranışlarının ve istenmeyen uygulamaların kazançlarını veya itibarlarını riske atmasını önlemek için, XDR’nin hem kendi ortamlarına hem de müşteri uç noktalarına, cihazlarına ve ağlarına görünürlük sağlama konusunda önemli bir araç olduğunu gösteriyor. XDR araçlarının MSP’ler tarafından doğru çalıştırılması, istemciler tarafından kendilerine verilen ayrıcalıklı erişim için belirli bir güvenlik katmanı sağlama konusunda aktif rollerini de gösteriyor.

Kendini kanıtlamış MSP’ler XDR’yi yönettiklerinde, müşterilerinin hem fiziksel hem de dijital tedarik zincirlerindeki konumundan yararlanmaya çalışan APT grupları da dahil olmak üzere çeşitli tehditlere karşı koymak için çok daha iyi bir konumdadır. Savunucu olarak, SOC ekipleri ve MSP yöneticileri, dahili görünürlüğü ve müşteri ağlarının görünürlüğünü koruyarak iki taraflı sorumluluk taşıyorlar. Müşteriler, MSP’lerinin güvenlik pozisyonu hakkında bilgi sahibi olmalı ve sağlayıcıların verdiği taviz kendilerinden verilmiş olmasın diye, karşılaştıkları tehditleri anlamalıdır.