Görünen o ki, teknoloji geliştikçe siber tehditlerin daha da artması bekleniyor. Bunun nedeni, kuruluşlar tarafından yaygın olarak kullanılan yeni teknolojik cihazların, saldırı kapasitesini artırarak kötü amaçlı kişilere daha geniş bir alan sağlamasıdır. Riskleri en aza indirmenin yollarından biri, her kullanıcıya sadece yapacakları etkinlikler için gerekli izinleri sağlayarak, kısıtlı ayrıcalıklar tanıyan Ayrıcalıklı Erişim Yönetimi (PAM) çözümleri olabilir.

Makalemizde PAM çözümlerinin çok farklı özellik ve faydalarına da yer vereceğiz. Kapsamlı bir yazı ve kolay okuyabilmeniz için konulara göre ayırdık:

- Ayrıcalıklı erişim yönetimi (PAM) nedir?

- Ayrıcalıklı hesap türleri nelerdir?

- Neden önemlidir?

- Ayrıcalıklı erişim yönetimi (PAM) nasıl çalışır?

- Bir PAM çözümünün temel özellikleri nelerdir?

- PAM’in temel yararları

- PAM araçları nelerdir?

- IAM ve PAM arasındaki fark nedir?

- Ayrıcalıklı erişim yönetimi (PAM) ile ilgili sıkça sorulan sorular

- Ayrıcalıklı erişim yönetimi yaşam döngüsü yaklaşımı

- DevSecOps ve PAM

Check Point’in Tehdit İstihbaratı bölümü olan Check Point Research (CPR) tarafından açıklanan verilere göre kurumsal ağlara yapılan saldırıların sayısında bir önceki yıla göre %50 artış yaşandı. Üstelik bu saldırıların birçoğu, çalınan kimlik bilgilerini kötü amaçla kullanmak için yapıldı. Verizon 2021 Veri İhlali Araştırması raporuna göre ise, veri sızıntılarının %61’i ayrıcalıklı kimlik bilgilerini içeriyordu.

Bu tür bir saldırının maliyeti de çok yüksektir. IBM’in 2021 Veri İhlal Maliyeti Raporu’na göre, bir veri sızıntısının ortalama maliyeti genellikle 4,24 milyon ABD Doları iken, bu sızıntı ayrıcalıklı kimlik bilgilerini içerdiğinde rakam 4,37 milyon ABD Dolarına ulaşabilir.

Ayrıcalıklı erişim yönetimi (PAM) nedir?

Ayrıcalıklı Erişim Yönetimi (PAM), siber riskler taşıyan ve bir şirket için milyon dolarlık maddi zarara yol açma ihtimali olan ayrıcalıklı kimlik bilgilerini korumak amacıyla, tüm sektörlerdeki değişik büyüklükteki şirketlerin ihtiyaç duyduğu bir dizi stratejidir.

Kimlik bilgileri, yöneticilerin cihazlar ve bunları kullanan insanlarla ilgili uygulamalarda, cihazlarda ve sistemlerde değişiklik yapmasına olanak tanır. 5G internet, bulut bilgi işlem ve nesnelerin interneti (IoT) gibi yeni teknolojilerin yaygın kullanımı son zamanlarda önemli ölçüde arttı.

Temel sorun birçok kullanıcının sahip olduğu izinleri bilerek veya bilmeyerek yanlış kullandığı için riskleri de arttırması. Bu açıdan, bir çalışanı işten çıkarırken de dikkat olmak gerekiyor. Yönetici olsun veya olmasın tüm çalışanlar kötü amaçlı girişimlerden ve bunun vereceği zarardan kaçınmak için öngörülü davranıp ayrıcalıklarını kaldırmalıdır.

BT altyapısına erişmek için ayrıcalıklı kimlik bilgilerini kullanan, veri ve dosyaları çalabilen veya bu dosyaları silebilen bilgisayar korsanlarına yani dış tehditlere değinmiyoruz bile.

Bu anlamda PAM’de uzmanlaşmış araçlar, altyapıda güvenliğin en üst düzeye çıkarılmasına, görünürlüğün artırılmasına ve operasyonel karmaşıklığın azaltılmasına olanak tanır. Gartner, özel PAM araçları olmadan ayrıcalıklı erişimde riski yönetmenin neredeyse imkansız olduğunu düşünüyor.

PAM ile, her kullanıcının ve cihazın işlevlerini yerine getirmesi için yalnızca gerekli izinlere sahip olmasını sağlayan kısıtlı ayrıcalık ilkesini benimsemek mümkündür. Bu sayede bir siber saldırının vereceği zarar sınırlanır ve saldırı kapasitesi azaltılır, yani işgalciler tüm ortama erişim sağlayamaz.

Ayrıca PAM araçları, erişimi merkezi olarak yönetmeyi mümkün kılarak kullanıcıların işini kolaylaştırır. Kullanıcılar birçok parolayı hatırlamak veya bu parolaları dizüstü bilgisayarlar veya e-tablolar gibi güvenli olmayan yerlerde saklamak zorunda kalmaz.

PAM ayrıca bilgi güvenliği görevlilerinin, ayrıcalıklı kullanıcılar tarafından gerçekleştirilen işlemleri gerçek zamanlı olarak izlemesine, bulut veya hibrit ortamları korumasına ve güvenlik standartlarına uygun çalışma ortamı sağlamasına olanak tanır.

Son olarak, Ayrıcalıklı Erişim Yönetimi (PAM) sayesinde bilgi güvenliğini ve iş sürekliliğini riske atan yetkisiz eylemleri tespit etmek de mümkündür.

Ayrıcalıklı hesap türleri nelerdir?

Ayrıcalıklı hesaplar ve erişim bir şirkette stratejik önem taşır, sonuçta çalışanların kritik kararlar almak için gerekli verilere erişmesini sağlamanın yanı sıra, bir şirketin BT altyapısının yönetimine izin veren kaynaklardır.

Ayrıcalıklı bir hesap şunları gerçekleştirebilir:

- Sistem ve yazılım konfigürasyonunda değişiklik yapmak

- İdari görevlerin yerine getirilmesi

- Kullanıcı hesapları oluşturma ve bu hesapları değiştirme

- Yazılım yükleme

- Verileri yedekleme

- Güvenlik ve yamaları güncelleme

- Etkileşimli oturum açmayı etkinleştirme

- Ayrıcalıklı verilere erişim

Bu hesaplar, tespit edilmeden veya izlenmeden ağ üzerinden hareket etmek, sistemlere ve verilere erişmek isteyen kötü amaçlı saldırganlar tarafından hedef alındığında kuruluşlar için büyük bir siber risk oluşturur.

Aksine, çoğu şirkette BT ekibi, bilgi güvenliği uzmanları ve dış kaynaklı çalışanlar da dahil olmak üzere birçok kişi aynı hesapları paylaşıyor ve bu durum, insanların zayıf ve hatırlaması kolay parolaları kullanma eğiliminde olması nedeniyle daha da ciddi siber tehditler oluşturuyor.

Kuruluşunuzda siber tehditlerden korunmak istiyorsanız aşağıda örneklerini vereceğimiz ayrıcalıklı hesaplarınızı korumanızı önemle tavsiye ediyoruz.

Yerel yönetici hesapları

Bu hesaplar kişisel değildir ve cihazlara yerel erişim sağlar. BT ekibi tarafından iş istasyonlarını yapılandırmak veya bakım yapmak için kullanılırlar, genellikle aynı parolayı farklı platformlarda, paylaşarak kullanırlar ve kötü amaçlı kişilerin hedefi olurlar.

Uygulamada, yerel yönetici hesapları, bilgisayar korsanlarının bir kuruluşun güvenlik düzeylerini keşfetmesine ve değerlendirmesine olanak tanır ve çalışanlara yönelik aşırı ayrıcalıklardan birincil derecede sorumludur.

Ayrıca kaynakları kontrol etmek, yerel kullanıcılar oluşturmak ve erişim kontrolü izinleri ve kullanıcı hakları atamak için kullanılabilirler.

Üstelik şirketinizin sahip olduğu tüm ayrıcalıklı hesapları bilemeyebilirsiniz.

Ayrıcalıklı kullanıcı hesapları

Burada, normal hesaplardan bahsediyoruz, ancak hassas ayrıcalıklı verilere erişime sahip olmaları nedeniyle kötü amaçlı aktörler açısından tehdit oluşturuyorlar.

Yöneticiler arasında paylaşılıp ağ üzerinden yetki sağlanabileceği için yakın takip gerektiren hesaplardır.

Bu nedenle, bu hesaplara tam olarak kimin erişimi olduğunu, ne sıklıkta kullanıldığını ve ne tür bir erişim yapıldığını belirlemek için Ayrıcalıklı Erişim Yönetimi’ni (PAM) kullanarak tüm ayrıcalıklı kullanıcı hesaplarını izlemeniz ve güvenliğini sağlamanız önerilir.

Acil durum hesapları

Acil durum hesapları, yalnızca sistemlerin ve hizmetlerin geri yüklenmesini veya siber olaylara müdahale edilmesini gerektiren kritik bir durum meydana geldiğinde etkinleştirilir.

Bu hesaplar, olağan hizmete ulaşılamadığında kullanılır ve ayrıcalığı olmayan kullanıcılara erişim imkanı sağlar.

Süreç, denetim açısından tam olarak izlenmelidir. Ancak genellikle uygun koruma ve kayıt olmadan manüel olarak gerçekleştirilir.

Etki alanı yönetici hesapları

Etki alanı yönetici hesapları, bir kişinin BT yapısı içindeki hemen hemen her şeyi gerçekleştirmesine olanak tanır. Yani, bir Windows etki alanının tüm sunucularına ve iş istasyonlarına erişimleri vardır, dolayısıyla ihlal durumunda büyük bir risk oluşturdukları için dikkatli olarak izlenmelidirler.

Yöneticiler, tüm yönetici hesaplarının ilişkilendirmesini ve değiştirme becerisini tam olarak kontrol eder.

Bu nedenle etki alanı yönetici hesapları en üst düzeyde kısıtlanmalı ve kullanıcılar dikkatle eklenmelidir. Ayrıca, bu tür bir ayrıcalıkla gerçekleştirilen tüm eylemlerin denetlenmesi de çok önemlidir.

Hizmet hesapları

Bu yerel veya ayrıcalıklı etki alanı hesaplarının işlevi, uygulamaların ve hizmetlerin işletim sistemleriyle etkileşime girmesini sağlamaktır ve bir uygulama, etki alanı erişimi gerektirebilir.

Yerel hizmet hesaplarında, bu işlem bağımlı sistemlere müdahale edebileceği için, parolaları neredeyse hiç değiştirilmez. Ayrıca bu parolalar gömülü olabilir, bu da bilgisayar korsanlarının çalışmasını kolaylaştırır.

Uygulama hesapları

Bu hesaplar, uygulamaların veritabanları, ağlar ve otomatikleştirilmiş görevler gibi kaynaklara erişmesini ve diğer uygulamalara erişim sağlamaktır. Genel olarak, kuruluşun birçok verisine erişim sağlarlar ve paylaşılırlar.

Sorun şudur; herkesin erişebilmesi için bunlar genellikle şifrelenmemiş metin dosyalarında saklanır ve bu dosyalara kötü amaçlı kişiler de erişim sağlayabilir.

Siber suçlular, uzaktan erişim yoluyla sistem ikili dosyalarını değiştirebilir veya varsayılan hesapları ayrıcalıklı hesaplarla değiştirebilir ve bunları ağda gezinmek için kullanabilir.

Etki alanı hizmet hesapları

Genellikle yedekleme, analiz, yazılım dağıtımı ve güvenlik yama güncelleme çözümleri için kullanılan etki alanı hizmet hesapları; API’leri çağırmak, veritabanlarına erişmek ve rapor yayınlamak için gereken kaynaklarla iletişim kuran ve bu kaynaklara erişim sağlayan uygulamaları ve sistemleri bir araya getirmenize olanak tanır.

Bu hesapların parolalarını değiştirmek karmaşık bir işlemdir, bu nedenle birçok kuruluş bunları değiştirmez veya bunun için gereken özel yöntemleri yoktur.

Neden önemlidir?

Bir kuruluştaki siber güvenlik zincirinde, en büyük güvenlik açığı kullanıcılardır. Bunun nedeni, çalışanların ayrıcalıkları kötüye kullanabilecekleri ve risk potansiyeli taşıyan bir iç tehdit olmalarıdır. Bunun dışında, ayrıcalıklı hesapları ele geçirmek isteyen bilgisayar korsanlarının oluşturduğu dış tehditler de vardır.

İnsanların sadece işlerini yapmaları için gereken sınırlı erişime sahip olması ve bilgi güvenliği ekiplerinin kullanımındaki ayrıcalıklarla ilgili kötü amaçlı girişimleri tespit edip bunlarla mücadele edebilmesi için Ayrıcalıklı Erişim Yönetimi önemlidir.

Şirketlerin DevOps, bulut bilgi işlem, endüstriyel süreç otomasyonu ve nesnelerin interneti gibi dijital çözümlere yöneldiği günümüz dünyasında bu ihtiyaç önem kazandı ve ayrıcalıklı erişim gerektiren cihaz ve uygulama sayısını artırdı.

Ticari uygulamaların ağın çeşitli bölümlerine erişmesi gerekebilir ve bu durum izinsiz girişlere imkan sağlayabilir. Dolayısıyla bu teknolojilerin izlenmesi ve yönetilmesi insanları yönetmekten daha zordur.

Uç noktalar ve iş istasyonları da, yerleşik yönetici hesapları aracılığıyla suistimal edilebilecek ayrıcalıklar taşıdığı için bilgisayar korsanları tarafından hedef alınır. Bu sayede daha fazla kimlik bilgisi çalmak, ayrıcalıkları arttırmak ve ağ boyunca yanal olarak hareket etmek gibi bir dizi eylem gerçekleştirebilirler.

Şirket içi, bulut ve hibrit ortamlardaki ayrıcalıkları izleyen ve olağan dışı eylemlerin saptanmasına yarayan Ayrıcalıklı Erişim Yönetimi (PAM) çözümlerine yatırım yapmak çok önemlidir.

PAM‘in diğer bir önemi, SOx, HIPAA, ISO 27001, NIST, FISMA gibi önemli siber güvenlik standartlarına uygunluk ve şirketlerin LGPD, GDPR, CCPA, KVKK gibi veri koruma yasalarına uyulmamasından kaynaklanan para cezalarına karşı korunmasıdır.

Siber güvenlik stratejilerinin bir parçası olarak Ayrıcalıklı Erişim Yönetimi’ne (PAM) yatırım yapan kuruluşlar çeşitli avantajlara sahip olur. Saldırı yüzeylerinin ve siber güvenlik risklerinin yanı sıra operasyonel maliyetleri ve karmaşıklığı azaltır, görünürlüğü artırır ve uyumluluğu sağlar.

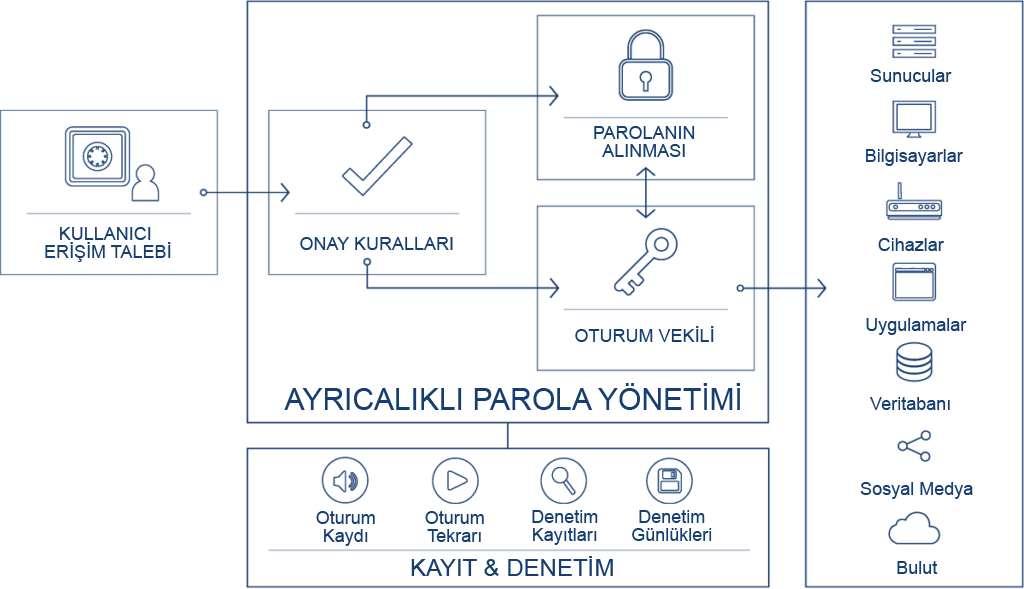

Ayrıcalıklı erişim yönetimi (PAM) nasıl çalışır?

Ayrıcalıklı Erişim Yönetimi (PAM), bir kuruluştaki iç ve dış siber tehditleri birçok şekilde azaltmayı mümkün kılar. Bunlardan biri, yönetilen erişime sahip durumdaki kimlik bilgilerini hassas verilerle korumaktır.

Bu sayede fikri mülkiyet, finans, iş süreci, ticari sırlar ve müşterilerin kişisel verileri gibi bilgilere erişimi kontrol etmek mümkündür.

Ayrıca, bir kuruluşun çalışanları ofiste veya evde çalışırken, yalnızca görevlerini yapmak için gereken kaynaklara erişebilir.

Ayrıcalıklı Erişim Yönetimi’nin (PAM) bir yararı da kuruluşları siber tehditlere karşı daha savunmasız hale getirebilecek web siteleri ve uygulamalardaki harici içeriğe erişimi sınırlamaktır.

Bir PAM çözümünün temel özellikleri nelerdir?

Ayrıcalıklı erişim derken, sıradan bir kullanıcıdan çok daha fazla izine sahip bir tür özel erişim hakkından bahsediyoruz. Bu özellik, şirketlerin işlerini etkin olarak yönetmesine, BT altyapısını, uygulamalarını ve hassas verileri korumasına olanak tanır.

Kullanan kişilerin yanı sıra, uygulamalar ve cihaz kimlikleri gibi insan olmayan kullanıcılar da ayrıcalıklı erişime sahip olabilir ve güvenlik açıkları oluşturabilir.

PAM, istekte bulunan tarafından yapılan açıklamanın onaylanması ve doğrulanması iş akışını dikkate alarak, yöneticinin erişim gruplarını yapılandırmasına, fiziksel ve uzaktan erişimi kimlerin kullanabileceğini tanımlamasına olanak tanır.

Uygulamada, bir kullanıcının, hesabın veya işlemin ayrıcalık sayısı ne kadar fazlaysa, hata ihtimali, suistimaller ve saldırıları kapsayan iç ve dış riskler de o kadar fazladır.

PAM’in temel yararları

Ayrıcalıklı Erişim Yönetimi (PAM), iç veya dış kaynaklardan gelen siber tehditlere karşı güvenliği sağlamanıza yardımcı olur:

Zararlı yazılıma karşı koruma

Birçok zararlı yazılım türü, yayılmak için yüksek ayrıcalıklar gerektirir. Ayrıcalıklı Erişim Yönetimi (PAM)aracılığıyla ayrıcalıklar azaltılarak, bu kötü amaçlı yazılımların kurulumu önlenebilir veya yayılması azaltılabilir.

Geliştirilmiş operasyonel verimlilik

İzinlerin minimum süreç aralığıyla sınırlandırılması ile sistemler veya uygulamalar arasındaki uyumsuzluğun önlenmesine yardımcı olur. Sonuç olarak, kesinti süresi önlenir.

Uygunluk

Daha fazla güvenlik sağlayan Ayrıcalıklı Erişim Yönetimi (PAM) , kuruluşun denetimlerden geçmesineHIPAA, PCI DSS, FDDC, Government Connect, FISMA ve SOX gibi önemli düzenlemelerle uyumlu hale getirilmesine ve GDPR, LGPD ve KVKK gibi mevzuatlara uygun olmasına olanak tanır.

PAM araçları nelerdir?

Ayrıcalıklı Erişim Yönetimi (PAM) araçları üç kategoriye ayrılır: Hesap ve Oturum Yönetimi (PASM), Yükseltme ve Yetkilendirme Yönetimi (PEDM) ve Gizlilik Yönetimi. Her biri hakkında daha fazla bilgi edinin:

PASM

PASM çözümleriyle, kimlik bilgileri güvenli bir şekilde oluşturulur ve bir parola yöneticisinde olduğu gibi yalnızca PAM aracılığıyla dağıtılır. Böylece, kullanıcılar erişime ihtiyaç duydukları her seferinde, ayrıcalıklara sahip yalnızca bir geçici hesap alır. Bu hesap sadece bir kez kullanılır ve tüm etkinlikler izlenip kayıt altına alınır. PASM çözümlerinin temel özellikleri:

- Gerçek zamanlı izleme: ayrıcalıklı oturumları gerçek zamanlı olarak izleyerek, şüpheli etkinliklerin yanı sıra yetkisiz oturumlar da kapatılabilir

- Parola yöneticisi: PASM; özel anahtarları, parolaları ve ayrıcalıklı hesap kimlik bilgilerini depolamak için şifrelemeye sahip bir parola yöneticisi sunar

- Uzaktan oturum: tüm ayrıcalıklı kullanıcıların işlemlerinin daha iyi izlenebilmesi için işlemler uzaktan oturumlar aracılığıyla gerçekleştirilir

- Parola rotasyonu: parolalar belirli bir süre sonra, belirli bir gün ve saatte veya kullanıcılar tarafından kullanıldıktan sonra değiştirilmelidir

- Denetim kaynakları: PASM çözümleri, denetim raporları ve kaynakları aracılığıyla ayrıcalıklı hesaplar hakkında ayrıntılı bilgi sağlar

- Paylaşılan Hesaplar için Erişim Kontrolü: paylaşılan hesaplara erişim çok faktörlü kimlik doğrulama veya ek onaylar kullanılarak mümkündür

- Oturum kaydetme: PASM çözümlerinin bir diğer işlevi de, ayrıcalıklı oturumların yeniden üretilebilmesi veya denetlenebilmesi için kaydedilmesine, saklanmasına ve düzenlenmesine olanak sağlamasıdır.

PEDM

Geçici ayrıcalıklar sağlayan PASM çözümlerinden farklı olarak, PEDM çözümleri bir kullanıcının rolüne göre ayrıcalıklar vererek, kimin erişime sahip olabileceğini ve ne tür bir erişim izni verildiğini tanımlar.

Uygulamada bu araç, gerçekleştirmeleri gereken eylemlere göre her kullanıcıya belirli ayrıcalıklar atadığı için, en az ayrıcalık ilkesinin uygulanmasına izin verir.

Ayrıca, yerel sistem uygulamasını, süreç yönetimini ve oturum kontrolünü kullanarak kritik sistemlerin korunmasına da olanak tanır.

Gizlilik Yönetimi

Parolalar, SSH anahtarları, API anahtarları ve OAuth belirteçleri gibi kimlik doğrulama bilgileri gizli bilgiler olarak kabul edilir ve bunlar doğru yönetilmelidir.

Daha geniş kapsamlı olarak, gizli bilgiler siber güvenliği sağlamanın yanı sıra veri sistemlerine yetkisiz erişimi önleme işlevine de sahiptir.

IAM ve PAM arasındaki fark nedir?

Kimlik ve Erişim Yönetimi (IAM) ve PAM bir kurumun verilerini kontrol etme işlevine sahip olan ancak farklı işlevleri ile birbirini tamamlayan araçlardır.

IAM aracılığıyla, kullanıcıları kolayca yönetmek ve kaynaklara yasal erişimi sağlamak mümkündür, ancak ayrıcalıklı hesaplar söz konusu olduğunda güvenlik açıkları yaratır.

Bu nedenle, daha ayrıntılı ve kapsamlı çalışan, hangi oturumların başlatıldığını, yapılan işlemleri ve verilere erişimi olan kişileri bildiren PAM kullanılması önerilir.

Yani, Ayrıcalıklı Erişim Yönetimi (PAM), bu bilgilere ait her şeyi kontrol etme yeteneği ile erişimi sınırlandırır ve bu bilgilerin güvenli bir şekilde depolanmasını sağlar.

Ayrıcalıklı erişim yönetimi (PAM) ile ilgili sıkça sorulan sorular

- Ayrıcalıklı Erişim Yönetimi (PAM) çözümü tüm siber saldırıları önler mi?

Hayır. Teknolojinin sürekli gelişmesiyle, bilgisayar korsanları tarafından kullanılan araçlar da giderek daha karmaşık hale geliyor. Bu nedenle, her türlü siber saldırıyı engelleyebilecek tek bir araç yoktur.

Ayrıca, PAM’ın uygulanması üç taraflıdır: araçlar, insanlar ve süreçler. Her durumda, yeterli PAM süreçleri, çalışanlar ve üçüncü taraflarda siber güvenlik farkındalığı yaratmak için yatırım yapmadan, son teknoloji bir ürün olan PAM çözümlerine yatırım yapmak faydasızdır.

Ancak bir PAM çözümü, daha fazla ağ güvenliği sağlayarak risklerin azaltılmasına yardımcı olur. Bu aracın siber saldırıların gelişimini izlemek için sık sık optimize edilmesi gerekir.

- Kimlik bilgileri kullanılarak siber saldırılar düzenlenebilir mi?

Evet, siber suçlular, siber saldırıları gerçekleştirmek için ayrıcalıklı kimlik bilgilerini kullanmanın yollarını arıyor. Verizon Vari İhlali Araştırma Raporu’na göre, siber saldırıların %61’i ayrıcalıklı kimlik bilgilerini kötüye kullanma ile sonuçlanmıştır. Bu anlamda, Ayrıcalıklı Erişim Yönetimi (PAM) görünürlüğü sağlamak ve kuruluşların ağlarına sızmalarını önlemek için gereklidir.

- Tüm şirketler Ayrıcalıklı Erişim Yönetimi (PAM) kullanıyor mu?

Ne yazık ki, her kuruluş Ayrıcalıklı Erişim Yönetimi’ne (PAM) yatırım yapmıyor ve saldırılar mali kayıplara, güvenilirliğin azalmasına ve hatta şirketlerin kapanmasına neden olduğu için birçok şirket bundan zarar görüyor.

- Paylaşılan hesapların kullanılmasını gerektiriyor mu?

Hayır, tam aksine. Paylaşılan hesapların kullanımı, bir kuruluş için güvenlik riski oluşturur. Bu nedenle, bu uygulamanın tercih edilmesi önerilmez.

- Ayrıcalıklı olmayan erişimlerin oluşturulmasını mümkün kılıyor mu?

Evet. PAM, ayrıcalıklı erişimler ve hesaplar oluşturmanın ötesinde diğer erişim türlerini oluşturmaya izin veren modern kurumsal araçlara sahiptir.

Bunun nedeni, Ayrıcalıklı Erişim Yönetimi’nin (PAM), oturum ve parola yönetimi ile etkinlik izleme ve günlüğe kaydetme gibi güvenlik hizmetleri aracılığıyla sisteme bağlantıyı kolaylaştırmasıdır.

- PAM çözümü, siber riskleri azaltmaya nasıl yardımcı oluyor?

Ayrıcalıklı Erişim Yönetimi (PAM), kişinin kritik verilere sınırlı erişim sağlamasına, ayrıcalıklı hesapların ve erişimin yönetilmesine ve izlenmesine olanak sağladığı için siber riskleri azaltacağı muhakkaktır.

Bu çözüm, ayrıcalıklı erişim öncesindeki, erişim sırasındaki ve sonrasındaki yaşam döngüsünün ele alınmasına da olanak tanır:

- Uzaktan oturumları depolama ve kaydetme

- Kullanıcı davranış düzenindeki değişiklikleri belirleme

- Şüpheli davranış durumunda oturumları engelleme

- Çalışanlara ve üçüncü taraflara güvenli uzaktan erişim sağlama.

Ayrıcalıklı erişim yönetimi yaşam döngüsü yaklaşımı

Ayrıcalıklı erişimi korumaya yönelik yaklaşım, PAM araçları olmadan imkansız olan erişim öncesinde, sırasında ve sonrasında gerçekleştirilen eylemler de dahil olmak üzere tüm yaşam döngüsünü içerir.

Ancak, siber güvenliği sağlamanın yalnızca gelişmiş çözümlerin uygulanmasından ibaret olmadığını vurguluyoruz. Farkındalık yaratmanın ve insanları eğitmenin yanı sıra süreçleri optimize etmek de gereklidir.

Ayrıcalıklı erişimin yaşam döngüsüyle ilgili olarak bazı adımların izlenmesi gerekir ve ilki, farklı satıcı ve modellere ait cihazların bulunduğu karmaşık ortamlarda sorun oluşturabilecek cihazları ve bunların kimlik bilgilerini belirlemek, kaydetmek ve yönetmektir.

İkinci adım, ayrıcalıklı erişim sırasında gerçekleştirilen işlemlerin yönetimiyle ilgilidir. Bu anlamda bilgi güvenliğinden sorumlu profesyoneller, erişimler sırasındaki eylemleri izlemeli ve kayıt altına almalıdır.

Bu, potansiyel siber olayların değerlendirilmesini, nedenlerinin tespit edilmesini ve çözüme kavuşturulmasını, denetim gerekliliklerine uygunluğun sağlanmasını ve veri koruma kanunlarında öngörülen veri sızıntılarının bildirilmesi için son tarihlere uyulmasını mümkün kılar.

Son olarak, üçüncü adım, daha önce gerçekleştirilen eylemlerin izlenmesini, ayrıcalıkların kötüye kullanılması ve ihlallerin tespit edilmesini sağlayan ve denetim sürecini kolaylaştıran bir aracın kullanılmasıdır.

DevSecOps ve PAM

DevSecOps, DevOps sürecindeki güvenlik uygulamalarını bir araya getirerek geliştiricilerin ve güvenlik ekiplerinin hızlı ve güvenli yazılım geliştirme yöntemleri aracılığıyla işbirliği içinde çalışmasını sağlar.

PAM, yazılım geliştirme döngüsü boyunca DevSecOps’a çeşitli şekillerde katkıda bulunur.

Öncelikle, Ayrıcalıklı Erişim Yönetimi (PAM) gizli bilgilerin taranmasına olanak tanır. Bu sayede şirketler verilerin ve kimlik bilgilerinin nerede depolandığı ve her bir işlemi kimin ne zaman gerçekleştirdiği konusunda şeffaflık elde eder.

Aynı zamanda paylaşılan gizli bilgilerin ve kodlara gömülü parolaların yönetimine olanak tanıyarak BT ortamındaki etkinliklerin izlenmesini mümkün kılar, yazılımın bütünlüğünü ve güvenlik standartlarına uygunluğunu sağlar.

Diğer bir faydası ise, kullanıcıların yalnızca işlerini yapmak için gereken erişime sahip olmasıdır. Bu sayede bir hesabın güvenliğinin ihlal edilmesi durumunda BT ortamı korunur.