ESET araştırmacıları, WhatsApp ve Telegram uygulamalarının truva atı gizlenmiş sürümleri ile özellikle Android ve Windows kullanıcılarını hedef alan söz konusu anlık mesajlaşma uygulamalarına ait düzinelerce taklitçi internet sitesi tespit etti. Bu kötü amaçlı uygulamaların çoğu, pano içeriklerini çalan veya değiştiren, kötü amaçlı bir yazılım türü olan clipper yazılımlarından oluşuyor. Söz konusu yazılımların tümü kripto para peşinde.

@ESETresearch, ilk kez özellikle anlık mesajlaşma uygulamalarını hedef alan Android tabanlı clipper yazılımları tespit etti. Ayrıca bu uygulamaların bazıları, güvenliği ihlal edilmiş cihazlarda kayıtlı ekran görüntülerinden metin çıkarmak için optik karakter tanımlama (OCR) kullanıyor. Bu durum, Android tabanlı kötü amaçlı yazılımlar için bir başka ilktir.

Önemli noktalar

- ESETResearch, anlık mesajlaşma uygulamalarına yerleştirilen clipper isimli kötü amaçlı yazılımın ilk örneğini tespit etti.

- Tehdit aktörleri, Android ve Windows işletim sistemlerinde truva atı bulunan Telegram ve WhatsApp uygulamalarını kullanarak kurbanların kripto paralarını izliyor.

- Söz konusu kötü amaçlı yazılım, kurbanın sohbet uygulamasından gönderdiği kripto para cüzdan adreslerini saldırgana ait adreslerle değiştirebiliyor.

- Bazı clipper yazılımları, ekran görüntülerinden metin çıkarmak ve kripto para cüzdanı kurtarma ifadelerini çalmak için optik karakter tanımayı kötüye kullanıyor.

- ESET, clipper yazılımlarının yanı sıra WhatsApp ve Telegram’ın kötü amaçlı Windows sürümlerini içeren uzaktan erişimli truva atları da tespit etti.

Dağıtım

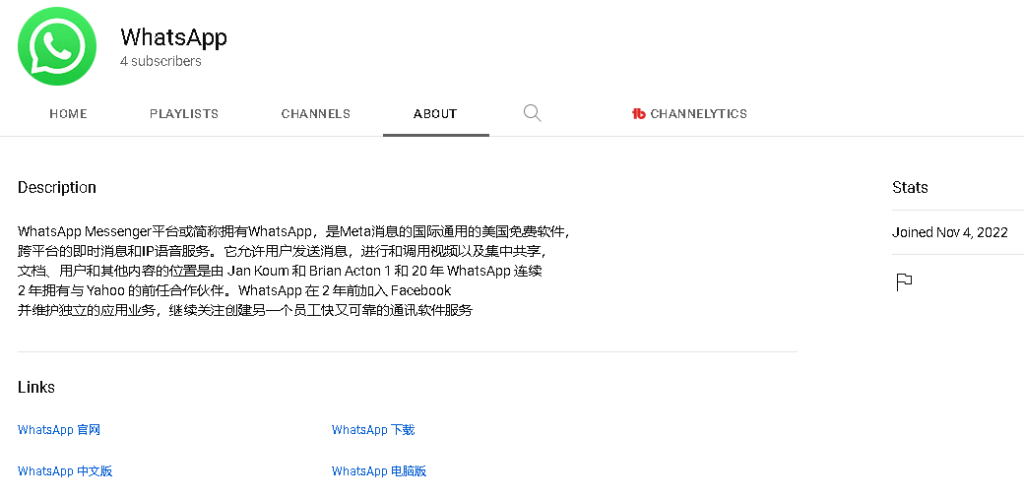

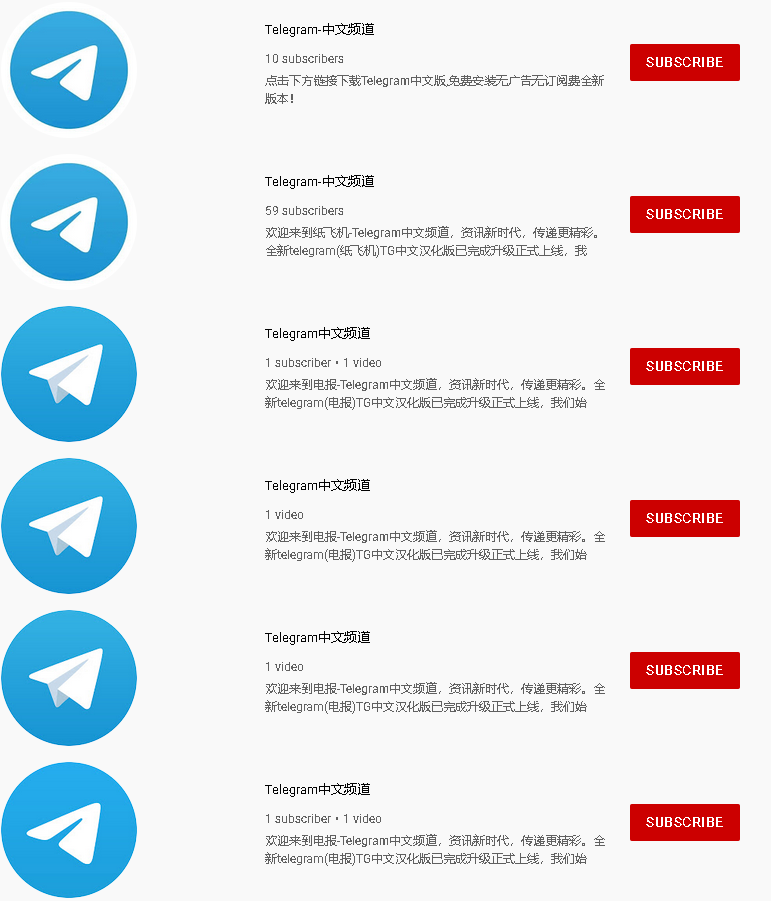

Kopyacı uygulamalarda kullanılan dile dayanarak, arkalarındaki operatörlerin çoğunlukla Çince konuşan kullanıcıları hedef aldığı görülmektedir.

Taklitçi uygulamalarda kullanılan dil incelendiğinde, bu yazılımları kullanan kişilerin özellikle Çince konuşan kullanıcıları hedef aldığı ortaya çıktı. Çin’de, hem Telegram’ın hem de WhatsApp’ın sırasıyla 2015 ve 2017 yıllarından itibaren kullanılması yasak olduğu için bu uygulamaları kullanmak isteyen kişiler, dolaylı yollara başvurmak zorunda kalmıştı.

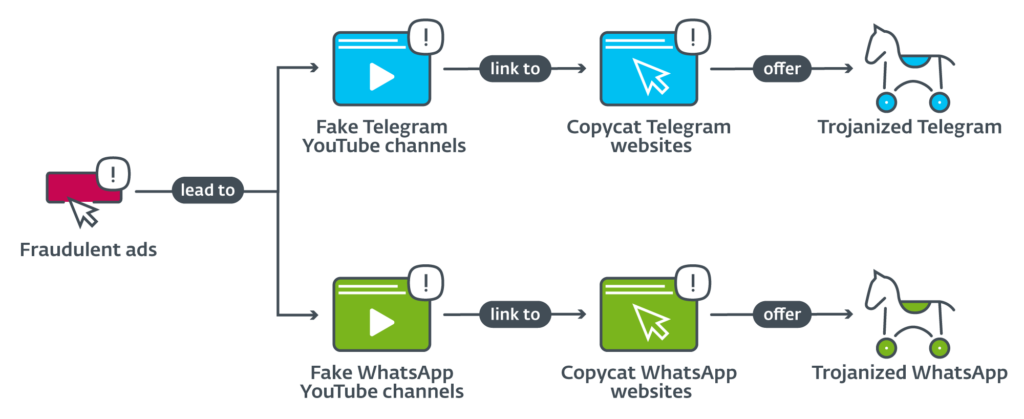

Tehdit aktörleri, ilk olarak sahte YouTube kanallarına yönlendiren Google Ads’i kurdu ve ardından kullanıcıları taklitçi Telegram ve WhatsApp internet sitelerine yönlendirdi. ESET Research, söz konusu sahte reklamları ve ilgili YouTube kanallarını Google’a şikâyet etti ve Google da bu reklam ve kanalların tümünün kullanımına hemen son verdi.

Truva atı eklenmiş uygulamalara genel bakış

Truva atı gizlenmiş uygulamaları tespit eden ESET araştırmacısı Lukáš Štefanko bu konuyla ilgili şunları söylüyor: “Tespit ettiğimiz clipper yazılımlarının asıl amacı kurbanın mesajlarını ele geçirip gönderilen ve alınan kripto para cüzdan adreslerini saldırgana ait adreslerle değiştirmektir. Android tabanlı WhatsApp ve Telegram uygulamalarının yanı sıra, aynı uygulamaların Windows sürümlerini de tespit ettik.”

Android Truva atı

Bu uygulamaların Truva atı gizlenmiş sürümleri, aynı amaca hizmet etmelerine rağmen farklı özelliklere de sahiptir. İncelenen Android tabanlı clipper yazılımları, kurbanın cihazında depolanan ekran görüntüleri ile fotoğraflardaki metinleri okumak için OCR kullanan ilk Android temelli kötü amaçlı yazılım olma özelliğini taşıyor. OCR, anahtar cümleyi bulup çalmak için kullanılıyor. Anahtar cümle ise kripto para cüzdanlarını kurtarmak için kullanılan bir dizi kelimeden oluşan anımsatıcı kod anlamına geliyor. Kötü amaçlı aktörler, anahtar cümleyi ele geçirir geçirmez doğrudan ilgili cüzdandaki tüm kripto paraları çalabiliyor.

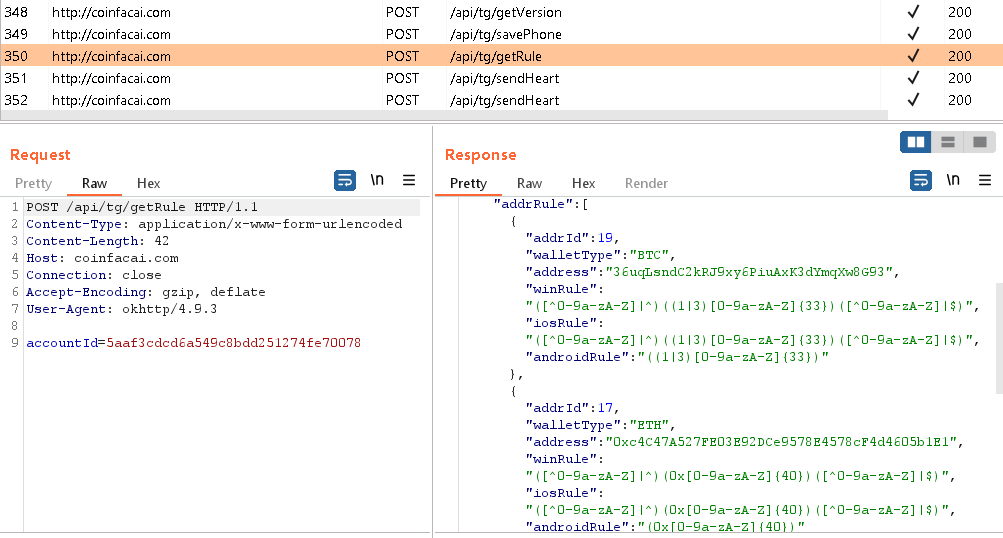

Bunun dışında söz konusu kötü amaçlı yazılım, kurbanın kripto para cüzdan adresini saldırganın sohbet adresi ile değiştiriyor. Bunu da ya doğrudan program içerisinde yer alan ya da saldırganın sunucusundan dinamik olarak ele geçirilen adreslerle yapıyor. Ayrıca söz konusu yazılım, kripto paralarla ilgili belirli anahtar kelimeleri tespit etmek için Telegram mesajlarını izliyor. Yazılım, bu tür bir anahtar kelimeyi tespit ettiği anda tüm mesajı saldırganın sunucusuna iletiyor.

Windows Truva atı

Windows Truva atları, keşfettiğimiz Truva atlı Android uygulamalarının aksine yalnızca ekran kaydedicilerinden değil, aynı zamanda uzaktan erişim Truva atlarından da oluşuyor. Clipper’lar esas olarak kripto çalmaya odaklanırken RAT’lar ekran görüntüsü almak ve dosyaları silmek gibi daha çeşitli kötü amaçlı eylemler gerçekleştirebilir. Bazıları panoyu da manipüle edebilir ve bu da kripto para cüzdanlarını çalmalarına izin verir. Windows uygulamaları, Android sürümleriyle aynı etki alanlarında bulundu.

Önleme ve cihazdan kaldırma

Android

Uygulamaları yalnızca Google Play Store gibi güvenilir kaynaklardan yükleyin. Android Telegram uygulamasıaracılığıyla kripto para cüzdan adreslerini paylaşıyorsanız, gönderdiğiniz adresin uygulamayı yeniden başlattıktansonra görüntülenen adresle eşleşip eşleşmediğini iki kez kontrol edin. Değilse, alıcıyı adresi kullanmaması konusunda uyarın ve iletiyi kaldırmayı deneyin. Ne yazık ki bu teknik Android için Truva atlı WhatsApp’a uygulanamaz. Önceki ipucunun Truva atlı Telegram durumunda geçerli olmadığını unutmayın; cüzdan adresinin alıcısı yalnızca saldırgan cüzdanını gördüğünden, adresin orijinal olup olmadığını söyleyemez. Anımsatıcı ifadeler, parolalar ve özel anahtarlargibi hassas bilgiler içeren şifrelenmemiş resimleri veya ekran görüntülerini cihazınızda saklamayın. Telegram veya WhatsApp’ın Truva atlı bir sürümüne sahip olduğunuzu düşünüyorsanız, cihazınızdan manuel olarak kaldırın ve uygulamayı Google Play’den veya doğrudan yasal web sitesinden indirin.

Windows

Telegram uygulamanızın gerçek olup olmadığından emin değilseniz, dosyanın dijital imzasının geçerli olup olmadığını ve Telegram FZ-LLC’ye verilip verilmediğini kontrol edin. Telegram uygulamanızın kötü amaçlı olduğundan şüpheleniyorsanız, tehdidi tespit etmek ve kaldırmak için bir güvenlik çözümü kullanmanızı öneririz. Bu tür bir yazılıma sahip değilseniz ücretsiz ESET Online Scanner‘ı kullanmayı deneyebilirsiniz. Windows için WhatsApp’ın tek resmi sürümü şu anda Microsoft mağazasında mevcuttur. Uygulamayı başka bir kaynaktan yüklediyseniz, silmenizi ve ardından cihazınızı taramanızı öneririz.

Anlık mesajlaşma uygulamalarına yerleştirilen clipper yazılımları hakkında daha fazla teknik bilgi almak için WeLiveSecurity’de yer alan teknik incelmeye göz atabilirsiniz.

Ayrıca Yaygın WhatsApp dolandırıcılıkları ve korunma yolları yazımızı da gözden kaçırmayın.