Kişisel veriler için büyük bir iştah duyan ve 2025 yılında bilgi hırsızlığı tespit listesinin zirvesine oturan bu kötü amaçlı yazılım hakkında bilmeniz gerekenler

Bilgi hırsızları, günümüzün tehdit ortamında en kalıcı tehditlerden biri olmaya devam ediyor. Bu yazılımlar, genellikle oturum açma kimlik bilgileri ile finansal ve kripto para birimi ayrıntılarını içeren değerli bilgileri ve kişisel verileri ele geçirilen sistemlerden sessizce çalmak ve düşmanlara göndermek için tasarlanmıştır. Ve bunu büyük bir başarıyla yaparlar.

ESET araştırmacıları, son zamanlarda bilgi hırsızının nihai yük olduğu çok sayıda kampanyayı izlemiştir. Agent Tesla, Lumma Stealer, FormBook ve HoudRAT büyük sayılarda dolaşmaya devam etmektedir ancak ESET Tehdit Raporu H1 2025’e göre, bu yılın ilk yarısında bir aile diğerlerinin önüne geçti: SnakeStealer.

Kişisel veriler için bir tehdit doğuyor

ESET ürünleri tarafından çoğunlukla MSIL/Spy.Agent.AES olarak tespit edilen SnakeStealer, ilk olarak 2019 yılında ortaya çıktı. İlk raporlar bu tehdidin, mevcut adıyla yeniden markalanmadan önce yeraltı forumlarında 404 Keylogger veya 404 Crypter olarak pazarlanan bir tehdit olduğunu ortaya çıkardı.

Şekil 1. 404 Keylogger için ilk reklamlardan biri (kaynak: habr.com)

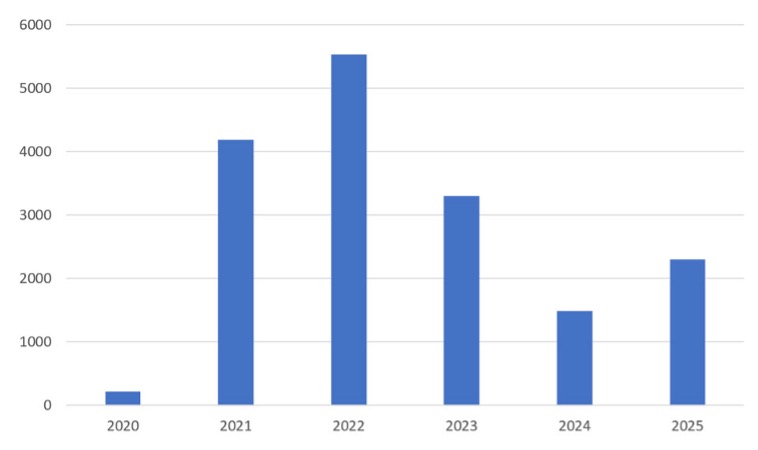

İlk varyantlarında SnakeStealer, Discord’u yüklerini barındırmak için kullanıyordu ve kurbanlar, kötü amaçlı bir e-posta ekini açtıktan sonra farkında olmadan bu yükleri indiriyordu. Kişisel veriler tehlikede. Meşru bulut platformlarında kötü amaçlı yazılım barındırmak yeni bir şey olmasa da Discord’un yaygın olarak kötüye kullanılması kısa sürede bir taktik hâline geldi. SnakeStealer, 2020 ve 2021’de ilk büyük faaliyet dalgasına ulaştı ve belirli bir bölgeye odaklanmadan küresel olarak yayıldı.

Bu arada, dağıtım yöntemleri de çeşitlilik gösterdi. Kimlik avı ekleri hâlâ birincil vektör olmaya devam ediyor ancak yükün kendisi şifre korumalı ZIP dosyaları, silah hâline getirilmiş RTF, ISO ve PDF dosyaları gibi çeşitli biçimlerde gizlenebilir veya hatta diğer kötü amaçlı yazılımlarla birlikte paketlenebilir. Bazen SnakeStealer, korsan yazılımların veya sahte uygulamaların içine gizlenir, bu da her saldırının kötü amaçlı bir e-posta ile başlamadığını gösterir.

Şekil 2. SnakeStealer ile ilgili hash’ler, yıla göre raporlanmıştır. Kaynak: MalwareBazaar

Hizmet olarak zararlı yazılım: Kârlı bir “iş modeli”

Diğer birçok modern tehdit gibi, SnakeStealer da hizmet olarak kötü amaçlı yazılım (MaaS) modelini izler. Operatörleri, teknik destek ve güncellemelerle birlikte kötü amaçlı yazılıma erişimi kiralar veya satar, bu da düşük beceriye sahip saldırganların bile kendi kampanyalarını başlatmasını kolaylaştırır.

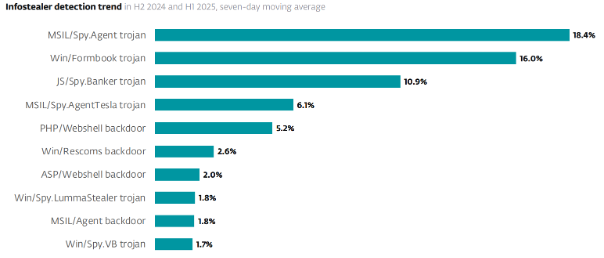

SnakeStealer’ın son zamanlarda yeniden ortaya çıkması tesadüf değildir. Agent Tesla’nın düşüşe geçmesi ve geliştirici desteğini kaybetmeye başlamasının ardından, yeraltı Telegram kanalları SnakeStealer’ı onun halefi olarak önermeye başladı. Bu destek, MaaS kurulumunun kolaylığı ve hazır altyapısı ile birleşince SnakeStealer’ı tespit listelerinin en üstüne çıkardı, öyle ki SnakeStealer, ESET telemetrisinin izlediği küresel bilgi hırsızlığı tespitlerinin neredeyse beşte birinden sorumlu hâle geldi.

Şekil 3. SnakeStealer tespit listelerinin başında (kaynak: ESET Tehdit Raporu H1 2025)

Temel özellikler

SnakeStealer yeni bir çığır açmıyor olabilir ancak rafine, güvenilir ve kullanımı kolaydır. Profesyonel düzeyde bilgi hırsızlığı yapan kötü amaçlı yazılımların tipik özelliklerini içeren eksiksiz bir araç seti sunar ve modüler yapısı sayesinde saldırganlar ihtiyaçlarına göre özellikleri açıp kapatabilirler.

- Kaçınma: Radarda görünmemek için SnakeStealer, güvenlik ve kötü amaçlı yazılım analiz araçlarıyla ilişkili işlemleri sonlandırabilir ve sanal ortamları kontrol edebilir.

- Kalıcılık: Tehlikeye atılmış sistemlere erişimi sürdürmek için Windows önyükleme yapılandırmalarını değiştirir.

- Kimlik bilgisi hırsızlığı: Web tarayıcılarından, veri tabanlarından, Discord dâhil e-posta ve sohbet istemcilerinden ve Wi-Fi ağlarından kaydedilmiş şifreleri çıkarır.

- Gözetleme: Pano verilerini yakalar, ekran görüntüleri alır ve tuş vuruşlarını kaydeder.

- Veri sızdırma: Çalınan kişisel veriler FTP, HTTP, e-posta veya Telegram botları aracılığıyla gönderir.

Kişisel veriler nasıl korunur?

İster bireysel kullanıcı ister işletme olun, bu adımlar SnakeStealer gibi bilgi hırsızlarına karşı riski azaltmanıza yardımcı olabilir:

- İstenmeyen mesajlara şüpheyle yaklaşın. Özellikle bilinmeyen gönderenlerden gelen ekleri ve bağlantıları, meşru görünseler bile potansiyel tehditler olarak değerlendirin. Diğer kanallar aracılığıyla gönderenle doğrulayın.

- Sistem ve uygulamalarınızı güncel tutun. Bilinen güvenlik açıklarını zamanında yamalamak, yazılım açıklarından kaynaklanan güvenlik riskini azaltır.

- Mümkün olduğunda çok faktörlü kimlik doğrulamayı (MFA) etkinleştirin. Parolanız çalınsa bile MFA yetkisiz oturum açma girişimlerini engelleyebilir.

- Güvenliğinizin ihlal edildiğinden şüpheleniyorsanız: Temiz bir cihazdan tüm parolalarınızı değiştirin, açık oturumları iptal edin ve hesaplarınızda şüpheli etkinlik olup olmadığını izleyin.

- Tüm cihazlarda, masaüstü ve mobil cihazlarda saygın güvenlik yazılımları kullanın.

Son olarak

SnakeStealer’ın yükselişi, siber suç pazarının ne kadar hızlı adapte olduğunu hatırlatıyor ve bu nedenle günümüzün tehdit ortamına ilişkin daha büyük bir gerçeği yansıtıyor:

Siber suç endüstrileşti. Bu profesyonelleşme, herkesin büyük ölçekte kişisel veri çalmasını her zamankinden daha kolay hâle getiriyor. Ve bir bilgi hırsızı ortadan kaybolduğunda büyük ölçüde aynı denenmiş ve test edilmiş taktiklerle donanmış başka bir hırsız bu boşluğu doldurur. İyi haber ise güçlü siber güvenlik uygulamalarının güvenliğinizi sağlamada büyük rol oynayacağıdır.