Şirket içinde bir tespit ve müdahale aracının kullanılması, IT yöneticilerinin tehditlere yanıt verme konusunda aktif bir rol üstlenmesini sağlar. Korumaları gereken ağlar hakkında daha fazla bilgi edinmeye kararlı, en son tehditlere karşı mücadele edecek kadar cesur olan aktif ve çalışkan güvenlikçilerin elinde ESET Inspect çok güçlü bir silahtır.

ESET Inspect gibi bir uç nokta algılama ve müdahale (EDR) aracı kullanmak, güvenlik alanındaki konumunuzu sağlamlaştırmak için önemli bir adımdır. Şimdiye kadar kullandığınız güvenlik ürünlerinden beklenen sonuç yalnızca tespitlerin yapıldığı, tehditlerin engellendiği ve zararlı dosyaların silindiği bilgisini almaksa, güvenlik alanındaki pozisyonunuz büyük ölçüde pasif kalmış demektir. Bu ideal bir yaklaşım değildir, ancak kuruluşun IT personelinin güvenlik konusunda daha aktif bir rol almak için zamanı veya gelişmiş teknik becerileri yoksa anlaşılabilir bir durumdur.

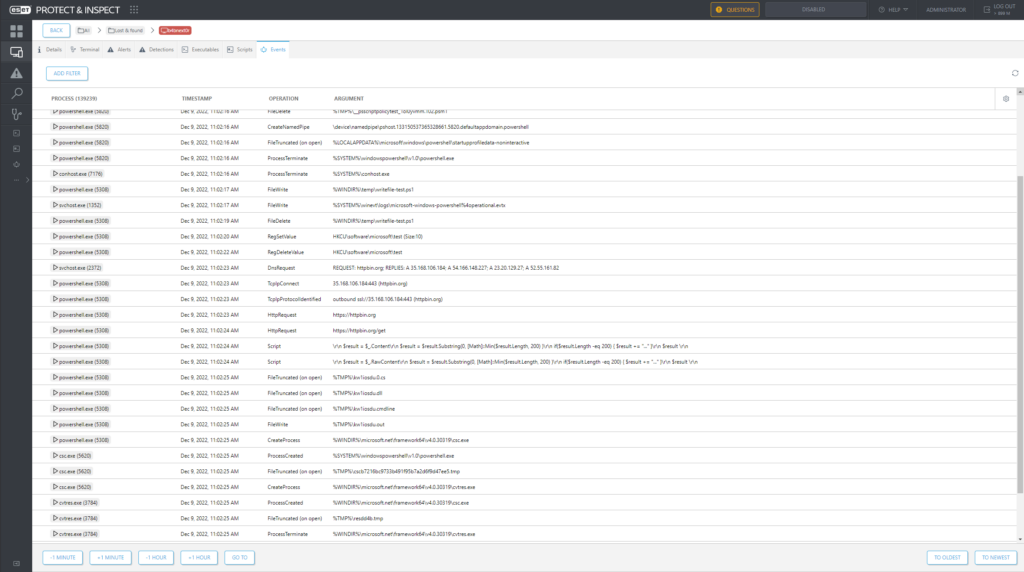

Bununla birlikte, perdenin arkasında neler olup bittiğine dair merakınız varsa bir tespit ve müdahale çözümüne yatırım yapmak oldukça mantıklıdır. Tespit ve müdahale ürünü, IT yöneticilerine bir bilgisayarda çalıştırılan komut dosyaları, yürütülen komutlar, HTTP(S) istekleri, TCP/IP bağlantıları, DNS istekleri, kayıt defteri değişiklikleri, dosya işlemleri, process değişiklikleri ve bunlar gibi tüm olaylar karşısında görünürlük sağlar.

İyi bir tespit ve müdahale aracı tüm bu verileri anlamlandırmanıza yardımcı olmak için, şüpheli veya izlemeye değer belirli olayları veya olay dizilerini ortaya çıkarmaya yönelik kurallarla birlikte gelir. EDR çözümümüz ESET LiveGrid sistemine bağlanabilir. Bu sayede ESET’in güvenlik mühendisleri ESET Inspect’in kurallarını, çalıştırılabilir dosyaların itibarını ve popülerliğini dikkate alacak şekilde ince ayarladı.

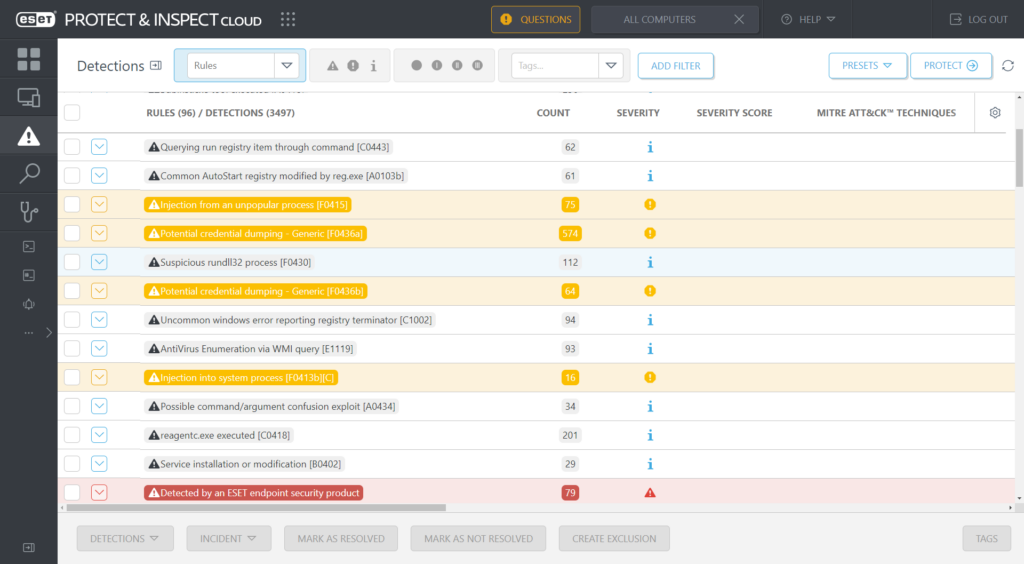

Şekil 2: Kuralların ESET Inspect konsolunu kullanan IT yöneticisine sunulan olayları nasıl önceliklendirdiğini gösterir.

İlk kurulumdan sonra, EDR çözümü optimize edilene kadar birçok tespit muhtemelen zararsız olaylar tarafından tetiklenecektir. Buradan itibaren, aksi belirtilmedikçe yalnızca ESET’in EDR çözümününden bahsediyor olacağız.

Ortamınız için tespit ve müdahale optimizasyonu

Her kuruluşun, ağlarındaki bilgisayarlar tarafından üretilen iyi huylu olaylara ilişkin kendi temel çizgisi vardır. Bu nedenle, IT yöneticisinin ilk işi, tespitleri incelemek ve “normal” in neye benzediğini anlamaktır.

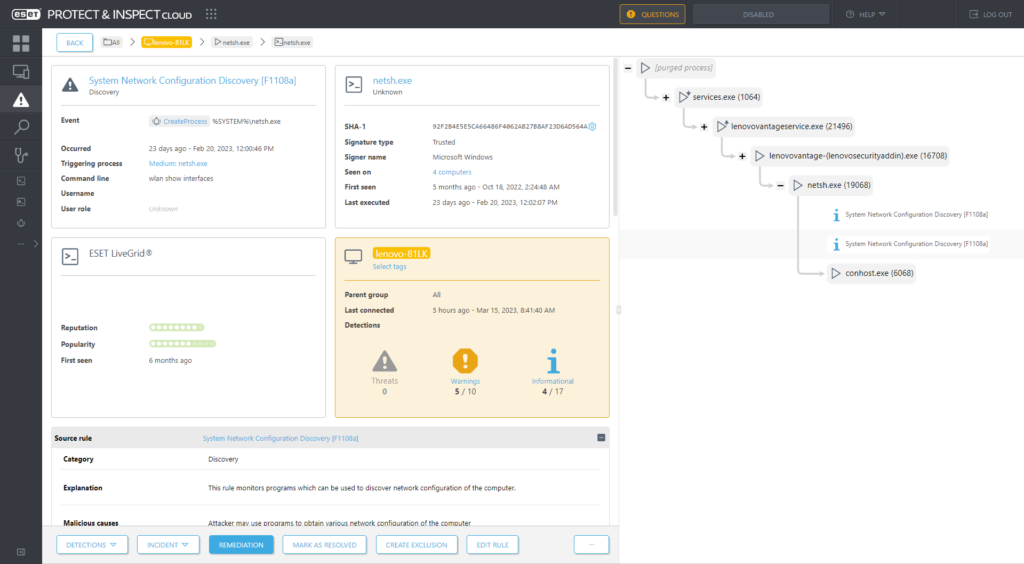

Örneğin, Şekil 3: Bir sistemin ağ yapılandırması hakkındaki probları rapor etmek için tasarlanmış bir kuraldan gelen tespitleri gösteriyor. Bu teknik genellikle siber casusluk kötü amaçlı yazılımları ve fidye yazılımları tarafından kullanılır. Bu olayda konumuz Lenovo Vantage Service.

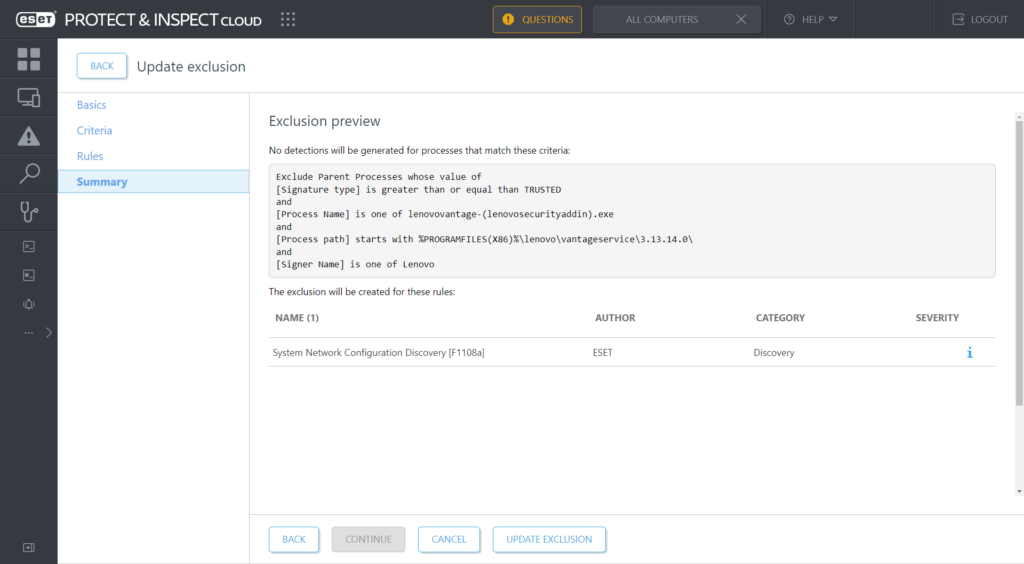

Kuruluş Lenovo Vantage kullanımına izin veriyorsa, IT yöneticisi Şekil 4 adresinde gösterildiği gibi bu etkinlik için bir esxclusion oluşturabilir. Ve kuruluşun envanterinde Lenovo cihazı yoksa veya bu etkinlik Lenovo olmayan bir cihazda gerçekleştiyse, bu muhtemelen şüpheli bir olaydır!

Burada istisna yalnızca Lenovo Vantage Service’in 3.13.14.0 sürümü için geçerlidir, ancak tüm sürümleri dışarıda bırakmak için işlem yolunun sonundaki sürüm numarasını çıkarabilirsiniz. Bu karar, riski ve gürültüye dengelemeyi amaçlar. Herhangi bir EDR konsolu kullanırken sürekli tekrarlanması gereken bir seçimdir.

Kuruluşunuzun beklenen olaylara ilişkin temel çizgisi için gereken tüm istisnaları geliştirmek zaman alır. IT yöneticilerinin, tespitleri manuel olarak inceleyip, uygun olduğunda bunlar için istisna oluşturarak kuruluşlarının ağını tanımak için zaman ayırmaları gerekse de ESET Inspect, istisnaların oluşturulmasını otomatikleştiren ve hatta etkinleştirilebilen önceden yazılmış istisnalara sahip bir öğrenme modu sunar. Yukarıdaki durumda, IT yöneticileri tüm otomatik istisnaları gözden geçirmelidir.

Özel kurallarla değeri en üst düzeye çıkarın

ESET Inspect’in yeni sürümleri genellikle yeni kurallarla birlikte gelse de IT yöneticilerinin kendi kurallarını yazmak için beklemeleri gerekmez. ESET Inspect, güvenlikçilere hem olaylara derinlemesine görünürlük hem de özel kurallar ve istisnalar aracılığıyla nelerin izleneceği konusunda karar verme gücü sağlayarak ellerini güçlendirir. Yöneticiler, süreçleri öldürme, süreçleri hash değerlerine göre engelleme ve bilgisayarları ağdan izole etme gibi agresif müdahale eylemleriyle varsayılan ve özel yapım kuralları bile ayarlayabilirler.

Aslında, kuruluşların ESET Inspect yatırımlarından en fazla değeri elde ettikleri yer burasıdır: öncelikli risk alanlarını ele alan kurallar yazabilmek. Bunu ESET’in güvenlik mühendislerinin oluşturdukları yeni kurallarla örneklendirelim.

Bağlı ISO’lardaki LNK dosyaları için yeni ESET Inspect kuralları

Nisan 2022’de ESET, Emotet’in e-posta eklerinde kısayol (LNK) dosyaları göndererek Mark of Web’i atlatmak için bir teknik denediğini tespit etti. BumbleBee, Qbot ve BazarLoader gibi diğer kötü amaçlı yazılım türleri de LNK dosyalarını ISO disk görüntülerinde denemişlerdir.

ESET Inspect LNK dosyalarını izleyebildiğinden ve takılı ISO’ları ( %CDROM% ve %RemovableDrive% ortam değişkenleri altında) algılayabildiğinden, bu tekniği izleyebilecek yeni kurallar yazmak için bir fırsattı. ESET Inspect sürüm 1.9 ile yayınlanan dört yeni kuralı inceleyelim.

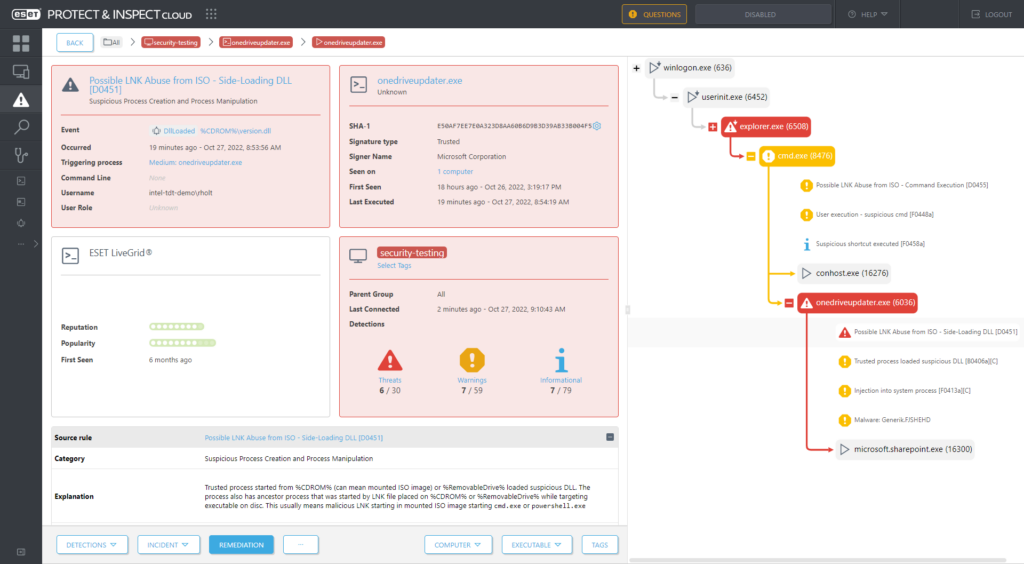

1. ISO Yan Yükleme DLL’inden Olası LNK Kötüye Kullanımı [D0451] (Tespit ve Müdahale)

Bu kural, çıkarılabilir veya CD-ROM sürücüsünden (takılı bir ISO görüntüsü dahil) başlatılan güvenilir bir işlem tarafından ve bir LNK dosyası tarafından başlatılan eski bir process ile yüklenen şüpheli bir DLL’i izler.

Şekil 5: Kuralın bir Brute Ratel C4 yükü için bir dağıtım mekanizmasına karşı test edildiğini göstermektedir. Bir tespit, ilgilenilen üç bileşene sahip takılı bir ISO üzerindeki bir LNK dosyasına çift tıklanarak tetiklenen bir olaylar zincirinden sonra yapılır:

- Roshan-Bandara_CV_Dialog.lnk

- onedriveupdater.exe

- DLL – version.dll

Burada, şüpheli version.dll onedriveupdater.exe dosyasını çalıştıran güvenilir bir işlem tarafından yüklendiği için kural tetiklenir. Kurbanın Roshan-Bandara_CV_Dialog.lnk dosyasına çift tıklamasıyla başlatılan cmd.exe çalıştıran bir işlem tarafından başlatıldı.

Aslında bu kural DLL yan yüklemesini tespit eder. Saldırgan meşru bir yürütülebilir dosyayı başlatır ve bu yürütülebilir dosyanın belirli bir DLL’e olan gereksinimini, aynı dosya adına sahip kötü amaçlı bir DLL’i yükleme sırasına meşru DLL’den daha öne yerleştirerek kötüye kullanır. Bu durumda, kötü amaçlı DLL çalıştırılabilir dosyayla aynı dizine yerleştirilmiştir.

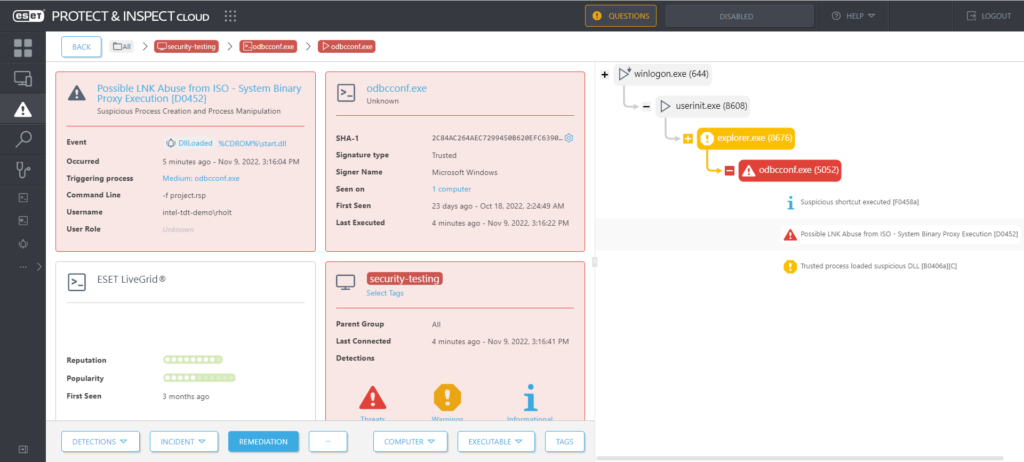

2. ISO’dan Olası LNK Kötüye Kullanımı: Sistem İkili Proxy Yürütme [D0452](Tespit ve Müdahale)

Bu kural, rundll32.exe, regsvr32.exe veya odbcconf.exe tarafından çalıştırılan şüpheli bir DLL’i izler; burada hem DLL hem de bu sistem ikililerinden birini çalıştıran işlemi başlatan LNK dosyası çıkarılabilir veya CD-ROM sürücüsündedir.

Şekil 6: Kuralın bir BumbleBee yükü için bir teslimat mekanizmasına karşı test edildiğini göstermektedir. İki bileşene sahip takılı bir ISO üzerindeki bir LNK dosyasına çift tıklanarak tetiklenen olaylar zincirinden sonra bir tespit yapılır:

- LNK dosyası – project requirements.lnk

- DLL – start.dll

Burada, şüpheli start.dll, kurbanın project requirements.lnk dosyasına çift tıklamasıyla başlatılan odbcconf.exe dosyasını çalıştıran işlem tarafından yürütüldüğü için kural tetiklenir. Hem LNK dosyası hem de DLL, takılı bir ISO görüntüsünde bulunur.

Bu kural, güvenilir sistem ikili dosyalarının kötü amaçlı DLL’leri çalıştırmak için proxy olarak kötüye kullanılmasını tespit eder.

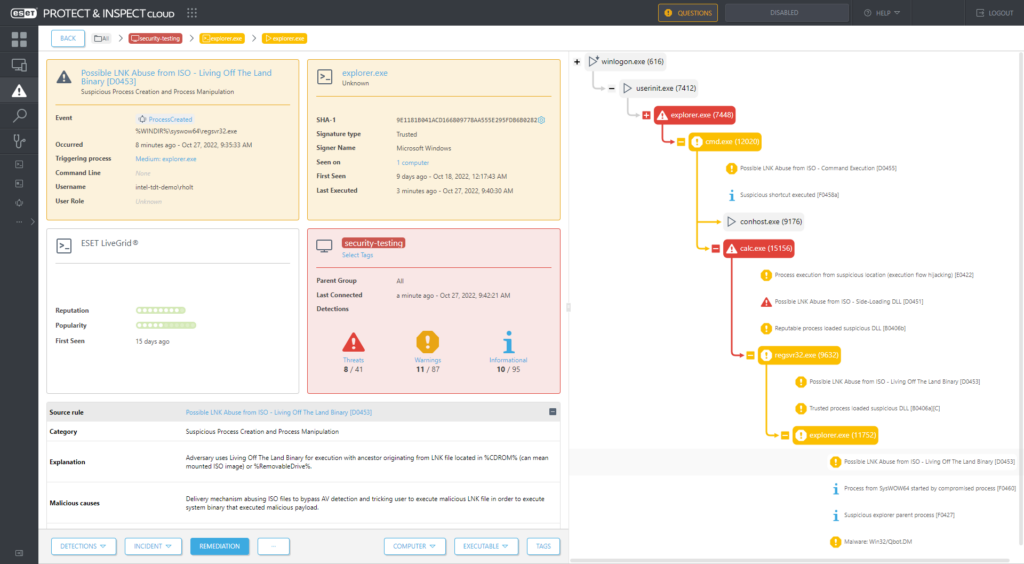

3. ISO’dan Olası LNK Suistimali: Living Off The Land Binary [D0453]

Bu kural, çıkarılabilir veya CD-ROM sürücüsündeki bir LNK dosyasından başlatılan bir ata işlemi olan bir living off the land ikili dosyasını (LOLBin) çalıştıran bir işlemi izler.

Şekil 7: Kuralın bir Qbot yükü için bir teslimat mekanizmasına karşı test edildiğini göstermektedir. Bir command shell ve living off the land ikili dosyanın kötüye kullanılmasına yol açan, bir ISO üzerindeki LNK dosyasına çift tıklanarak tetiklenen olaylar zincirinden sonra tespit yapılır: regsvr32.exe ve explorer.exe.

Kural, bir işletim sistemiyle birlikte gelen yerleşik yardımcı programlar veya ikili dosyalar olan LOLBins’in kötüye kullanımını tespit eder ve böylece saldırganların radara yakalanmasına yardımcı olur.

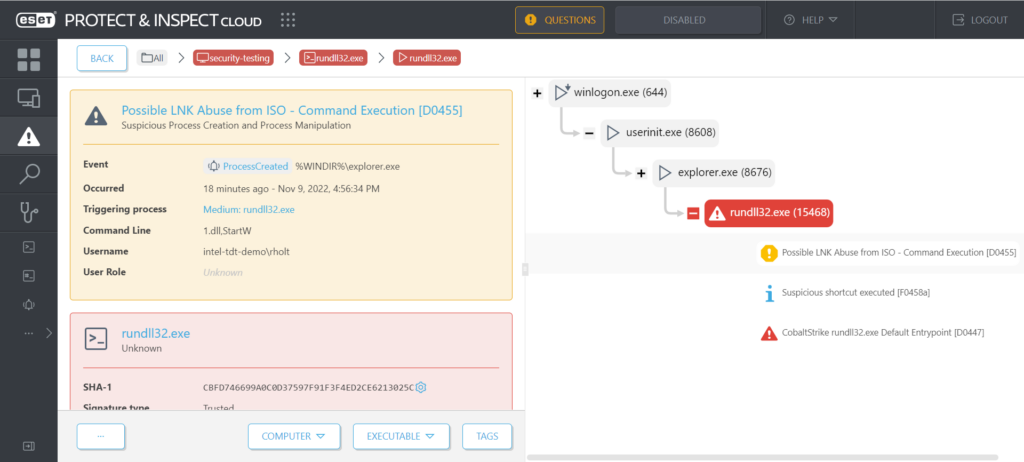

4. ISO’dan Olası LNK Kötüye Kullanımı: Komut Yürütme [D0455] (Tespit ve Müdahale)

Bu kural, çıkarılabilir veya CD-ROM sürücüsündeki bir LNK dosyasından başlatılan cmd.exe, powershell.exe ve rundll32.exe gibi 10 ikili dosyadan birini çalıştıran bir işlemi izler.

Şekil 8: Kuralın bir BazarLoader yükü için bir teslimat mekanizmasına karşı oluşturulduğunu gösterir. Rundll32.exeçalıştıran bir işlem, takılı bir ISO üzerindeki bir LNK dosyasına çift tıklanarak başlatıldıktan sonra bir tespit yapılır.

Bu kural, Mark of the Web’i atlamak ve güvenilir ikili dosyalar aracılığıyla komut yürütmek için takılı ISO’daki LNK dosyasının kötüye kullanımını tespit eder.

IT yöneticileri, ele geçirilen süreci öldürmeye yönelik bir eylem ekleyerek (ESET Inspect 1.10 ile varsayılan eylem olacaktır) bu dört kuralı daha güçlü hale getirebilirler. Bu, henüz bir uç nokta güvenlik ürünü tarafından tespit edilmemiş yeni veya bilinmeyen kötü amaçlı yazılımlara karşı koruma sağlayabilir.

Sonuç

IT yöneticileri, yeni ve giderek daha aktif hale gelen kötü amaçlı teknikleri yakından takip ederek ve bunları tespit etmek için kurallar oluşturarak ESET Inspect’e yaptıkları yatırımdan çok daha fazla fayda sağlayabilirler. İstisnalar yaratmadan ve yeni kurallar yazmadan etkili bir savunma için potansiyel faydaların tamamı kullanılmadan kalacaktır.

ESET Inspect, korumaları gereken ağlar hakkında daha fazla bilgi edinmeye kararlı, en son tehditlere karşı doğrudan mücadele edecek kadar cesur olan aktif ve çalışkan güvenlikçilerin elinde çok güçlü bir silahtır.

Kuruluşunuzun ESET Inspect’i derinlemesine incelemek için yeterli beceriye veya zamana sahip personeli yoksa, yerel bir ESET iş ortağından yönetilen algılama ve müdahale (MDR) hakkında bilgi almanız her zaman mümkün. ESET Inspect’in yönetiminin işini iyi bilen ESET uzmanlarına devredilmesi olarak adlandırabileceğimiz MDR sayesinde personel sorununuz çözülür.

ESET’in Royal Swinkels Family Brewers’ı MDR ile nasıl koruduğuna dair videomuzu izleyin.

Ayrıca Şirketiniz için en iyi siber güvenlik projesi hangisi? makalemizi de incelemeyi unutmayın!